情シス担当者が、DDI導入後の運用変化を語る ~ 見えなかった脅威が見つかり、情報の流出も防ぐ ~

投稿者:社内情報システム担当

社内情報システム担当です。

自社内で、セキュリティの内部対策として脅威の活動とリスクの可視化をする仕組みを導入し運用を開始いたしました。これを導入するに至った経緯やその形態、導入後の運用をどうしているかという点について紹介させていただきます。

脅威の活動とリスクの可視化 –>> 導入の経緯

情報漏洩事故などの報道も多く、セキュリティリスクは高まっています。今日、多くの企業ではエンドポイントや出入口の対策を行っているはずですが、それでも攻撃を受け、被害に遭う企業が存在します。これはもはや既存の対策だけでは不十分なのではないかと感じていました。

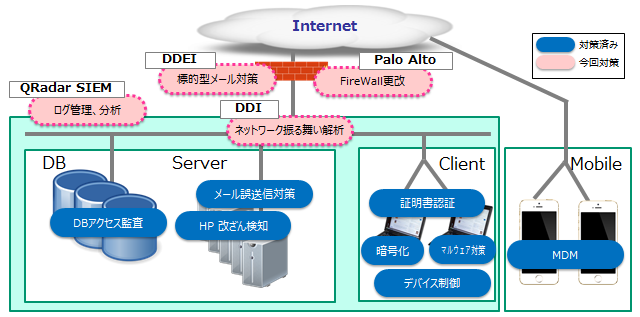

そこで自社のセキュリティ対策状況をリストアップし、セキュリティ対策としてまだ対応できていない部分を洗い出しました。結果必要だと判断したのが、侵入されることを前提とした、脅威の活動とセキュリティリスクの可視化でした。見えない、気づけないものには対応ができないからです。

自社で取り組んだ標的型メール訓練 –>> その結果は?

エンドポイントや出入口の対策で防ぎにくい代表的なものとして標的型メールがあります。皆さんの組織では対策されていますか?

一人一人が気を付けなければいけないのですが、研修などの一方的な啓蒙啓発活動では伝わりきらない部分があります。自分は大丈夫だという自信があったりもするでしょう。

標的型メール対策訓練のため、自社内で社員の皆さんが気になるようなタイトルおよび内容のメールを作り送信してみたところ、やはり何人かの方が添付ファイルを開いてしまうという結果となりました。本気で狙われれば気を抜いていると案外引っかかってしまうものです。

一度引っかかるとその後、どこに気を配ればいいのかが具体的にわかるようになり、自分事として気を付けるようになります。本物の標的型メールに引っかかって慌てる前に、標的型メール訓練を実施してみてはいかがでしょうか。

対策製品の選定

様々な製品を比較検討した結果、内部ネットワークの通信を監視し不正な通信を検出できる、トレンドマイクロ社の「Deep Discovery Inspector(以下DDI)」を選定しました。

DDIは検出に特化した製品であるため、不審な通信を見つけた場合は別の仕組みでこれをブロックする必要があります。

DDIが検出した通信をフィルタルールとして取り込みブロックできる Firewall、Palo Alto Networks 社の「Palo Alto」をあわせて導入することになりました。

また標的型メールの訓練で、人間の注意力にすべて頼るのは危険であることもわかりましたので、こちらの脅威に対応するためにトレンドマイクロ社の「Deep Discovery Email Inspector(以下DDEI)」も導入することになりました。

運用!運用!運用!

さてこれだけの製品を一気に導入すると運用がものすごく大変になります。

DDIを入れることにより、いままで見えていなかった不審な通信も可視化され気付いていなかったアラートが増えます。アラートが上がるたびに各機器のログを調べる必要があります。不審な通信を発出しているPCの調査分析も必要です。

様々な機器のログを追いかけるだけで運用担当者の一日がつぶれてしまいます。

また、不審なPCを見つけた場合、PCを回収し隔離された環境で状況をチェックし、過検知であった場合は返却するのですが、感染などの脅威が確認された場合は初期化してPCキッティングに回す必要があります。

各機器から次々と出てくるログの集約、ログの相関分析とそこから導き出される本当のリスクの可視化、不審なPCの調査および対応、この辺を現状の運用メンバーの追加の仕事としてしまっては、とてもまわりません。ここをどうにかする必要がありました。

セキュリティ製品は入れて終わりではありません。入れた後の方が大切です。運用のフローを作り運用しないと何の役にも立たないのです。

対策製品とサービスの選定

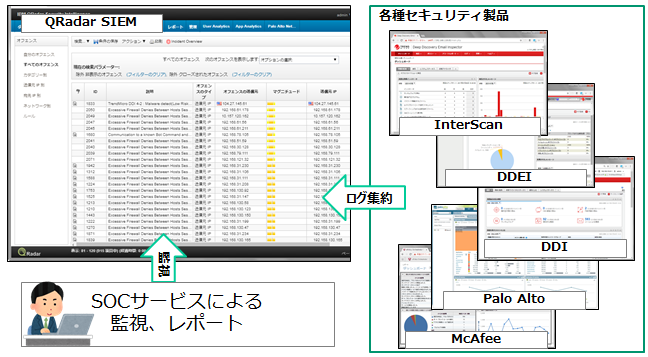

多様なログを集約し攻撃やリスクの統合的な可視化および相関分析を行うSIEM(Security Information and Event Management)というジャンルの製品があります。

ログの集約と分析を人手に頼るのは無理があるため SIEM 製品を検討しました。

ここでは DDI のログを簡単に取り込める IBM社の「QRadar」 を選定しました。

運用についてはSOCサービスに任せてしまうことにしました。日本情報通信では自社でSOCサービスをしていますので、こちらにセキュリティ機器のアラート受信や、不審なPCの調査分析、定期的なレポートなど運用を委託することにしました。

導入後

DDI、DDEI、Palo Alto のログは QRadar に集まり分析され、脅威レベルの高いものはSOCサービスで調査し対応していただいています。

毎月SOCサービスの運用報告会がありこちらで運用レポートを提示いただき、いくつもの脅威が未然に防がれたり初動対応で抑え込まれたりしていることがわかります。導入の効果があったと感じているところです。

まとめ

DDIを入れて効果があったところは、見えなかった脅威が見え、リスク対策ができる点です。

この DDIの検出力をリスク対策に生かすには、Firewallへの連携による自動遮断、検出を契機とした初動対応といった運用が必要です。

単純な導入では今まで見なかったリスクが見え運用仕事が増えてしまいますが、これを減らすには、ログは SIEM 製品でログ管理・分析し、またセキュリティ運用の委託も検討すべきです。