Imperva Data Security Gatewaysを使用してSQLログを取得しつつSQLをブロックしてみた

投稿者:セキュリティ編集者

みなさま こんにちは

データベースを利用するときには、セキュリティ対策や監査対策のために、いつ誰がどういうアクセスをしたかのログを取っておくことが必要です。

そこで役に立つのがData Security GatewaysのようなDB監査製品となりますが、DB監査製品の多くは、アクセスログを保存することのみを目的としていますが、 データセキュリティをコンセプトとするData Security Gatewaysでは、ポリシーを設定することで、不正なアクセスがあった場合には、アラートを発行したり、アクセスをブロックすることが可能です。

監査ログの保存はもちろんのこと、不正なアクセスによるデータベースからの情報漏えいを未然に防止することができます。

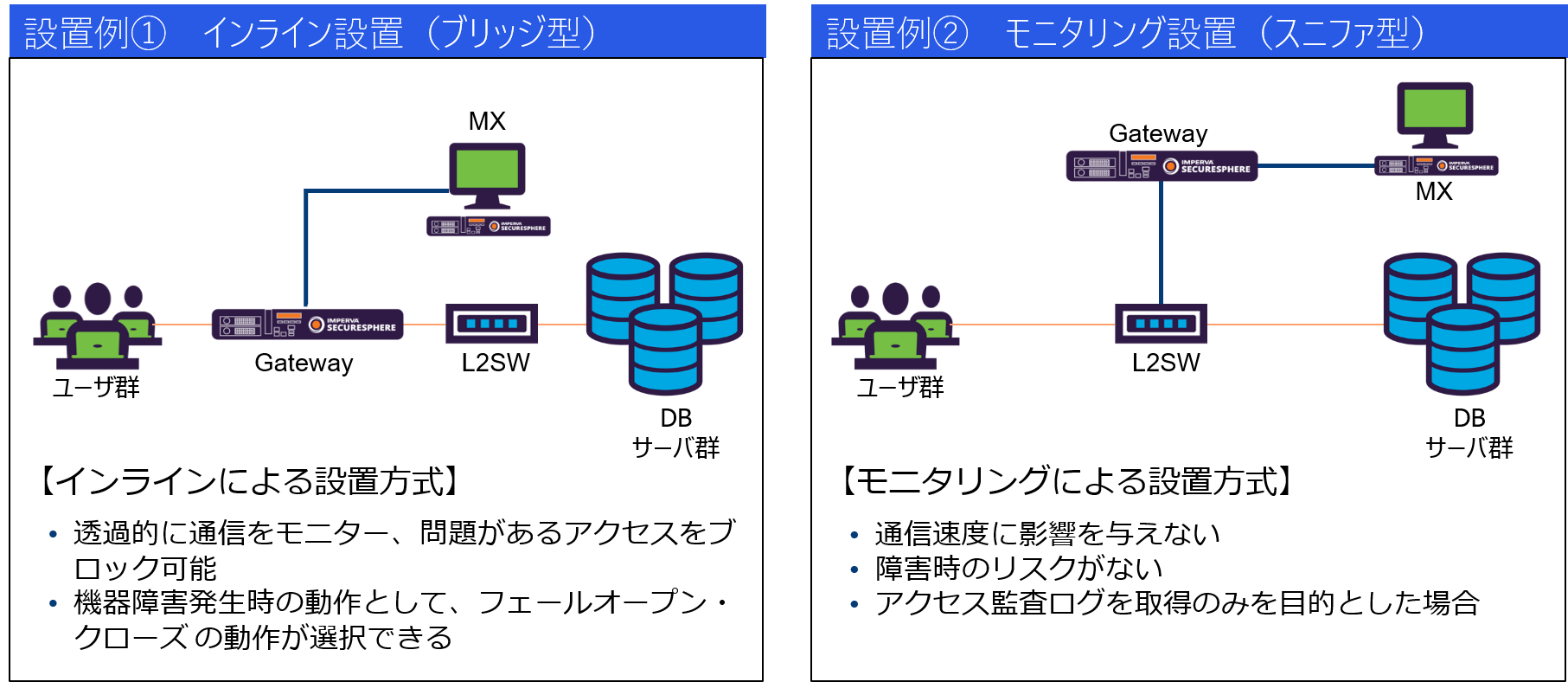

Data Security Gatewaysの設置構成には、2種類ありそれぞれに特徴があります。

インライン設置(ブリッジ型)では、透過的に通信をモニターし、問題のあるアクセスをブロックできます。

モニタリング設置(スニファ型)では、通信速度に影響を与えませんが、アクセスのブロックはできません。

◆Imperva Data Security Gatewaysの概要

・ハードウェアアプライアンスとバーチャルアプライアンスがある

・ポリシーに従い、即時アラートと通信のブロックを行う。

・DBサーバに対するアクセスを監査ログとして記録する。

・クラウドおよびオンプレミスのデータベースのどちらにも対応している。

今回は、バーチャルアプライアンス版を使用して、SQLログとアクセスブロックをしてみたいと思います。

◆設定方法

1.導入・初期設定

2.サイト設定

3.監査ポリシーの設定

4.ポリシーの設定

5.SQL実行

6.アラート確認

1.導入・初期設定

バーチャルアプライアンスの場合は、OVFファイルから仮想マシンを作成します。

OVFファイルのインポート後にIPアドレス等の初期設定を、仮想マシンのコンソールから行いますが、今回は割愛させていただきます。

管理サーバ(以降、MX)とゲートウェイ(以降、GW)は、同じOVFファイルから作成します。

初期設定時に実装する機能を選択することで、MXとGWのそれぞれの機能が有効になります。

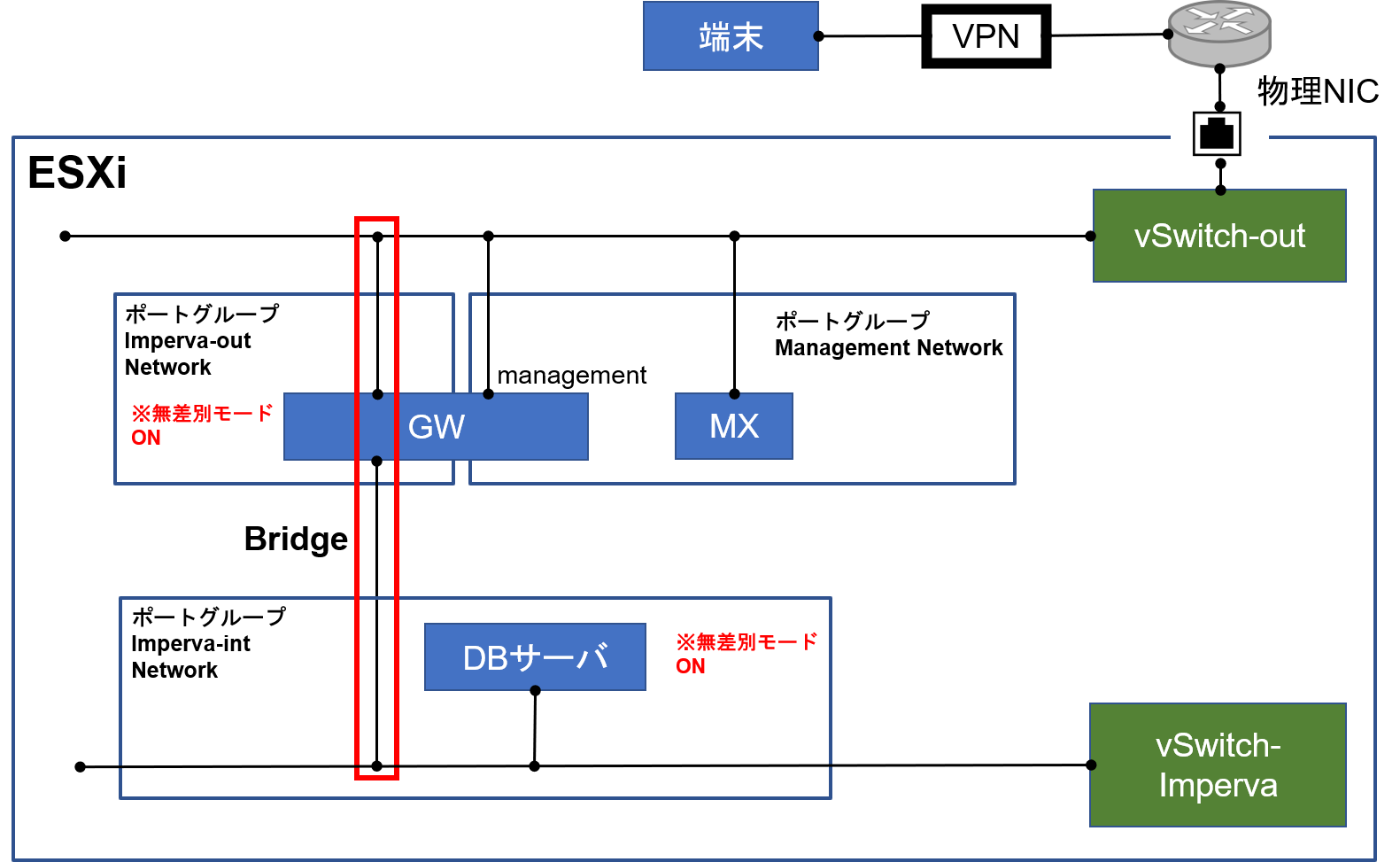

今回はブリッジ型の構成を採用したため以下のような構成にしました。

2.サイト設定

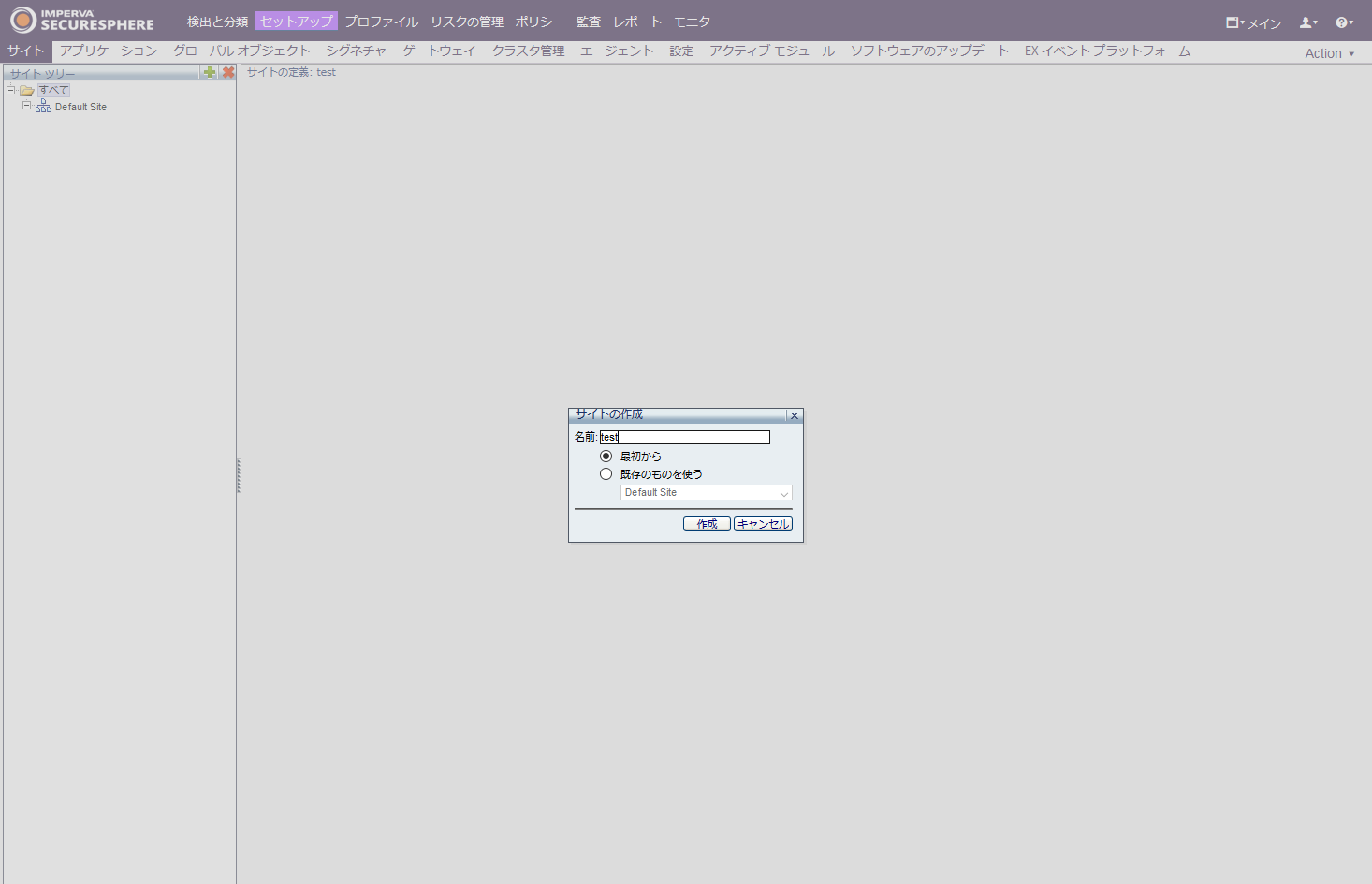

[セットアップ]>[サイト]からサイトを作成します。

サイトは、管理上の分かりやすさのためにサーバグループを分類するものです。

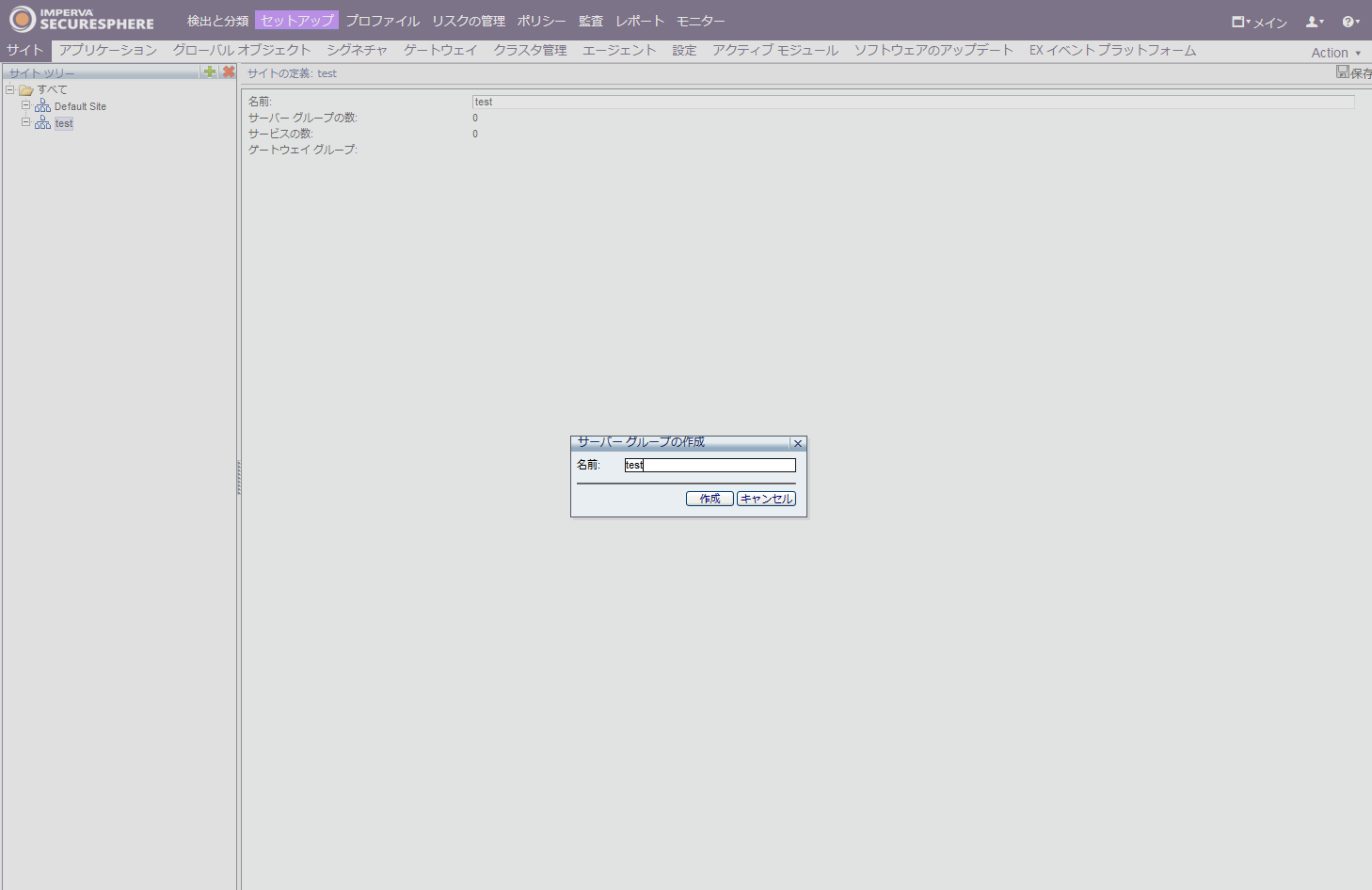

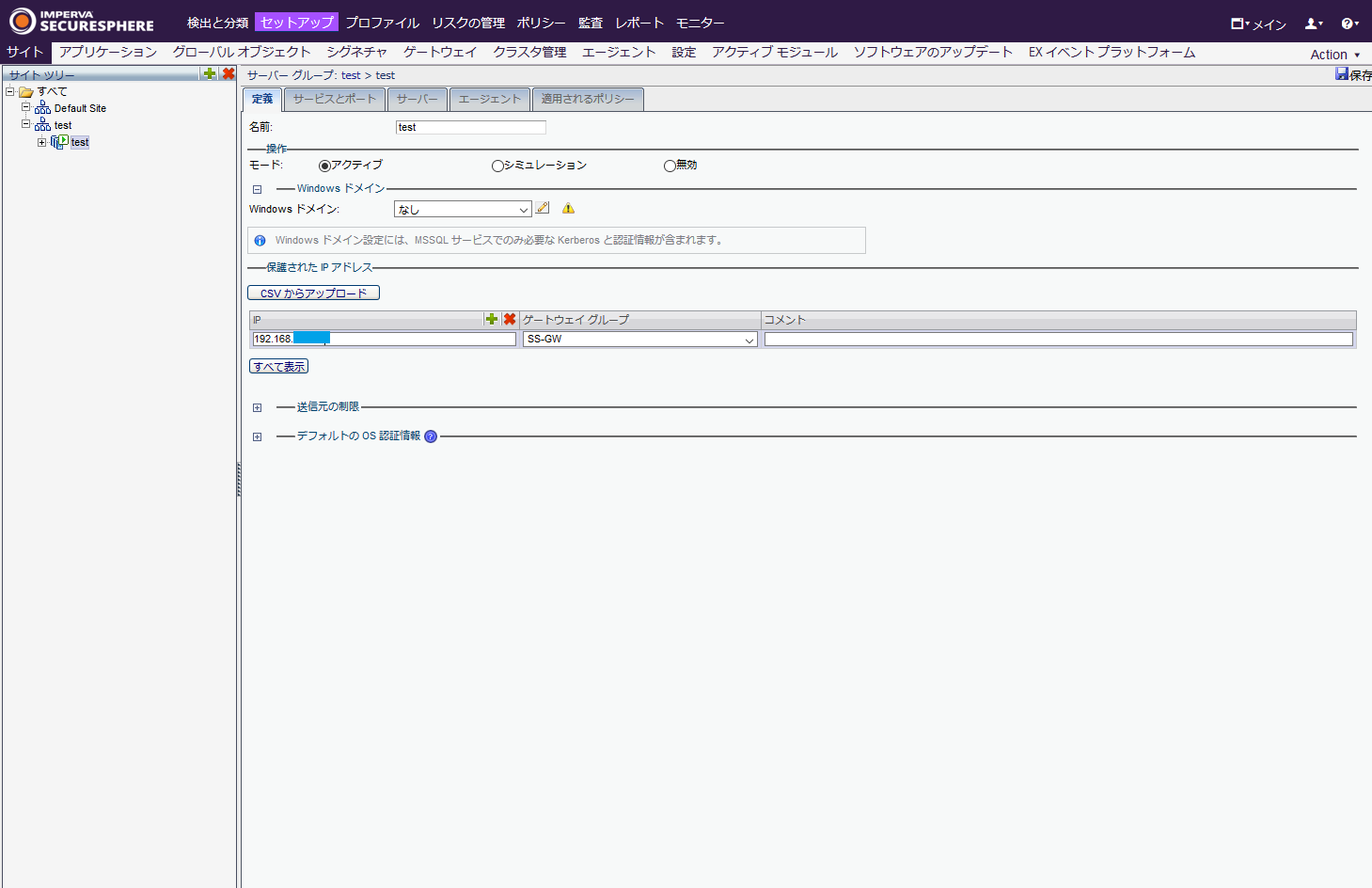

サーバグループを作成します。

同じコンテンツを運用するサーバ群を1つのサーバグループとして設定します。

サーバグループに対象DBサーバのIPアドレスを登録します。

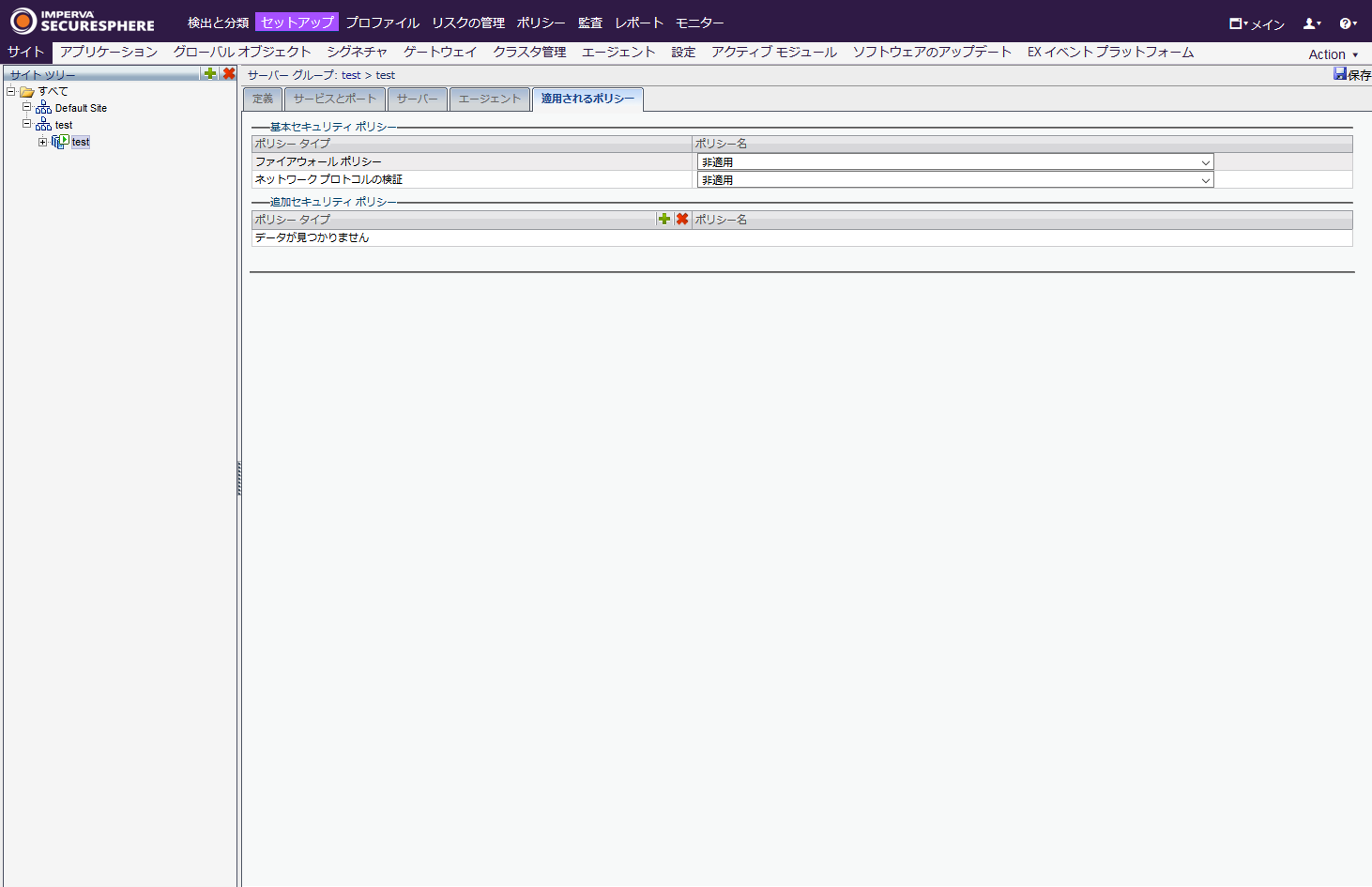

ネットワークポリシーは無効にします。

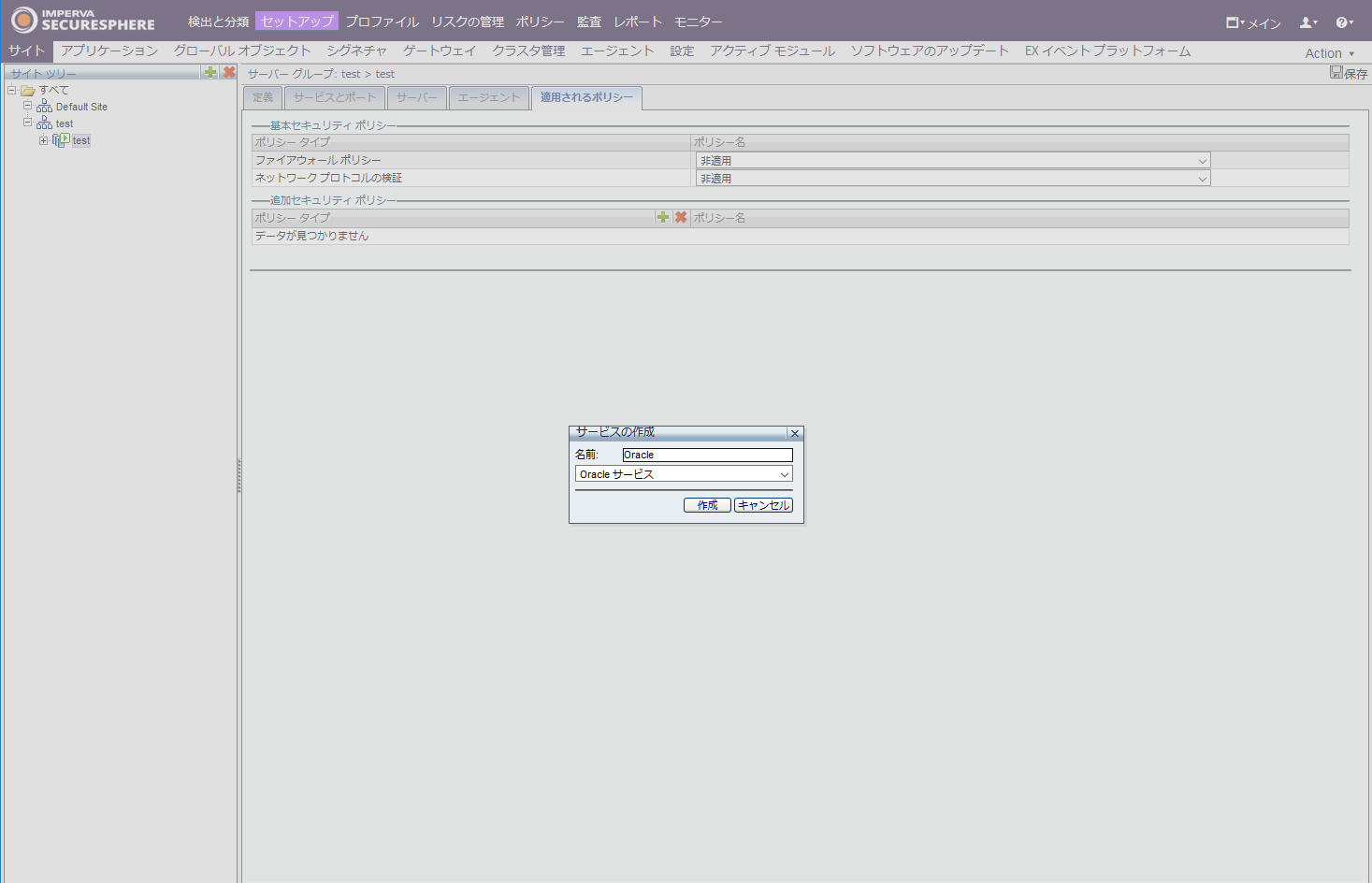

サービスを作成します。

今回は、OracleDBを使用するため、Oracleサービスを選択して、名前を決めます。

3.ポリシーの設定

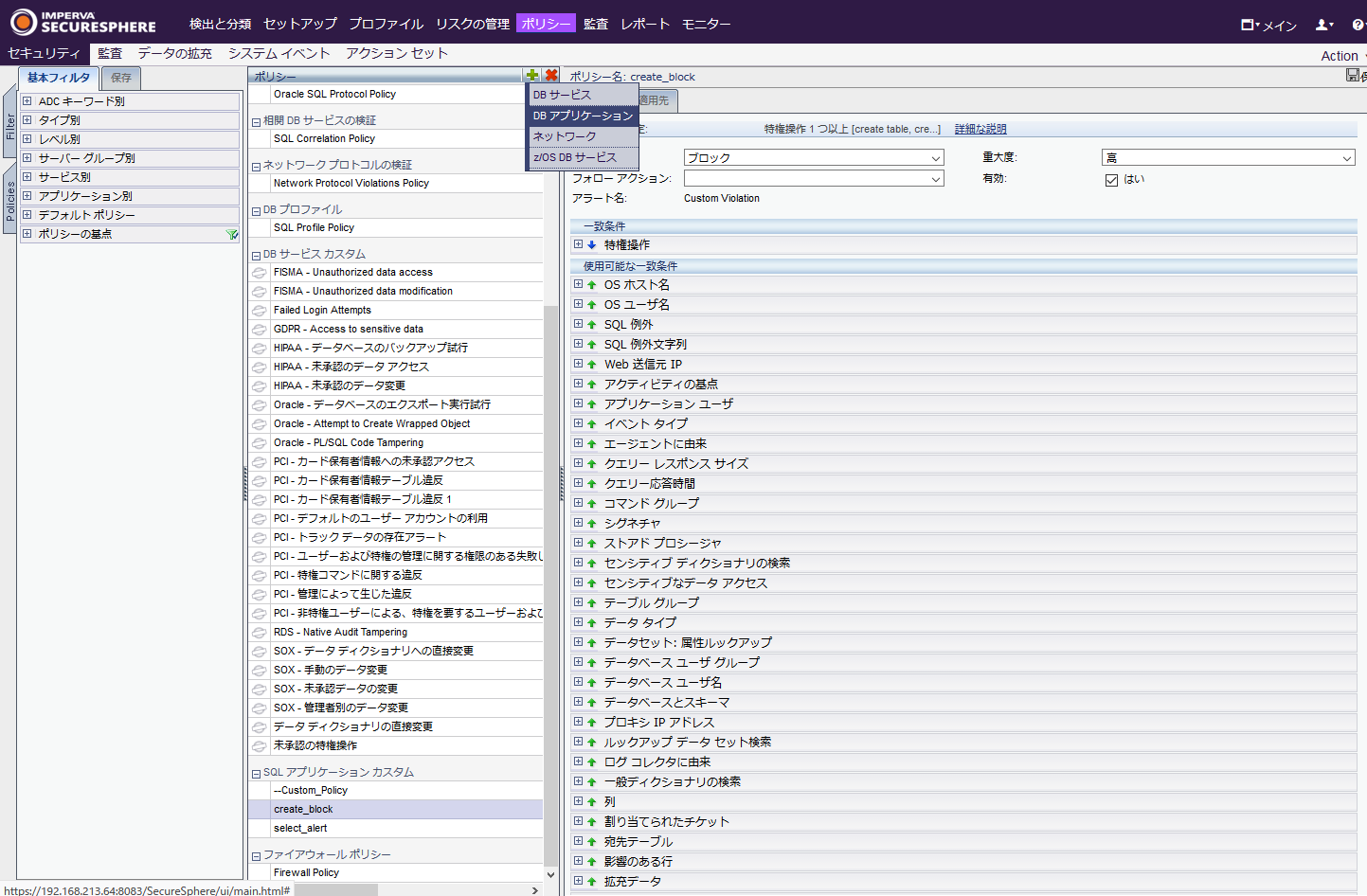

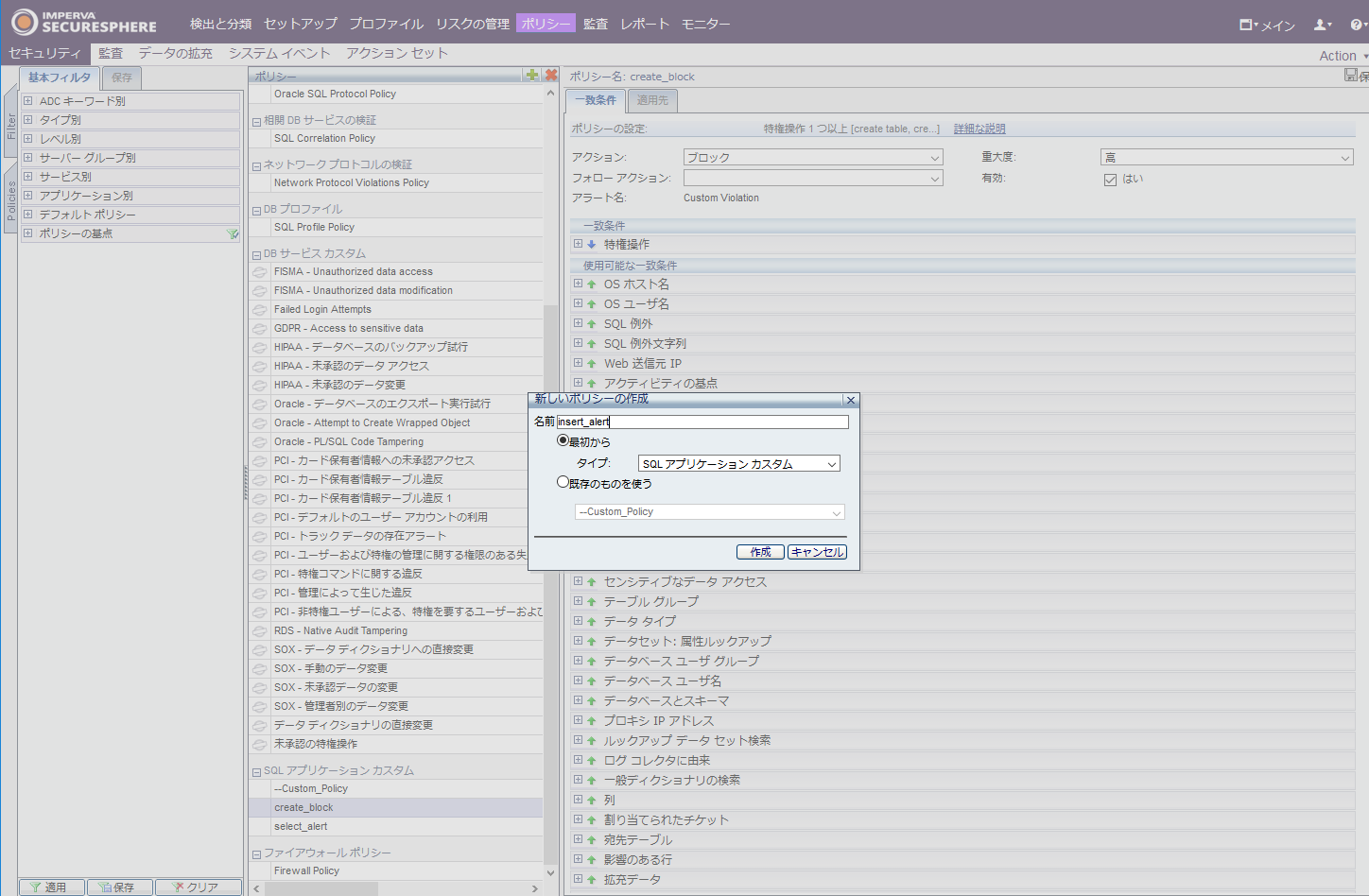

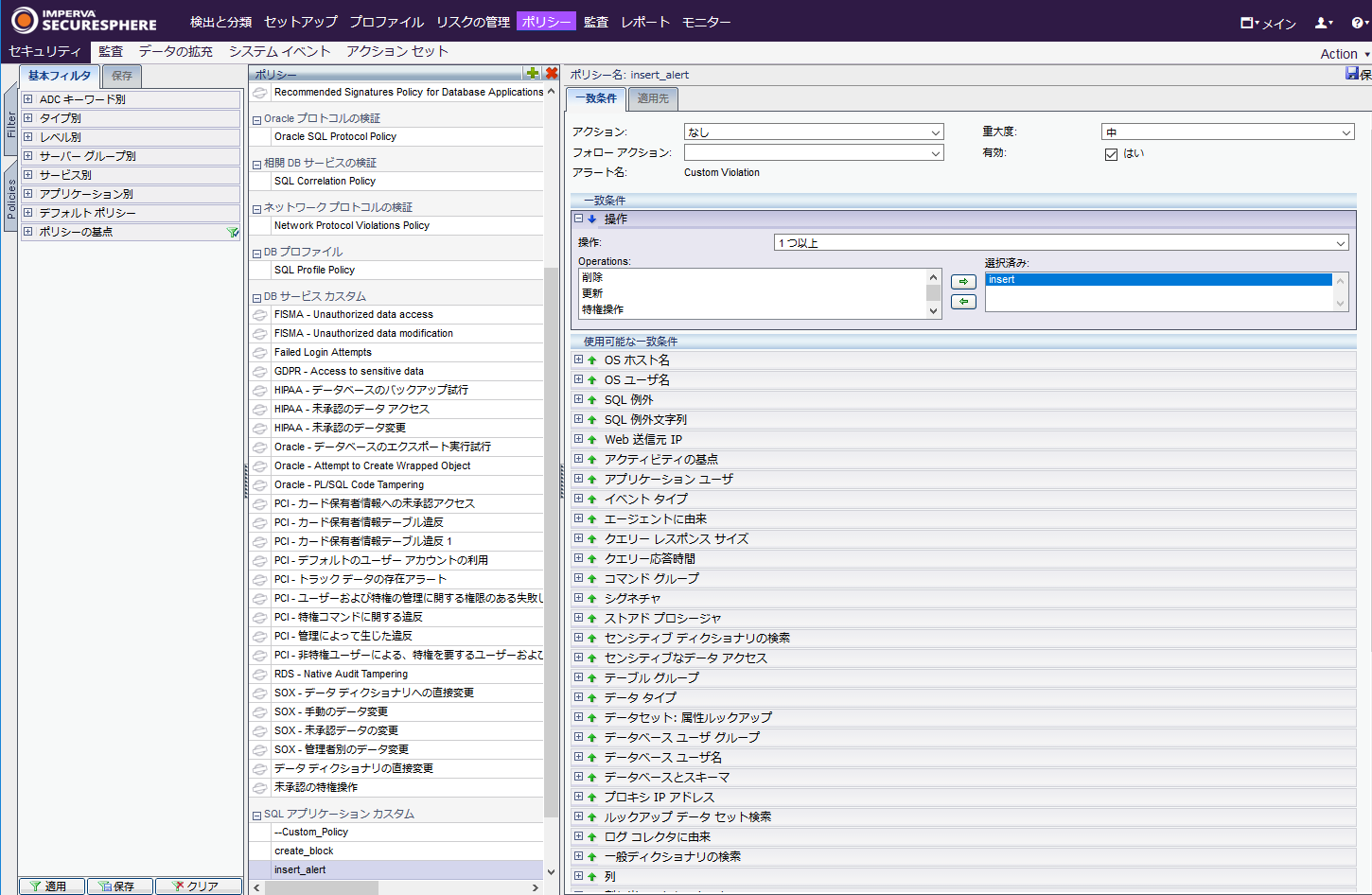

[ポリシー]>[セキュリティ]からポリシーを作成します。

ポリシー名を設定します。

作成したポリシーに、条件とアクション、重大度を記載します。

今回は、3つのポリシーを作成し、それぞれ違う条件、アラート通知にします。

作成したポリシーは、以下のようになります。

select_alert:SELECT文が発行されたら、アラート(重要度:情報価値有)を通知します。

insert_alert:INSERT文が発行されたら、アラート(重要度:中)を通知します。

create_block:CREATE TABLE文が発行されたら、対象のSQLをブロックし、アラート(重要度:高)を通知します。

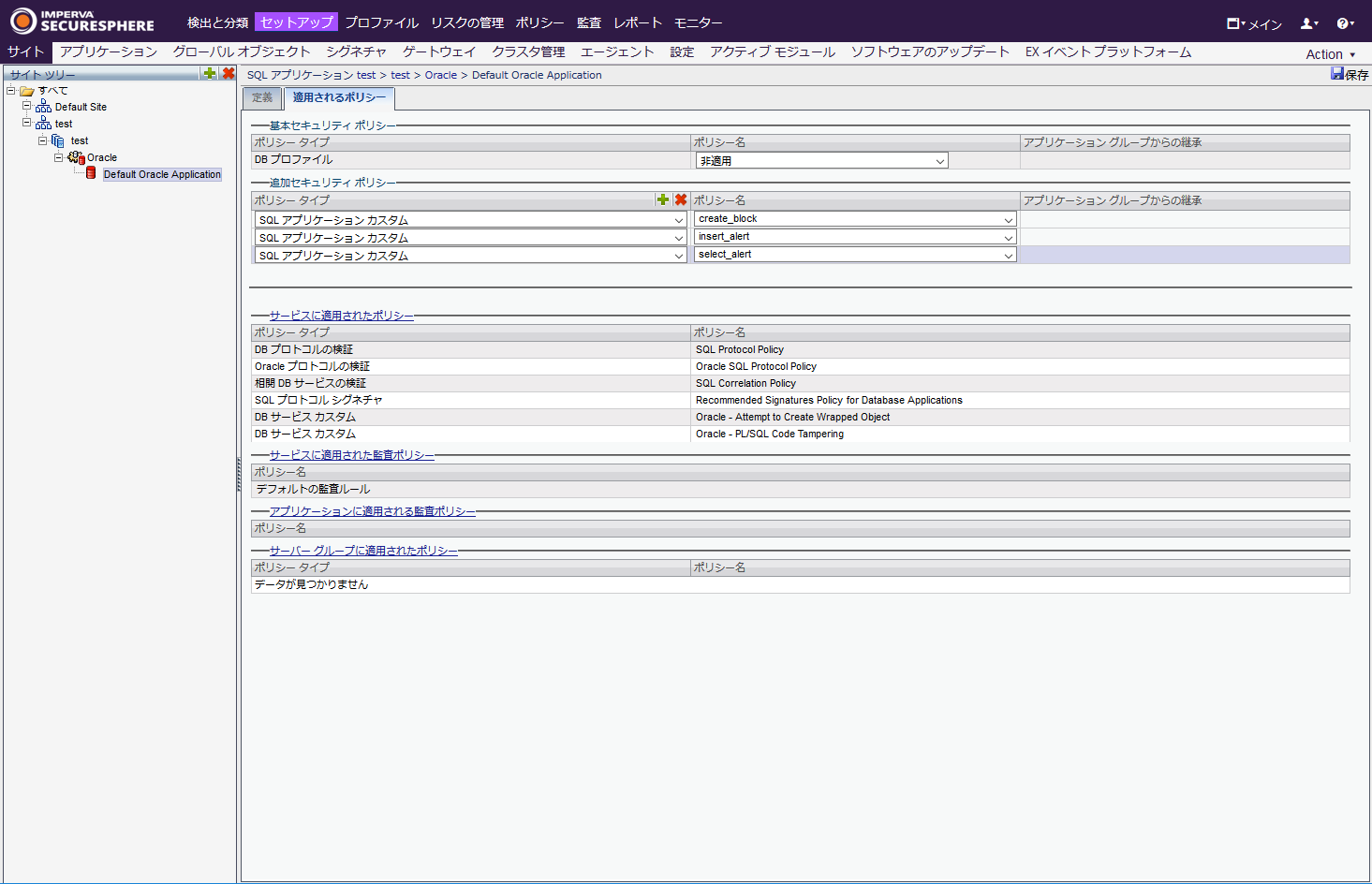

対象のサービスに作成したポリシーを適用します。

違うサービスでも同じポリシーを使用できます。

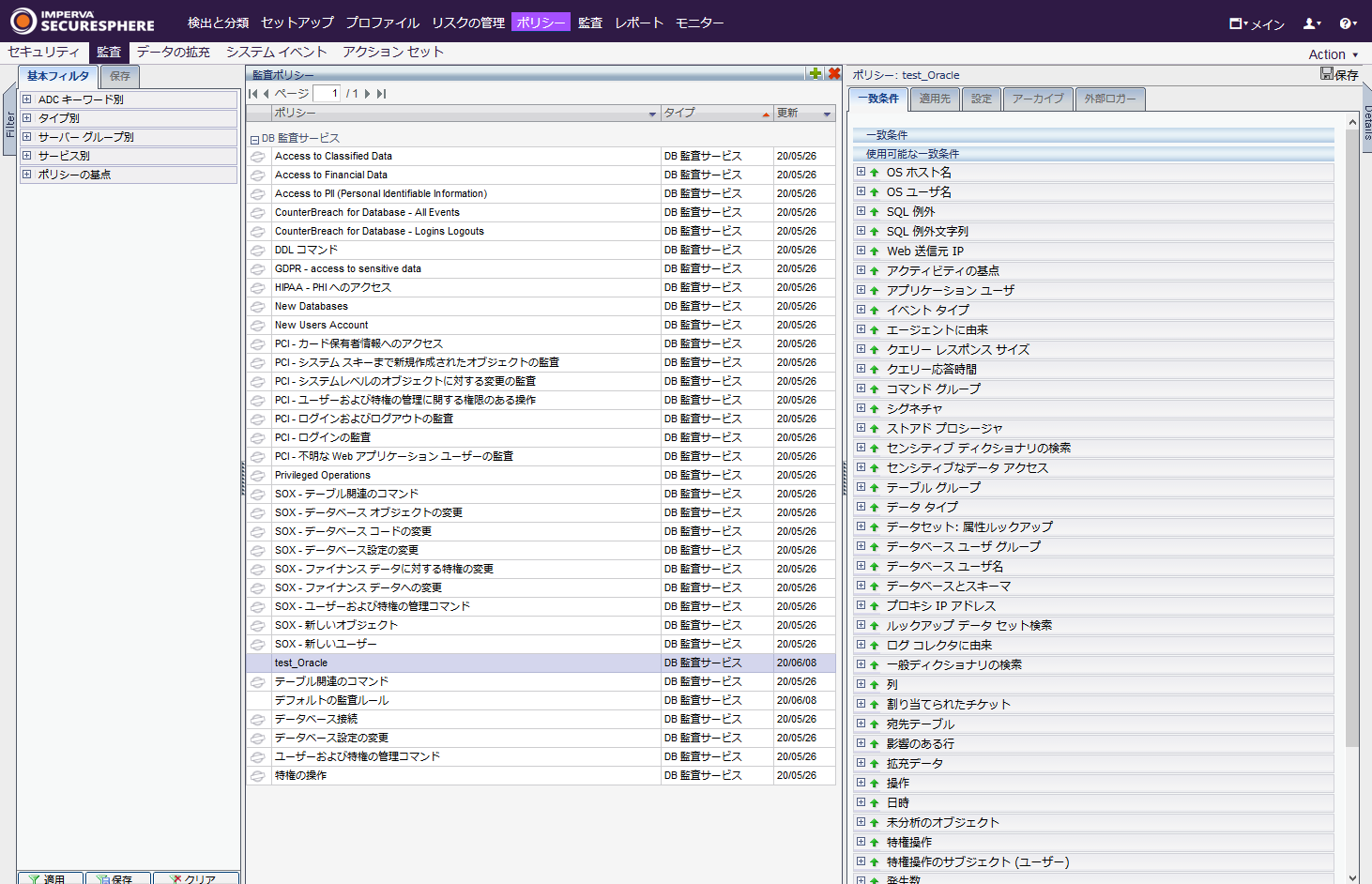

4.監査ポリシーの設定

監査ログを取得するための監査ポリシーを設定します。

監査ログとして取得したいログの条件設定を監査ポリシーとして設定します。

ポリシーの設定と同じように条件を設定できます。

本来、取得したい監査ログの条件を記載しますが、今回はすべてのアクセスログを取得したいので、条件はなしにします。

監査ポリシーは、同じDBサーバに複数設定することができます。

5.SQL実行

各SQLを実行します。

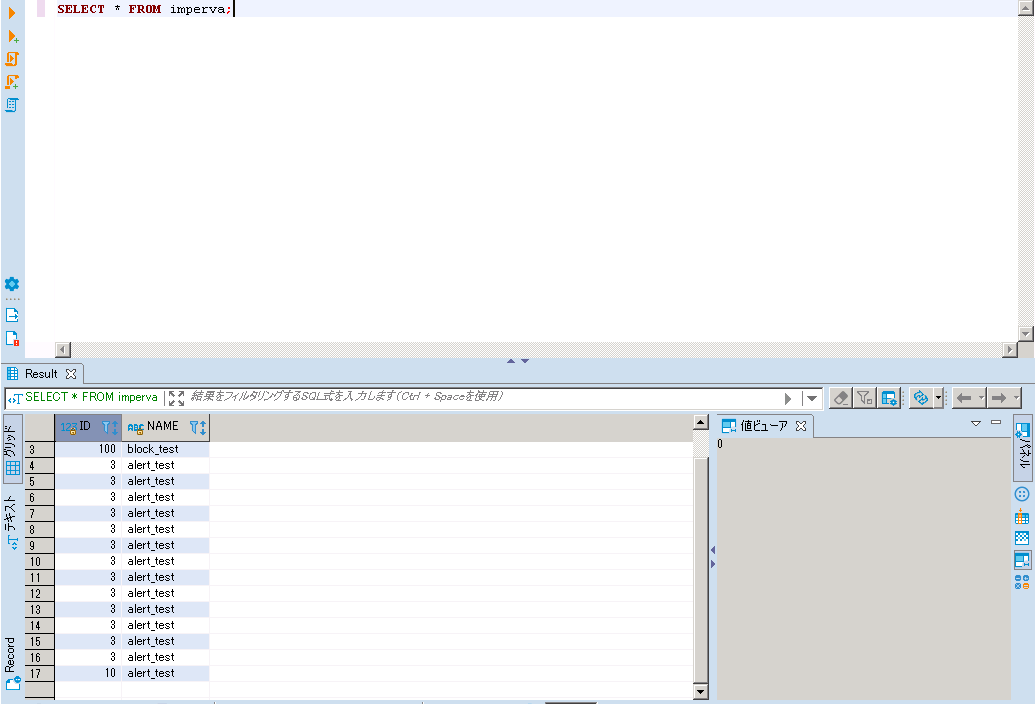

SELECTを実行します。

DBクライアント上では、特に違和感なく実行結果が出力されました。

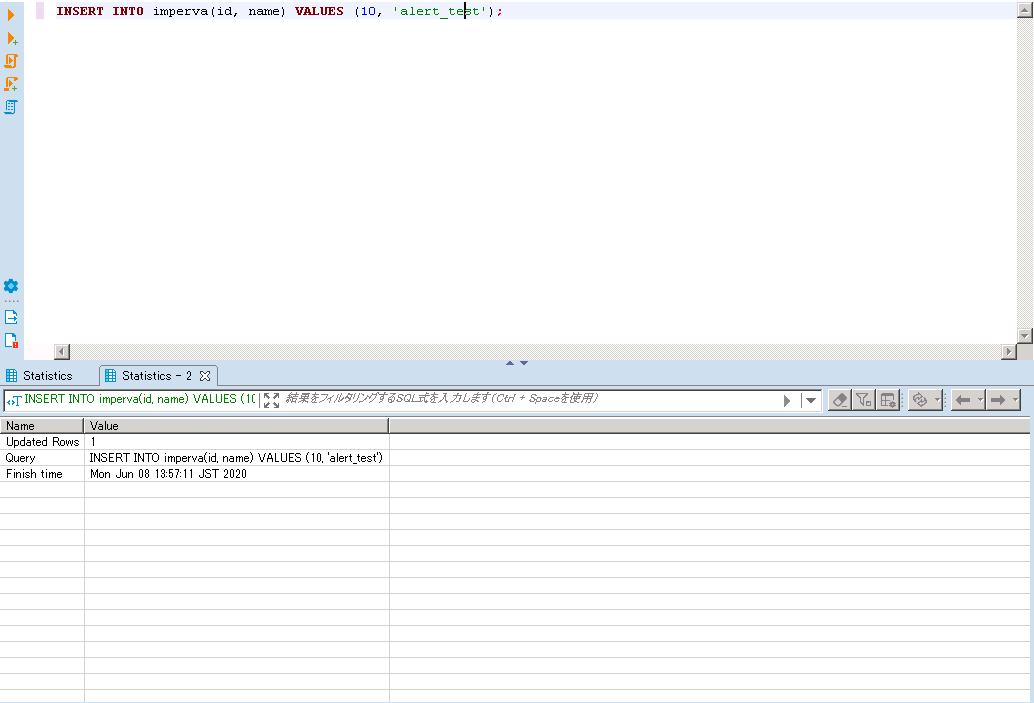

INSERTを実行します。

DBクライアント上では、SELECT文同様に特に違和感なく実行結果が出力されました。

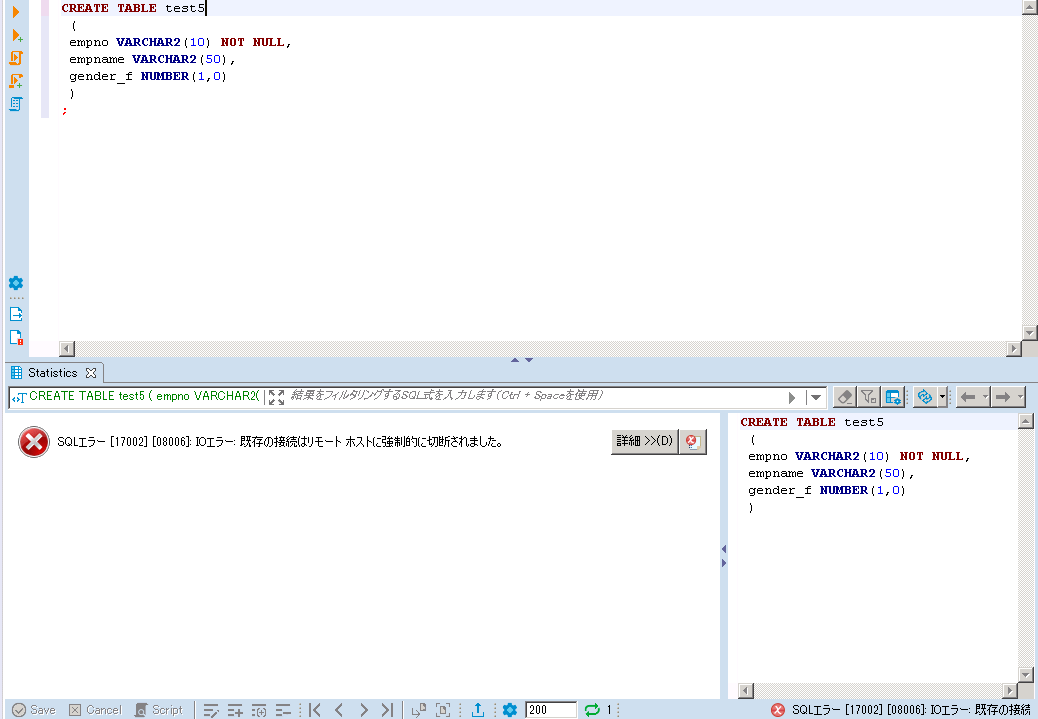

CREATE TABLEを実行します。

実行直後に、即時にブロックされてDBに反映されませんでした。

クライアント側では強制的に切断されたというSQLエラーが発生しました。

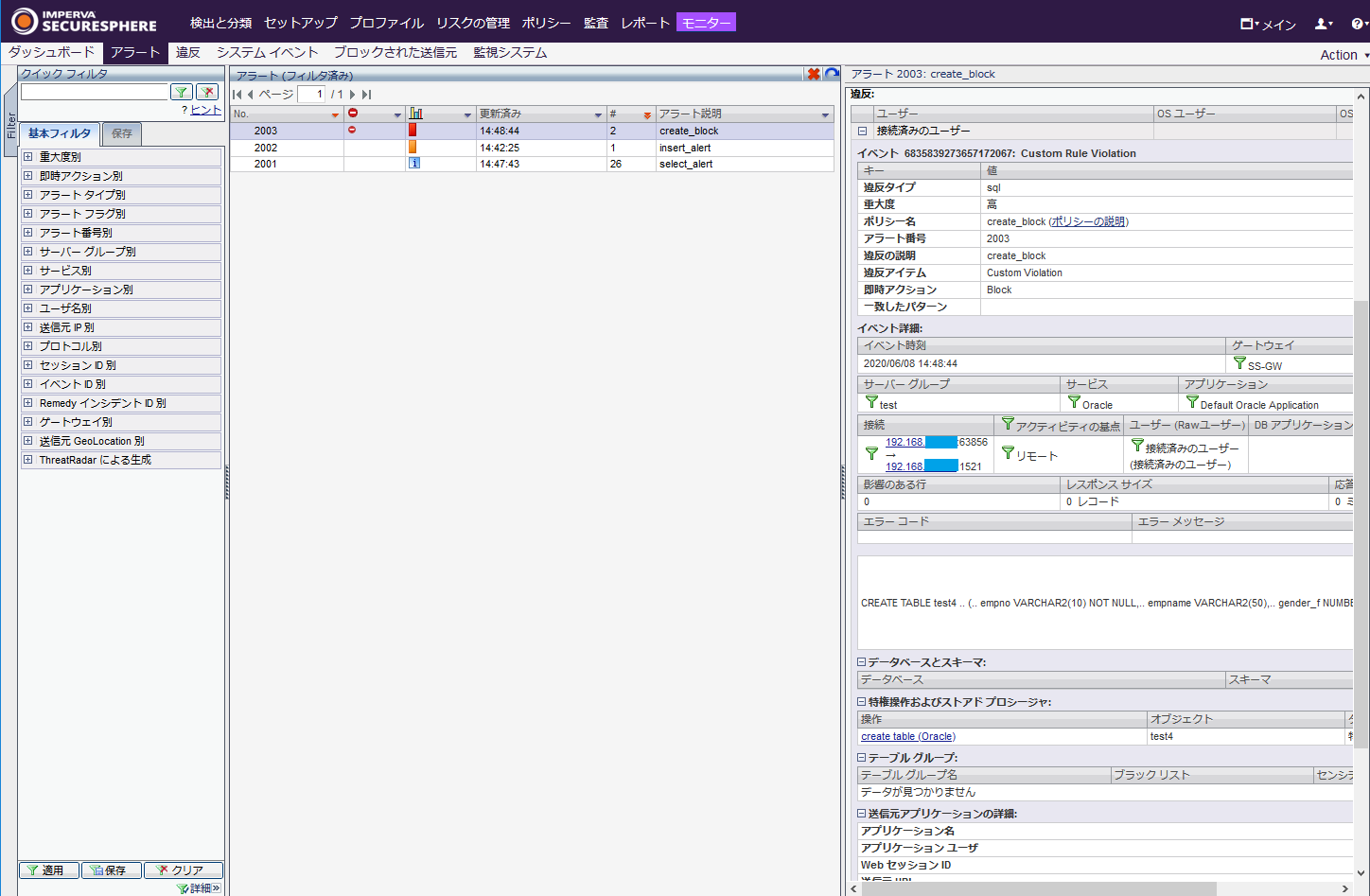

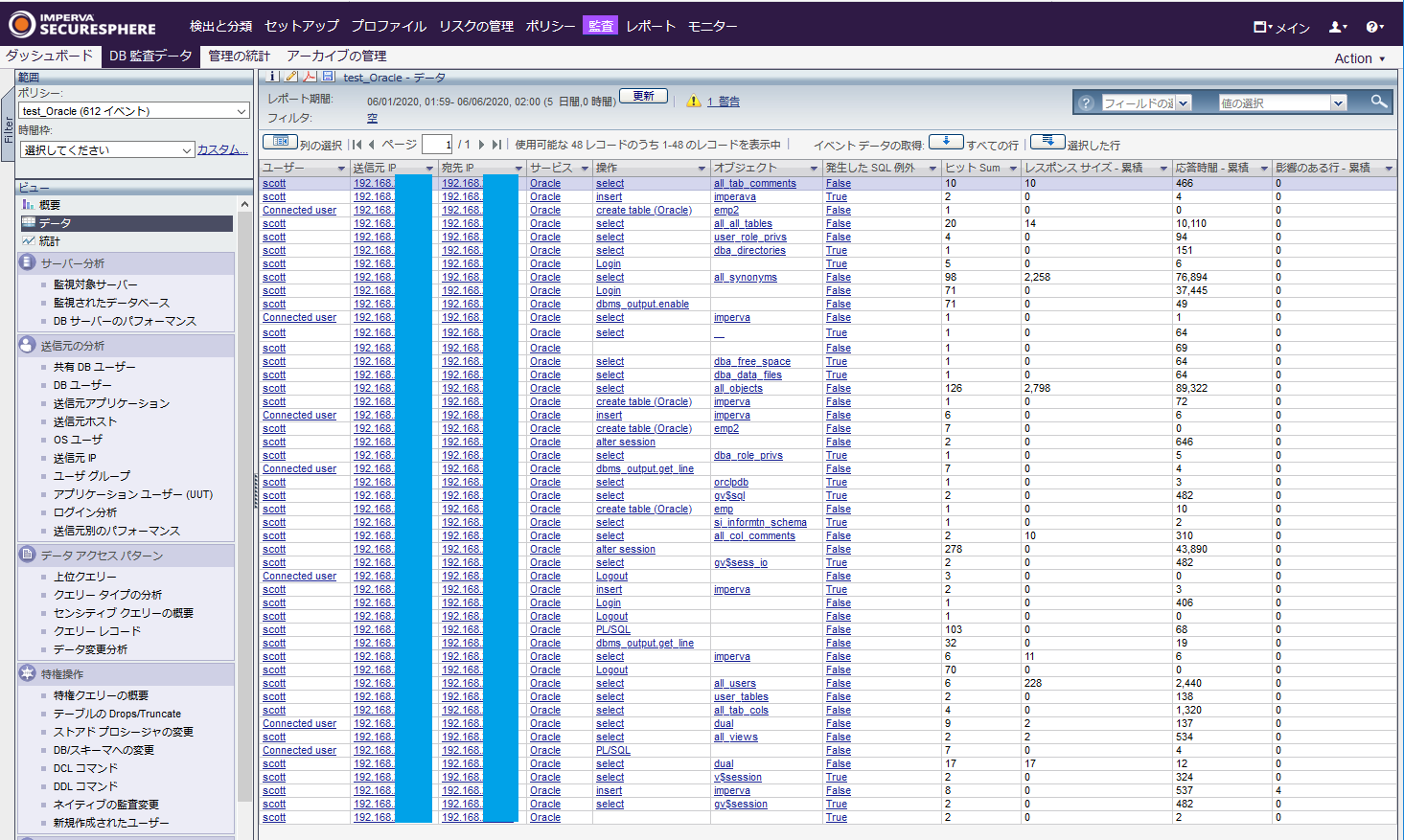

6.アラート確認

ポリシーに対応したアラートが通知されているか確認できます。

詳細を見ると、どのIPアドレスから実行されているか、使用されているアプリケーションもわかります。

実行されているSQL自体を確認することができます。

監査ログに関しても、アラートと同じように確認できます。

◆所感

Data Security Gatewaysを使用することで、監査ログの取得、アラート通知だけでなく危険なアクセスを即時遮断することができる。

サーバにエージェントを導入する必要がないので、サーバへの負荷がないのがいい。

ポリシーの適用も即時に適用され、すぐにアクセスブロックできる点もいいですね。

設置構成が2パターンあることで、状況に応じた構成で導入できるのがいいと感じました。

同じImperva社製WAFについてはこちらをご覧ください。

https://www.niandc.co.jp/sol/product/imperva/

自社のセキュリティで何に手を付けてよいかわからないか課題をお持ちの方は以下をご覧ください。

https://www.niandc.co.jp/sol/product/security_assessment/

記事及び、この製品(Imperva Data Security Gateways)に関するお問い合わせは

NIC_Contact@niandc.co.jp

までお問合せください。