MITRE ATT&CK をQRadar SIEMで活用する方法

投稿者:ソリューション担当

このところ、ランサムウェアやEMOTETや地政学的な観点でのサイバーアタック動向が注目されているからか、関連してMITRE ATT&CKに関する情報もよく目にするようになりました。

そのため、本記事にて弊社で取り扱っているIBM Security QRadar SIEM を使ってMITRE ATT&CKを効率的に活用する方法をお伝えいたします。

MITRE ATT&CKとは

最初に、MITRE ATT&CKについて簡単ですがご説明します。

MITRE(読みは一般的に『マイター』)とは、米国の非営利団体の名称です。世界共通で利用されている共通脆弱性識別子「CVE」の採番・運用も行っています。昨年末、ITエンジニア達の年末ムードを吹き飛ばしたLog4Shell脆弱性の共有脆弱性識別子は「CVE-2021-44228」が採番されており、ニュースサイト等で掲載されていたので、見た方も多いのではないでしょうか。

ATT&CK(読みは一般的に『アタック』)のほうは、「Adversarial Tactics, Techniques, and Common Knowledge」の頭文字を並べたアクロニムで、実際に使われている攻撃者の戦術(Tactics)、攻撃手法(Techniques)を体系的に文書化したナレッジベースで、14個のTactics、183個のTechniqueが定義されています(左記は、ATT&CK v10による分類です。2022/4現在 ATT&CK v11 が公開されており、順次updateされています)。

MITRE ATT&CKを活用すれば、攻撃者の利用する攻撃手法(Techniques)から、戦術の段階や目的の認識(Tactics)、その攻撃手法に対する緩和策や検知手段(Mitigation)を参照することができるようになります。

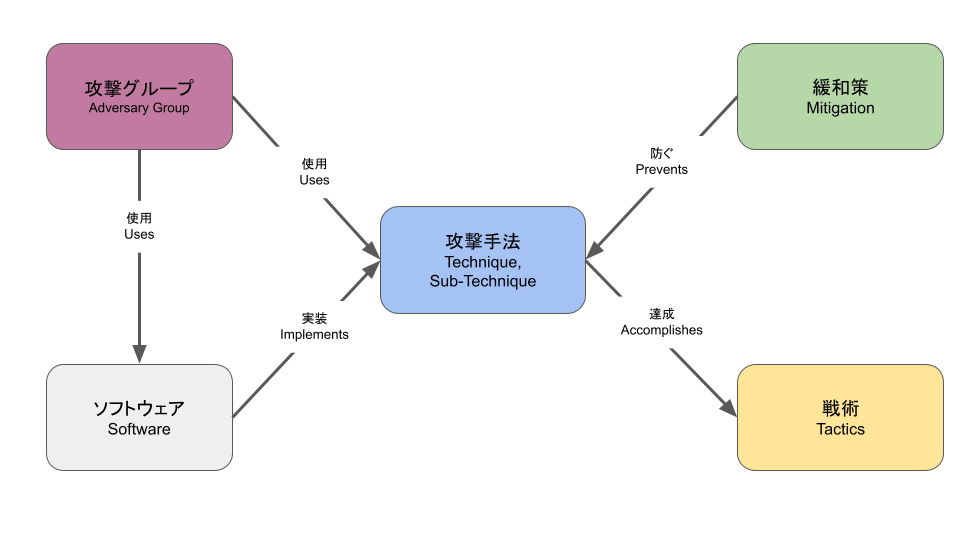

この関係を図示するとこのようになります。

※https://attack.mitre.org/resourcesから抜粋し翻訳

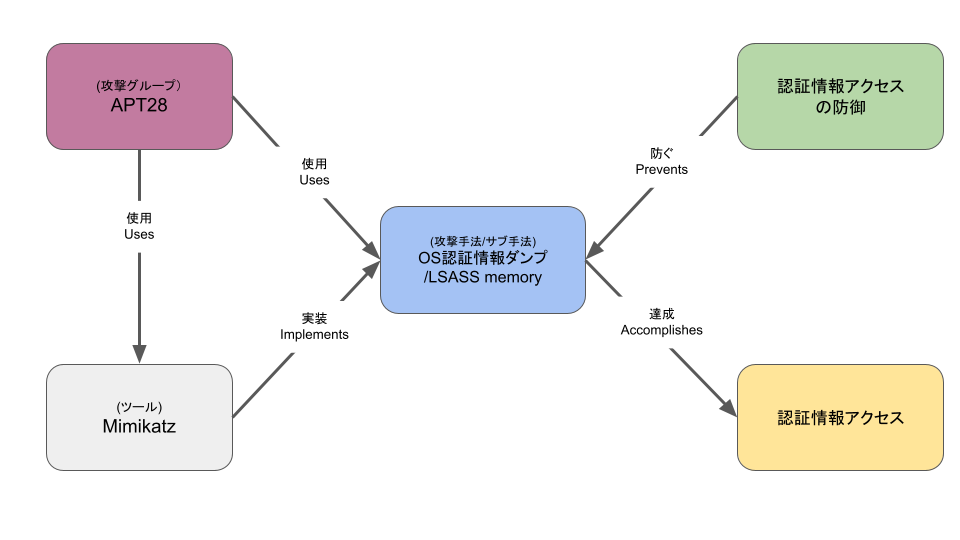

この関係図を、具体例で示すと下図のようになります。

※https://attack.mitre.org/resourcesから抜粋し翻訳

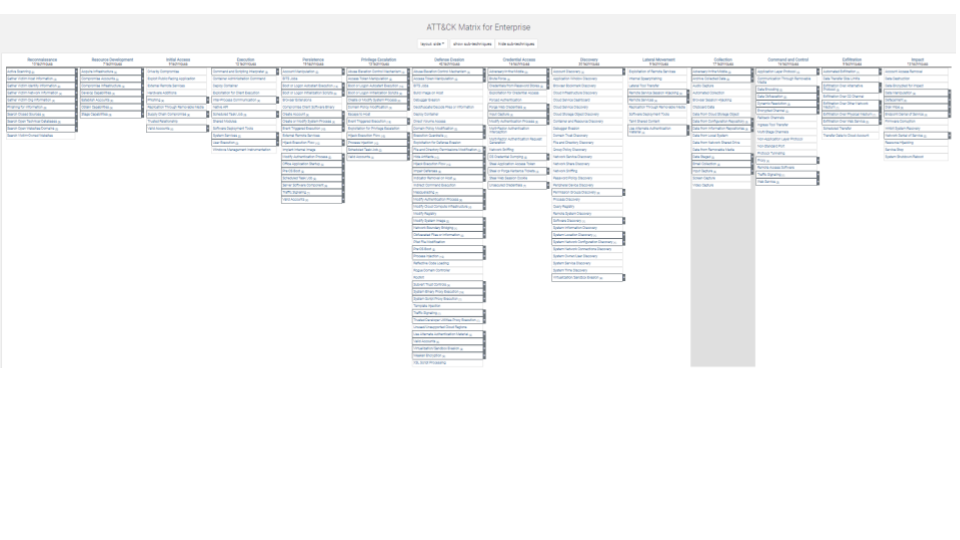

このように、MITRE ATT&CKは攻撃者の目的から行動、手法を分析して示してくれており、これらTacticsを横軸に並べ、それぞれに関連するTechniquesを縦に展開し、それらを一覧でまとめているのが「Matrix(マトリクス)」です。

出典:https://attack.mitre.org/

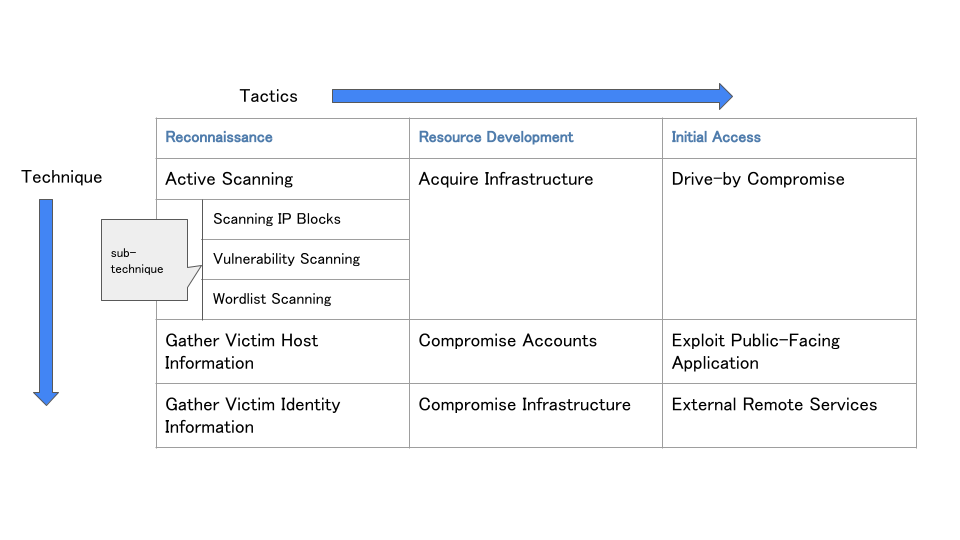

MITRE ATT&CK マトリクスは、下図のように左から攻撃ライフサイクルの順に並んでおり、縦にはTacticsに即した攻撃手法を、戦術にぶら下がるような形で、列挙されています。また、攻撃手法によってはさらに詳細な手法がsub-techniqueとしてまとめられています。

※Tactics と Technique の関係

MITRE ATT&CK マトリクス は、Enterprise(企業向け)・Mobile(モバイル向け)・ICS(産業用制御システム向け)の3分野に分けて整理されています。また企業向け・モバイル向けはさらに、Windows・macOS・Linux・Office 365・SaaS・Android・iOSというプラットフォームでまとめられています。

またTechniquesには、以下のような構造化されたデータがあります。

ID・・・Techniques(攻撃の手法)を識別する番号

Groups・・・攻撃者または攻撃グループ

Platform・・・WindowsやLinuxといったプラットフォーム

Data Sources・・・センサー/ログによって収集できる情報のさまざまなトピック

Mitigations・・・緩和策。技術またはサブ技術が正常に実行されるのを防ぐために使用。

MITRE ATT&CKの頻出を見極める

以上が、MITRE ATT&CKマトリクスの説明でした。ご覧のように183の攻撃手法、さらにサブテクニックでは400近い手法になるため、網羅的に対策するには、かなりの時間とコストが必要になります。

そこで対策を講じるための1つに、発現する攻撃手法の頻度の高いものから対策を講じるという考え方があります。

あるグローバルSOCがまとめた情報によると、昨年度で検出されたテクニックは全体の約7割、侵害に関してレアケースを除いて、5%以上で観測されたテクニックを集計すると全体の3割程度に絞られるとのことですので、頻発する攻撃手法から対策していくという発想は理にかなっているとおもいます。

参考までに、昨年度の頻出攻撃手口を公開情報からピックアップしてみました。

- T1027:Obfuscated Files or Information(難読化されたファイルや情報)

- T1059:Command and Scripting Interpreter(コマンドとスクリプトインタプリタ)

- T1071:Application Layer Protocol(アプリケーションレイヤープロトコル)

- T1082:System Information Discovery(システム情報の探索)

- T1083:File and Directory Discovery(ファイルとディレクトリの探索)

- T1070:Indicator Removal on Host (ホスト上の痕跡消去)

- T1055:Process Injection(プロセスインジェクション)

- T1497:Virtualization/SandBox Eversion (仮想化/サンドボックス回避)

- T1105:Ingress Tool Transfer(侵入ツールの送り込み)

- T1140:Deobfuscate/Decode Files or Information(難読化解除/ファイルまたは情報の解読)

もちろん、インダストリーや守りたい情報システムの種類によって違いがでてくる可能性はありますので、さらに選別が必要になる可能性はあります。

MITRE ATT&CKをQRadar SIEMで活用

さて、数百からなる攻撃手法から絞り込んだ特定の攻撃手法もしくはサブテクニックを検知するために、QRadar SIEMを活用することができます。

具体的な活用方法は、こちらの記事で紹介しているとおり、QRadar SIEMで利用可能なアプリケーション「Use Case Manager」を利用することで、MITRE ATT&CK フレームワークとログソースやルールとマッピングして対策を講じることが可能になりますので、合わせてご覧いただければとおもいます。

関連記事:IBM QRadar SIEMで、Use Case Managerアプリケーションを使ってみた

弊社では、IBM Security QRadar SIEMをお客様環境に導入するご支援を行うとともに、お客様環境のQRadar SIEMのご利用状況を確認し、さらにより良くご活用いただけるようにQRadar簡易診断サービスもご提供しておりますのでよろしければぜひお問い合わせいただければ、とおもいます。

ランサムウェア対策に最適解を。ランサムウェア特設サイトはこちら