Policy Analyzerを利用して権限過剰付与を確認しよう!

投稿者:ソリューション担当

はじめに

プロジェクト運用上、権限管理は重要となります。

誰がどのリソースにアクセス可能かはセキュリティや作業上の観点で管理をしておく必要がありますが、構築作業中に権限を一時的に付与したまま忘れているといったこともあるかもしれません。

今回はPolicy Analyzerを利用して権限が適正に付与されているか確認します。

Policy Analyzer

具体的に何ができるの?

公式ドキュメントでは以下のような記載がされています

Policy Analyzer を使用すると、次のような疑問に対する回答を得ることができます。

「この IAM サービス アカウントにアクセスできるユーザーは誰か」

「この BigQuery データセットに対してこのユーザーが持つロールと権限は何か」

「このユーザーが読み取りの権限を持つ BigQuery データセットはどれか」

Policy Analyzer を使用すると、これらの疑問に対する答えを見つけることで、効果的にアクセスを管理できます。Policy Analyzer を使用して、監査関連のタスクとコンプライアンス関連のタスクを行うこともできます。

割と良さそうに見えますね。実際に使ってみましょう

使ってみた

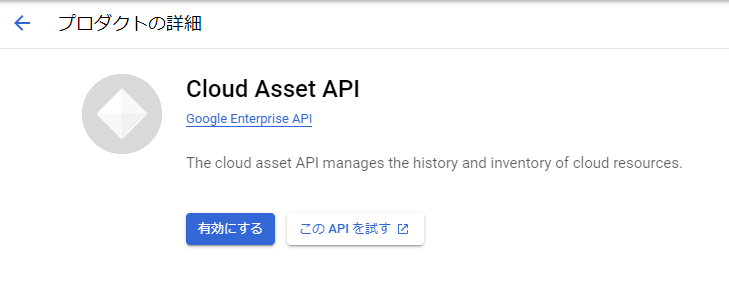

利用する際にCloud Asset APIが有効化されている必要があります。

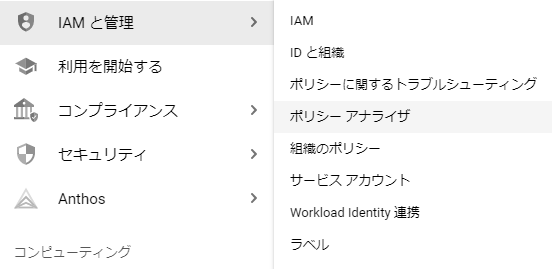

有効化したらPolicy Analyzerのページへ移動します。

[IAMと管理] → [ポリシー アナライザ]を選択します。

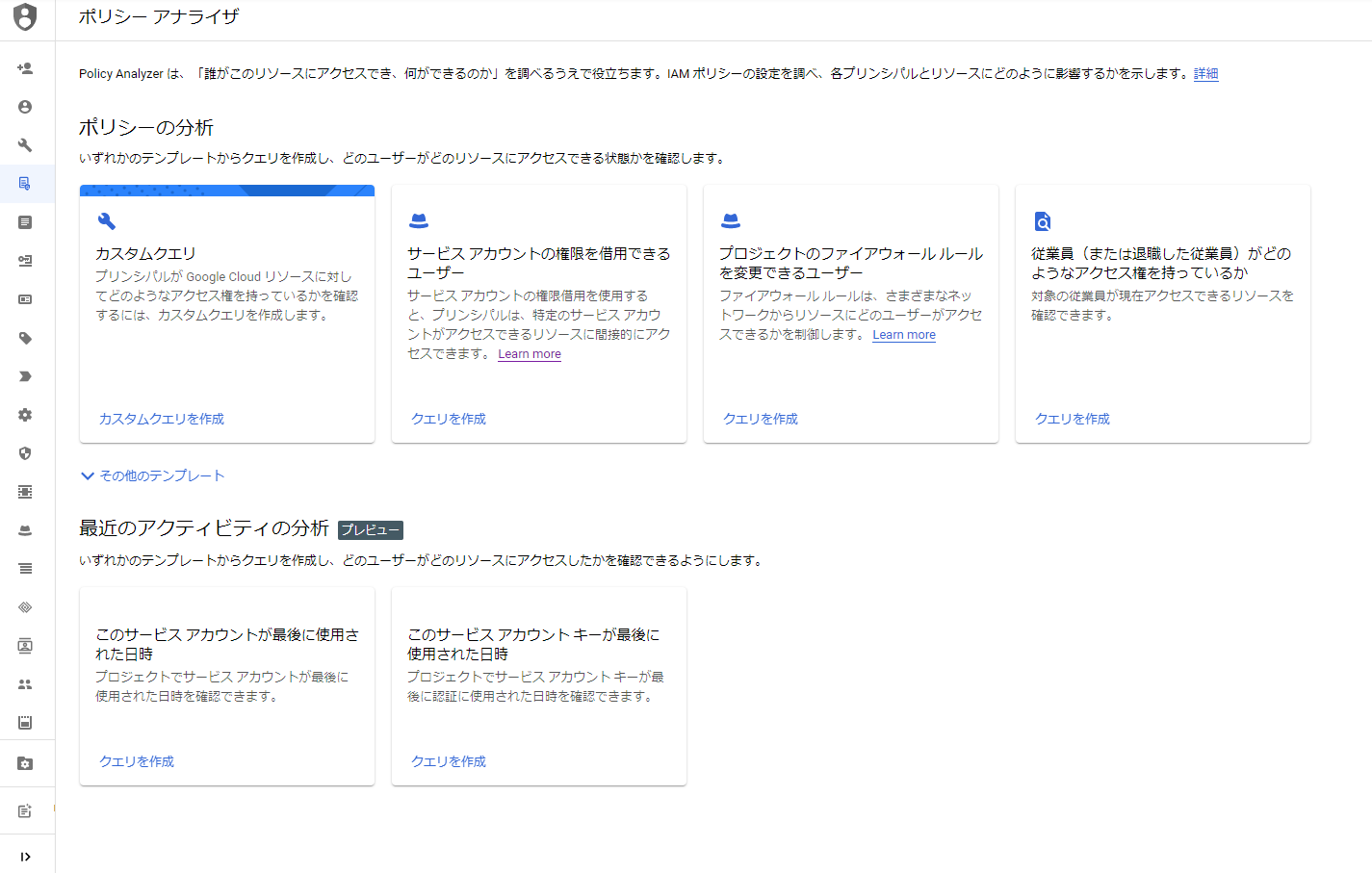

トップ画面に飛びます。今回は画面にある「カスタムクエリを作成」を選択して、権限確認用クエリを作成してみます。

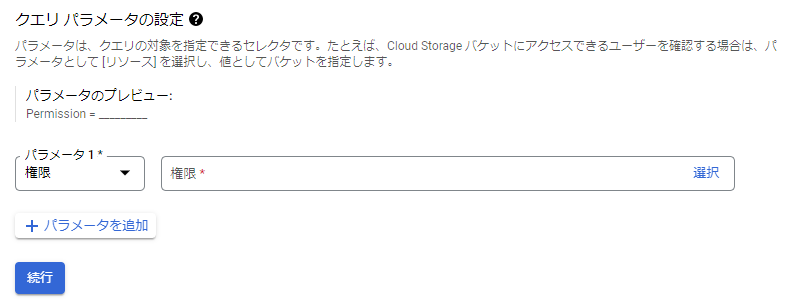

クエリ構成画面が表示されるので、パラメータ1を「権限」と選択します

権限選択欄が表示されます。今回は試しにCompute Engineの権限の一つである compute.instances.create で試してみます。

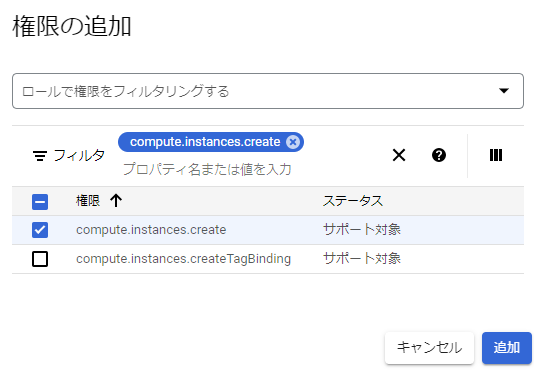

リストを選択すると権限一覧が表示されるため、フィルタ内に compute.instances.create と入力してチェックをします。

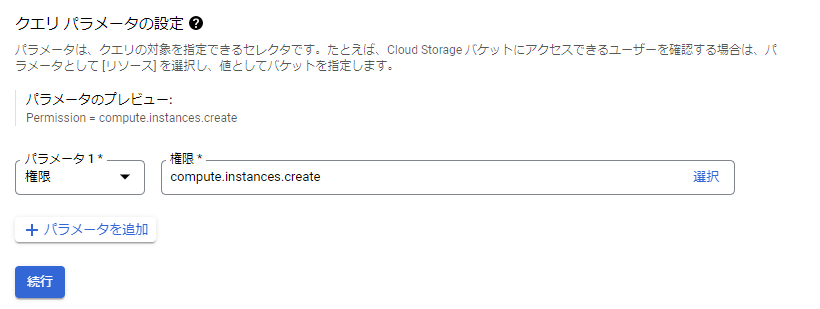

選択後追加をクリックして権限が入っていることを確認します。

問題なければ「続行」を選択します。

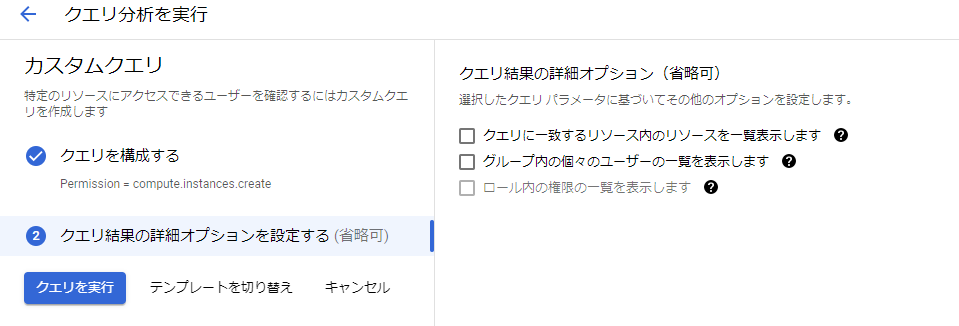

オプションを選択する画面があります。

今回は何も選択せずにそのままクエリを実行します

クエリ実行後、 compute.instances.create が付与されたIAMアカウント、サービスアカウント一覧が表示されます。

実行結果から表示されているアカウントには編集者権限含めた高権限が付与されていることが確認できました。

他にも設定を変更することで、想定外の権限が付与されているか確認することができます。

まとめ

Policy Analyzerを利用することで、IAMの権限付与が過剰でないかの確認ができます。

年末年始の棚卸しとしてぜひこの機能をご利用ください。