IBM Security VerifyのAdaptive Accessを使ってみた

投稿者:セキュリティ編集者

目次

◆はじめに – Adaptive Accessはなぜ必要か?

◆IBM Security VerifyのAdaptive Accessでできること

◆設定例:ユーザーグループによって異なるレベルの認証を適用する

◆設定の流れ

◆動作確認

◆さいごに

◆はじめに – Adaptive Accessはなぜ必要か?

みなさま、こんにちは。

昨今、自宅やカフェ等で仕事をする事が増えるにあたり、セキュリティが気になりますよね。

最近は業務にクラウド上のアプリケーションを利用するケースも多いかと思いますが、ログイン情報等が漏洩した場合、不正アクセスの恐れがあります。

その対策の1つとして、多要素認証が挙げられます。

しかし、頻繁に使用するアプリケーションにおいて、明らかに危険性が低いアクセスにも毎回同じ強度の多要素認証が求められると、ユーザーの利便性が損なわれてしまいます。

例えば、オフィス内のセキュアな環境からのアクセスする場合と、普段と異なるネットワーク環境からのアクセスする場合とでは、必要な警戒レベルは異なります。

アクセスのコンディション応じて警戒レベルに差をつけて、ユーザーの利便性とセキュリティとの両方を実現出来れば良いですよね。

それを実現するのが、「Adaptive Access」です。

※「適応型アクセス」「適応型認証」「適応認証」「A2」とも呼ばれます。

今回は、IBM Security VerifyのAdaptive Access機能をご紹介したいと思います。

◆IBM Security VerifyのAdaptive Accessでできること

- まず、IBM Security Verifyとは?

IBM Security Verifyは、クラウドサービスとして提供され、オンプレミスの認証基盤のID情報を使ってクラウド上のアプリケーションに対しシングル・サイン・オン(SSO)を実現し、多要素認証も容易に追加することが可能な「アクセス管理」製品です。

※より詳しい製品概要やAD連携等については、こちらの記事もぜひご覧ください。

- IBM Security VerifyのAdaptive Accessでできることとは?

以下のようなリスクの兆候からリスクを計算し、適切なレベルの認証を適用、必要な場合にのみアクセスをブロックすることができます。

・新規デバイス

・新規ロケーション

・CyberGhost や Hola などのホスティング・サービスで終了したセッション

・古いブラウザー・バージョンを使用したセッション

・動作の異常(通常と異なるログイン時間等)

また、ルールを追加して特定の条件に一致する/しない場合等に、指定したレベルの認証を適用したり、ブロックしたりすることも可能です。

条件の例

・ユーザーグループ

・国、市区町村

・インターネット・サービス・プロバイダー

・リモートIP

etc…

なお、IBM Security Verifyのブラウザの管理ダッシュボード画面から簡単に設定が可能です。

◆設定例:ユーザーグループによって異なるレベルの認証を適用する

今回は、クラウドアプリケーション(Salesforce)へのアクセスに対してAddaptive accessを有効にしたアクセス・ポリシーを適用します。

認証時の動作をわかりやすくするため、今回はユーザーグループごとに異なるレベルの認証が求められるルールを追加してみたいと思います。

◆設定の流れ

以下の流れで設定していきます。

1.IBM Security Verify無料評価環境の登録

2.SalesforceをSaaS アプリケーションとして接続

3.ユーザーグループを作成、ユーザーを追加

4.アクセス・ポリシーの作成

5.Salesforceアプリケーションにアクセス・ポリシーを適用する

1.IBM Security Verify無料評価環境の登録

IBM Security Verify無料評価版

上記IBMサイトから登録し、無料評価版の環境を入手します。

※Addaptive access機能はIBMのBP向けの特別オファリングの可能性があります。

2.Salesforceを SaaS アプリケーションとして接続

今回は既にSalesforceをIBM Security Verifyに接続している前提とさせていただきます。

※アプリケーションの接続方法のご紹介については、乞うご期待。

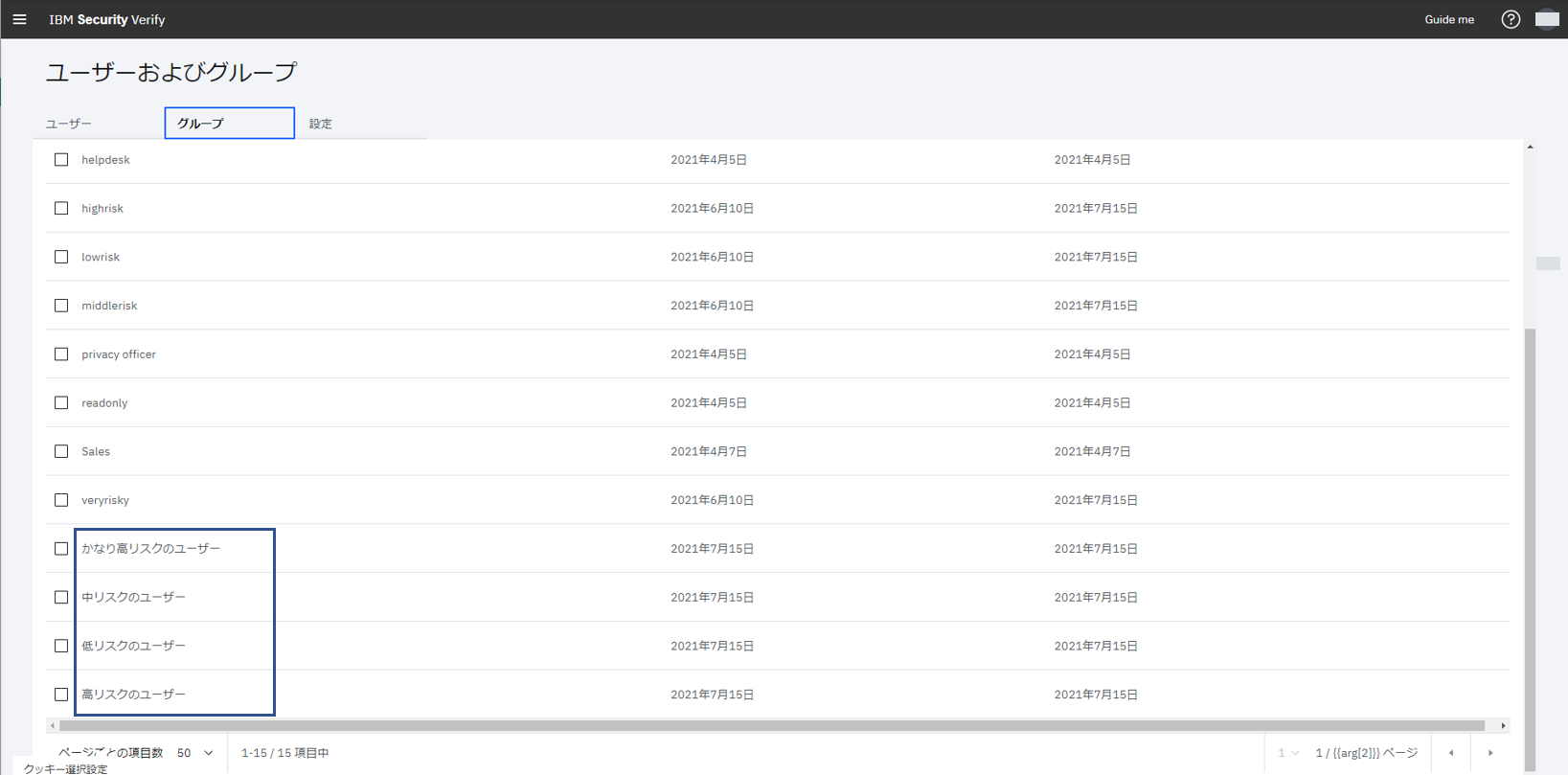

3.ユーザーグループを作成、ユーザーを追加

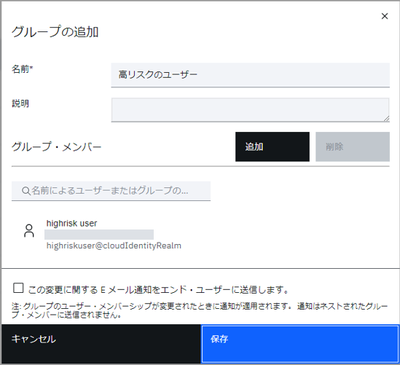

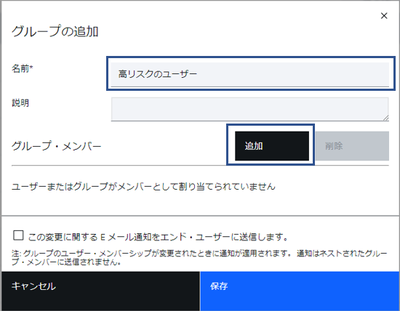

ポリシーで使用するため、Salesforceにアクセスするユーザーをリスク毎に分けるグループを作成します。

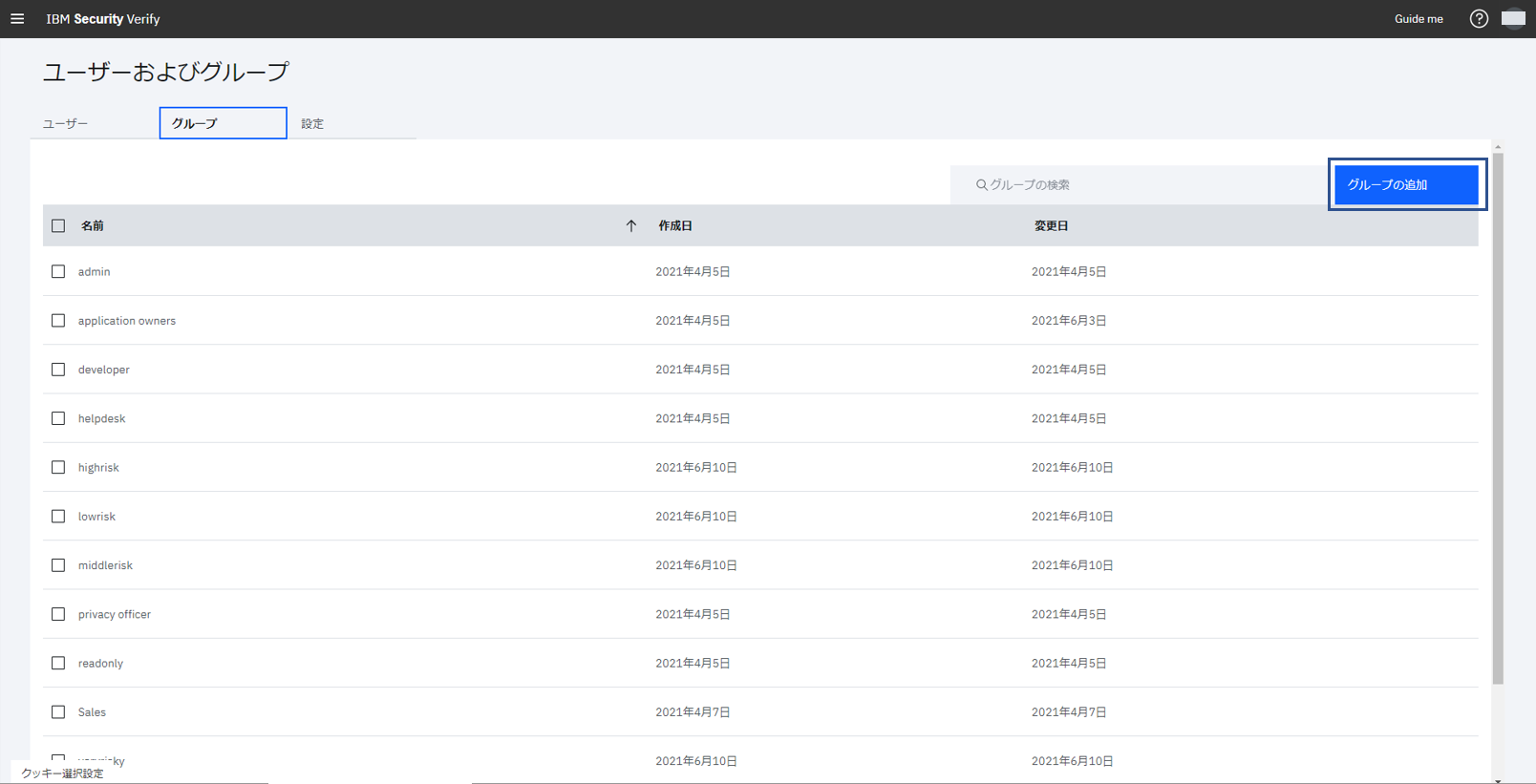

▼IBM Security Verifyの管理ダッシュボード画面から、[Ξアイコン] – [ユーザーおよびグループ]と進みます。

▼グループの追加画面でグループ名を入力し、グループ・メンバーを追加します。

▼グループに追加するユーザーを選択し、[完了]をクリックします。

▼同じようにして別のリスクのグループも作成し、それぞれにユーザーを追加しました。

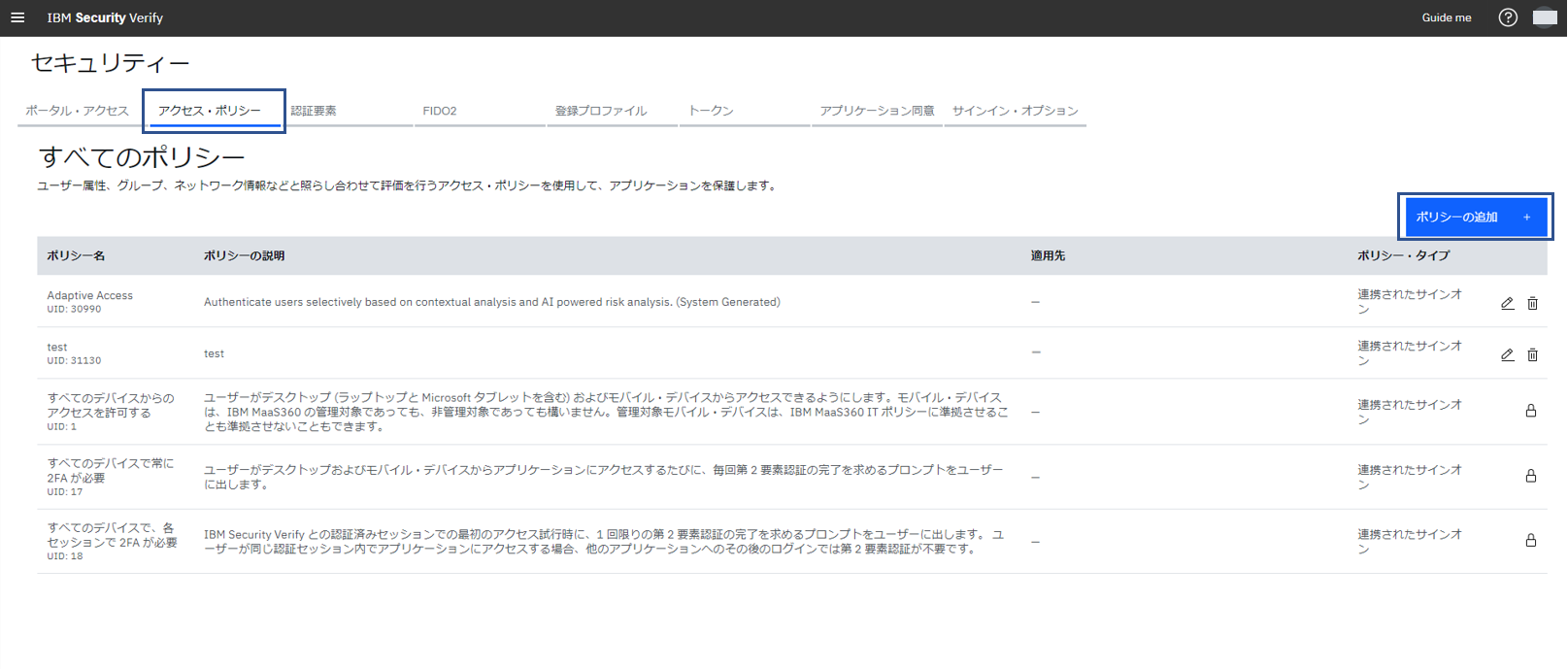

4.アクセス・ポリシーの作成

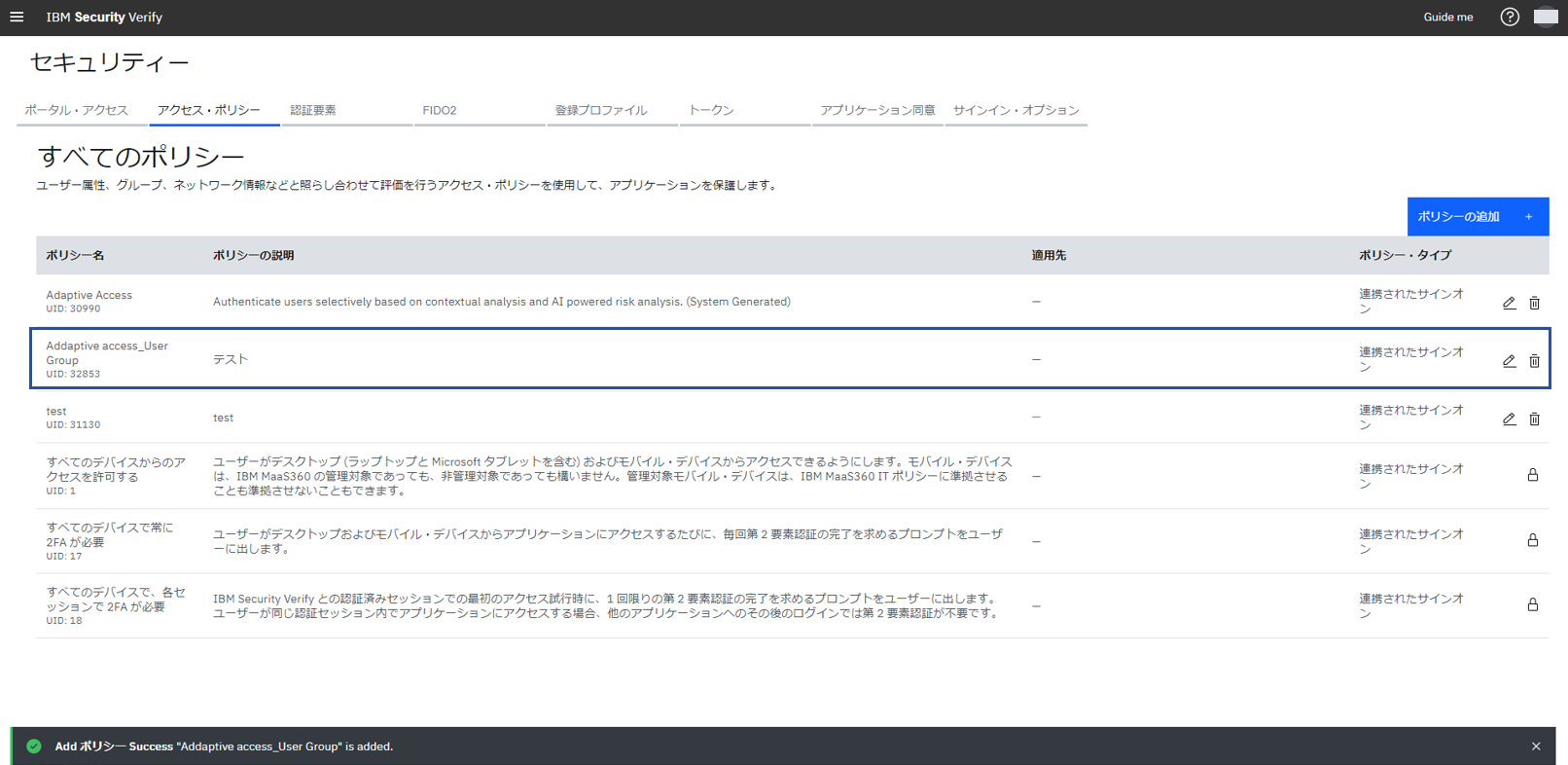

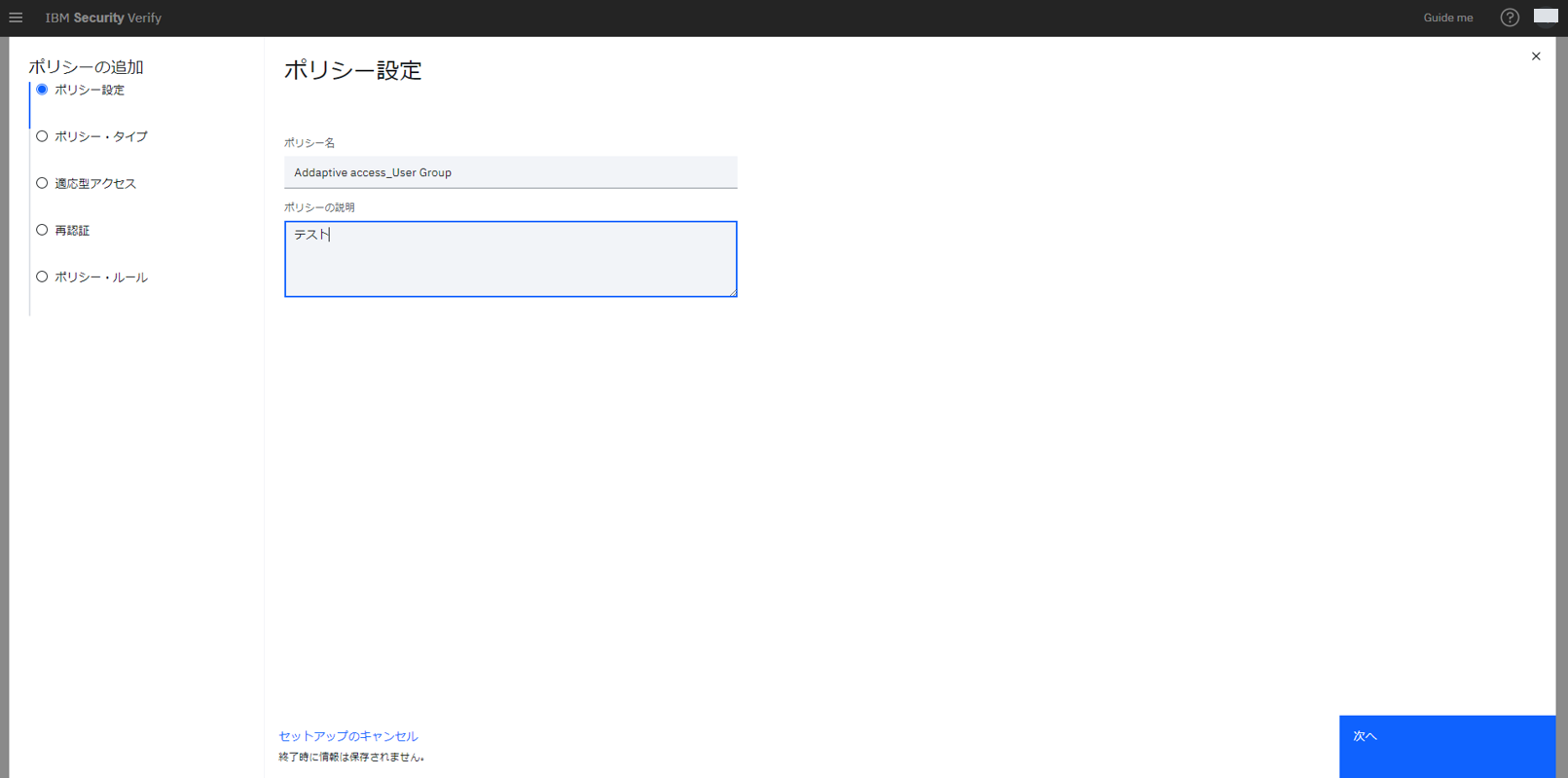

▼IBM Security Verifyの管理ダッシュボード画面から、[Ξアイコン] – [セキュリティ] – [アクセス・ポリシー] – [ポリシーの追加]と進みます。

▼ポリシー設定ウィザードで、まずポリシー名と、ポリシーの説明(任意)を入力します。

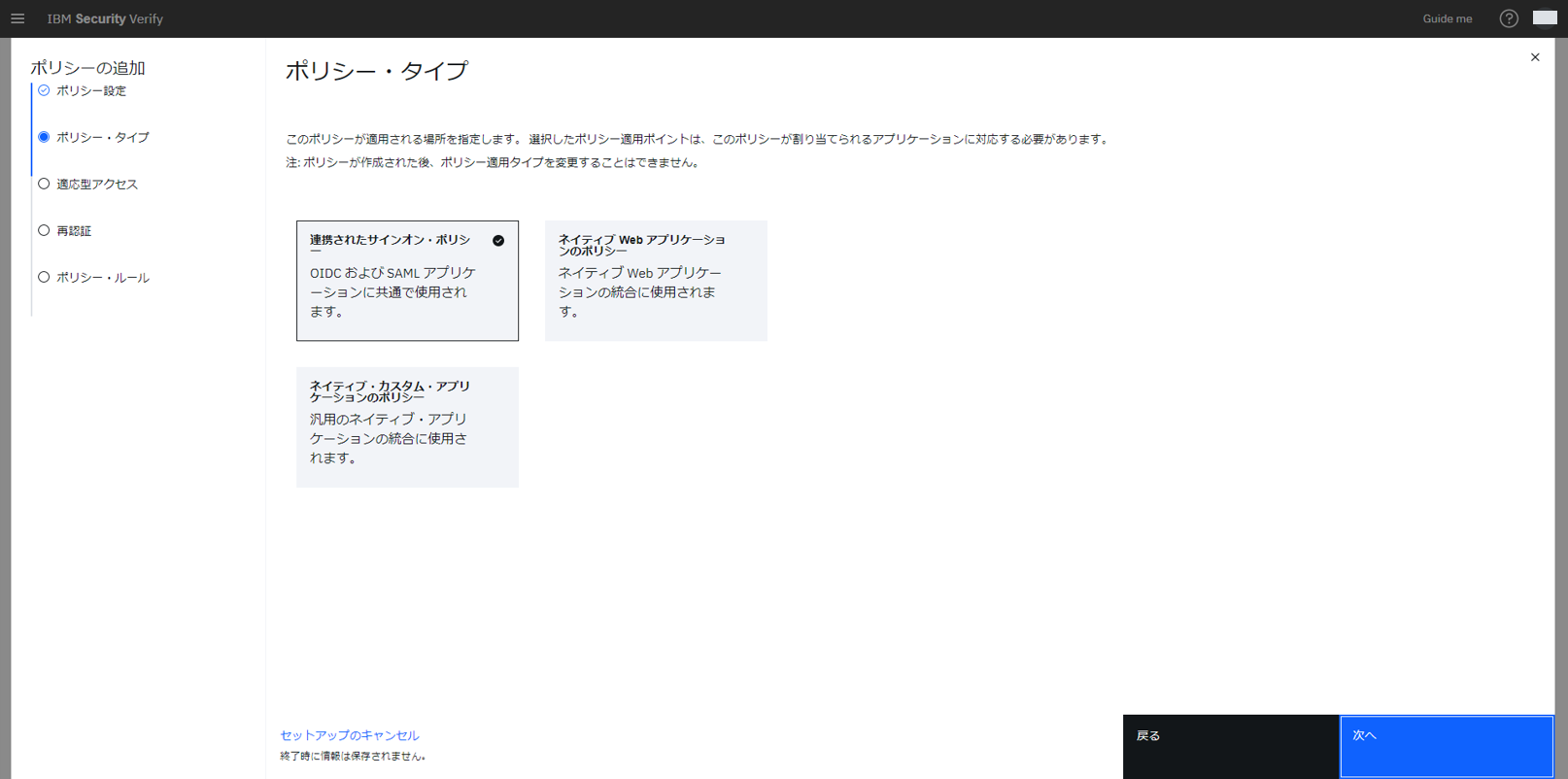

▼ポリシータイプは、「連続されたサインオン・ポリシー」を選択します。

▼「適応型アクセスを有効にします。」にチェックを入れます。【重要】

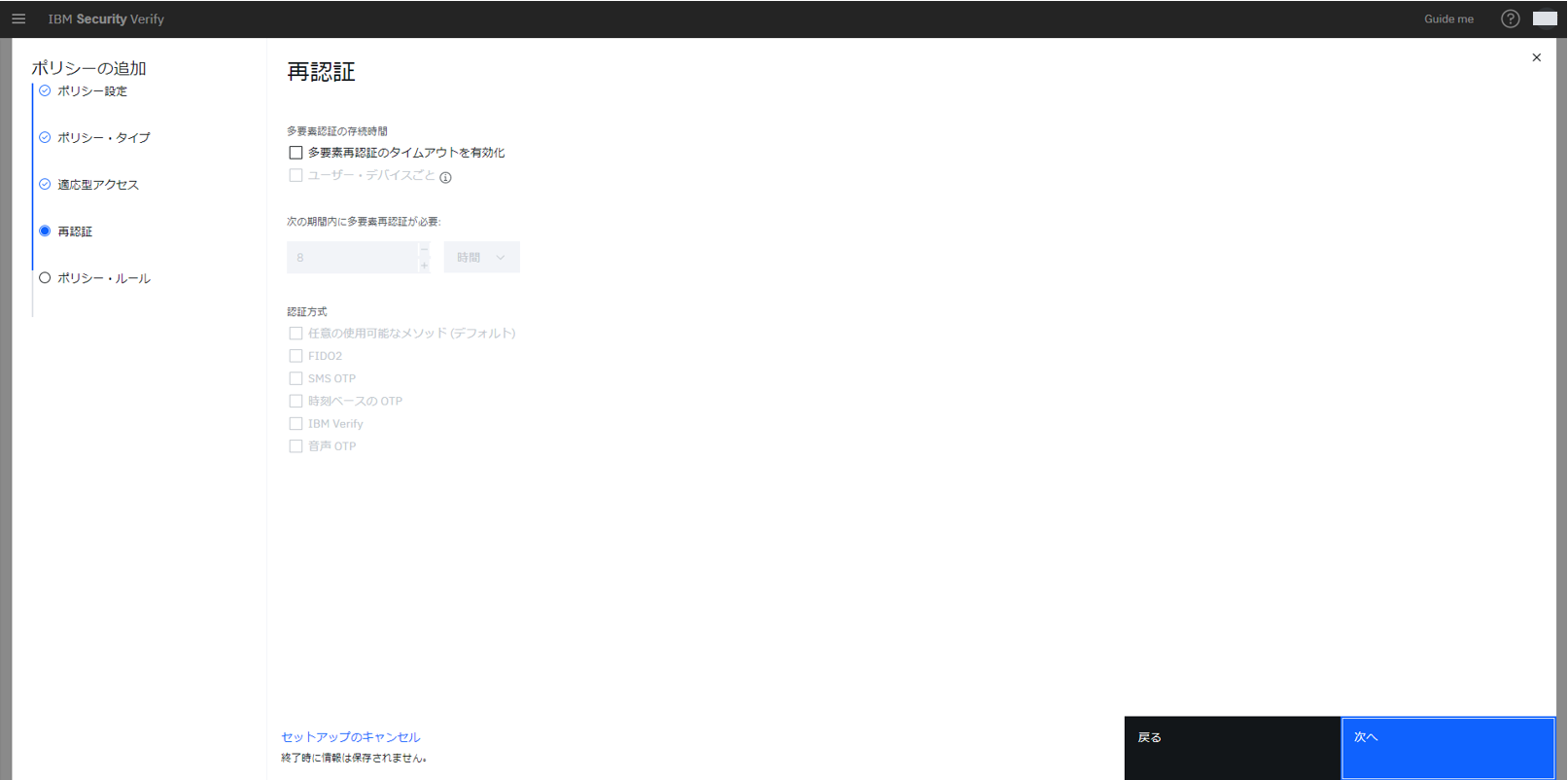

▼多要素認証のタイムアウト時間等が設定できます。今回はデフォルトの無効とします。

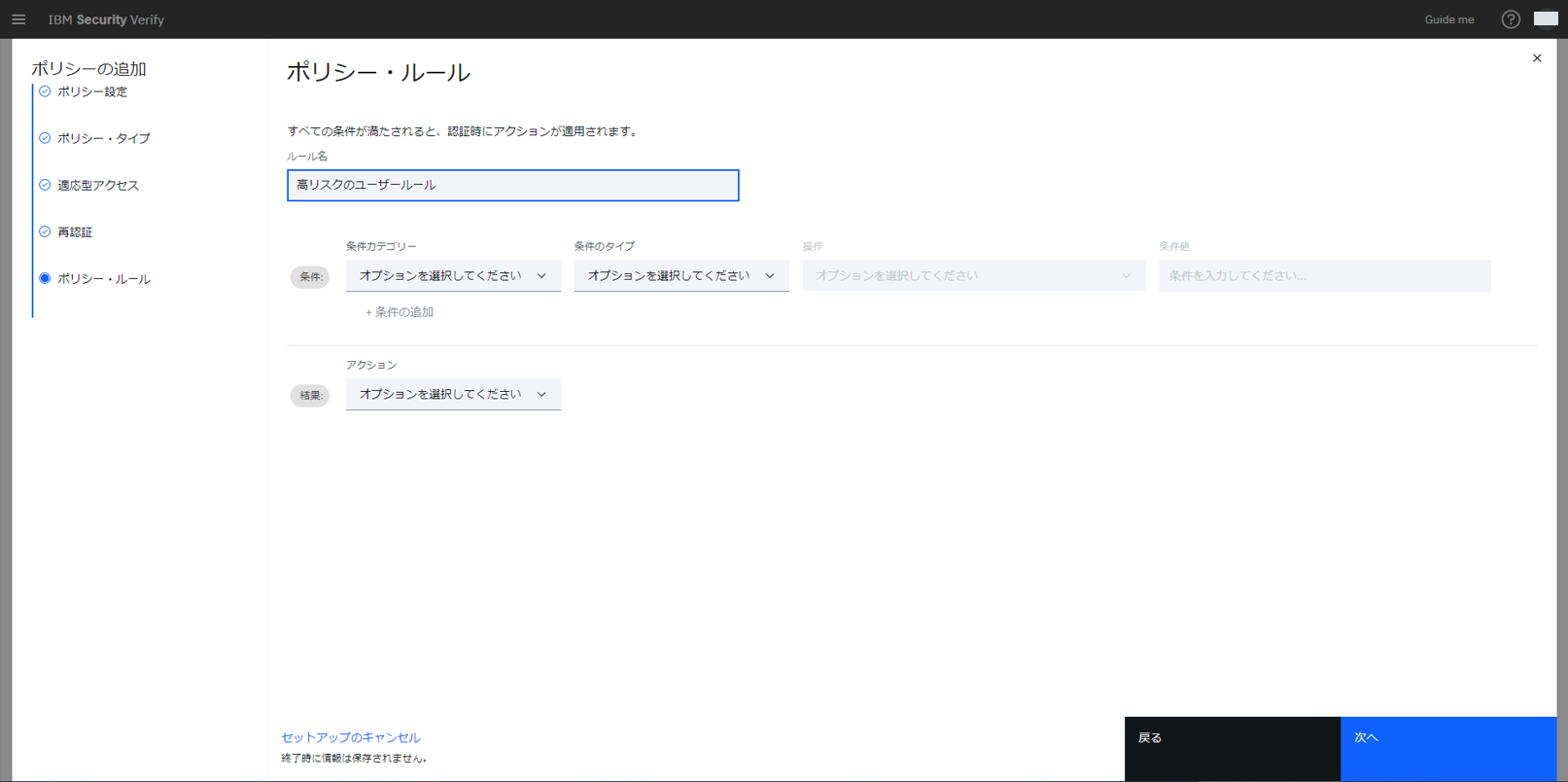

▼このまま、ルールを追加しなくても適応型認証ポリシーとして保存できますが、今回はユーザーグループごとに認証アクションを定義するルールを追加します。

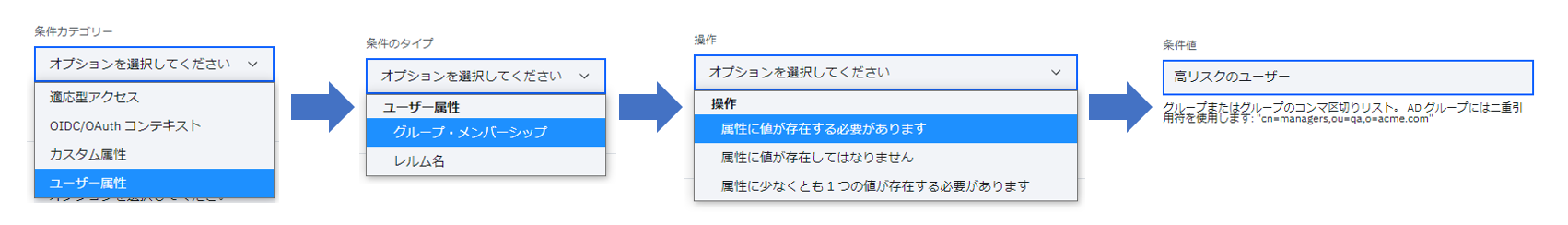

▼条件の段で、「条件カテゴリー」→「条件のタイプ」→「操作」の順にドロップダウンの選択肢から選択していき、「条件値」にはユーザーグループ名をタイプします。

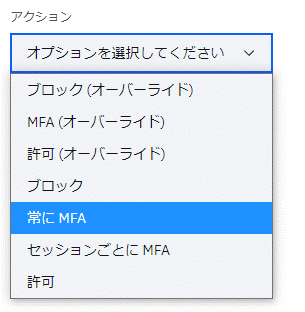

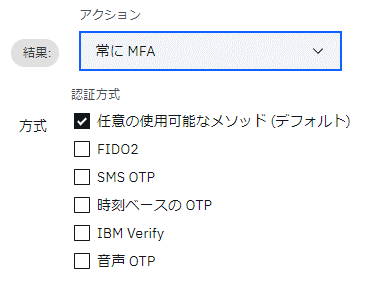

▼結果の段で、条件に合致した場合に取るアクションを選択します。高リスクのユーザーに対するアクションなので、「常にMFA」を選択します。

▼MFAアクションを選択すると、認証方式に何を使用するかを指定できます。

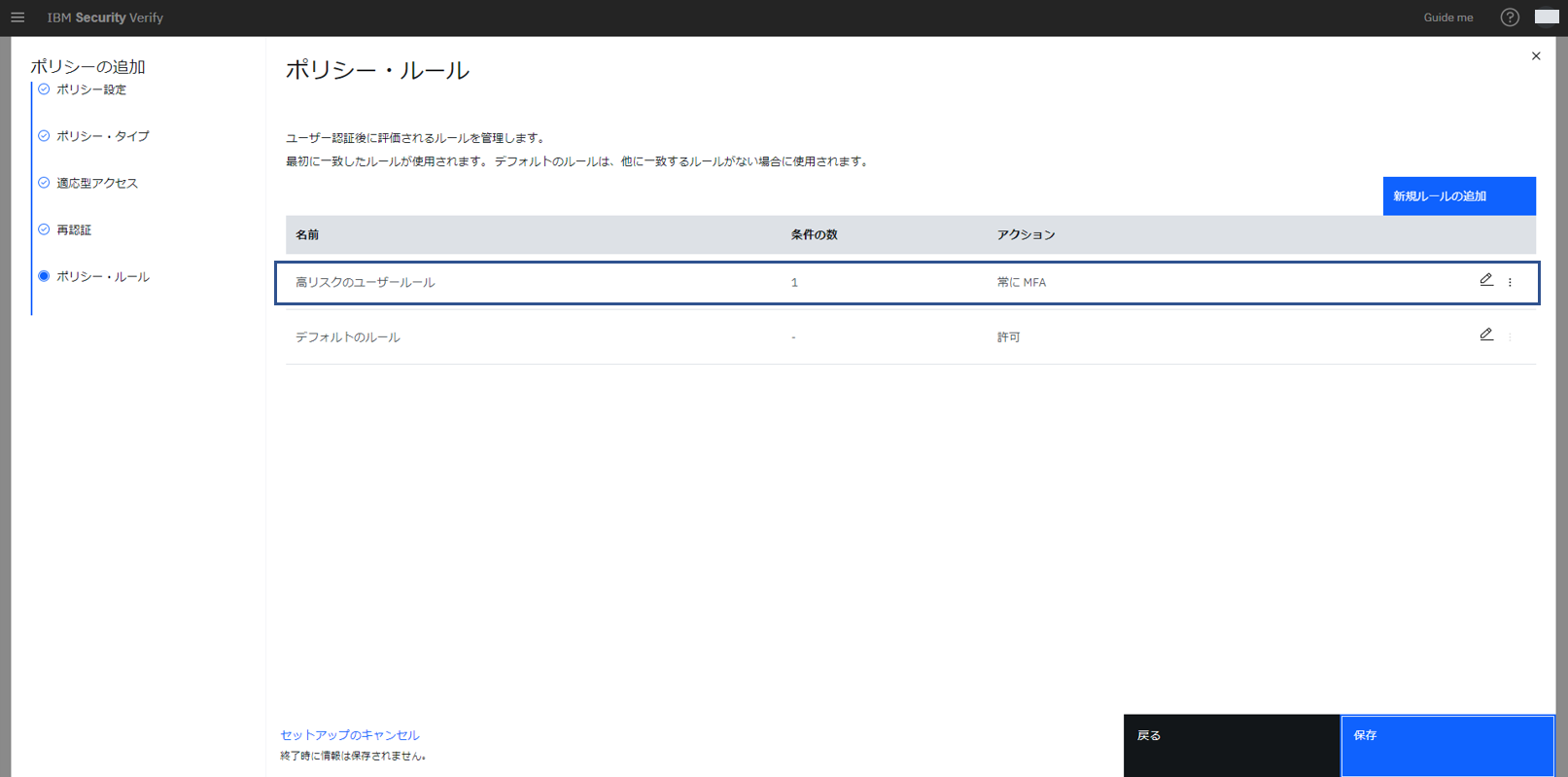

▼これで高リスクのユーザーグループ用のルールができました。

同じ要領で他のユーザーグループ用のルールも追加していきます。

▼全てのルールができました。

ルールは上から順に試されるため、適切な順番に入れ替えます。

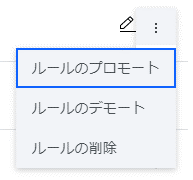

▼各ルールの行の右にあるドットアイコンをクリックし、ルールを上に移動する場合は「ルールのプロモート」、下に移動する場合は「ルールのデモ―ト」をクリックします。

5.Salesforceアプリケーションにアクセス・ポリシーを適用する

作成したポリシーは、アプリケーションに適用する事で動作するようになります。

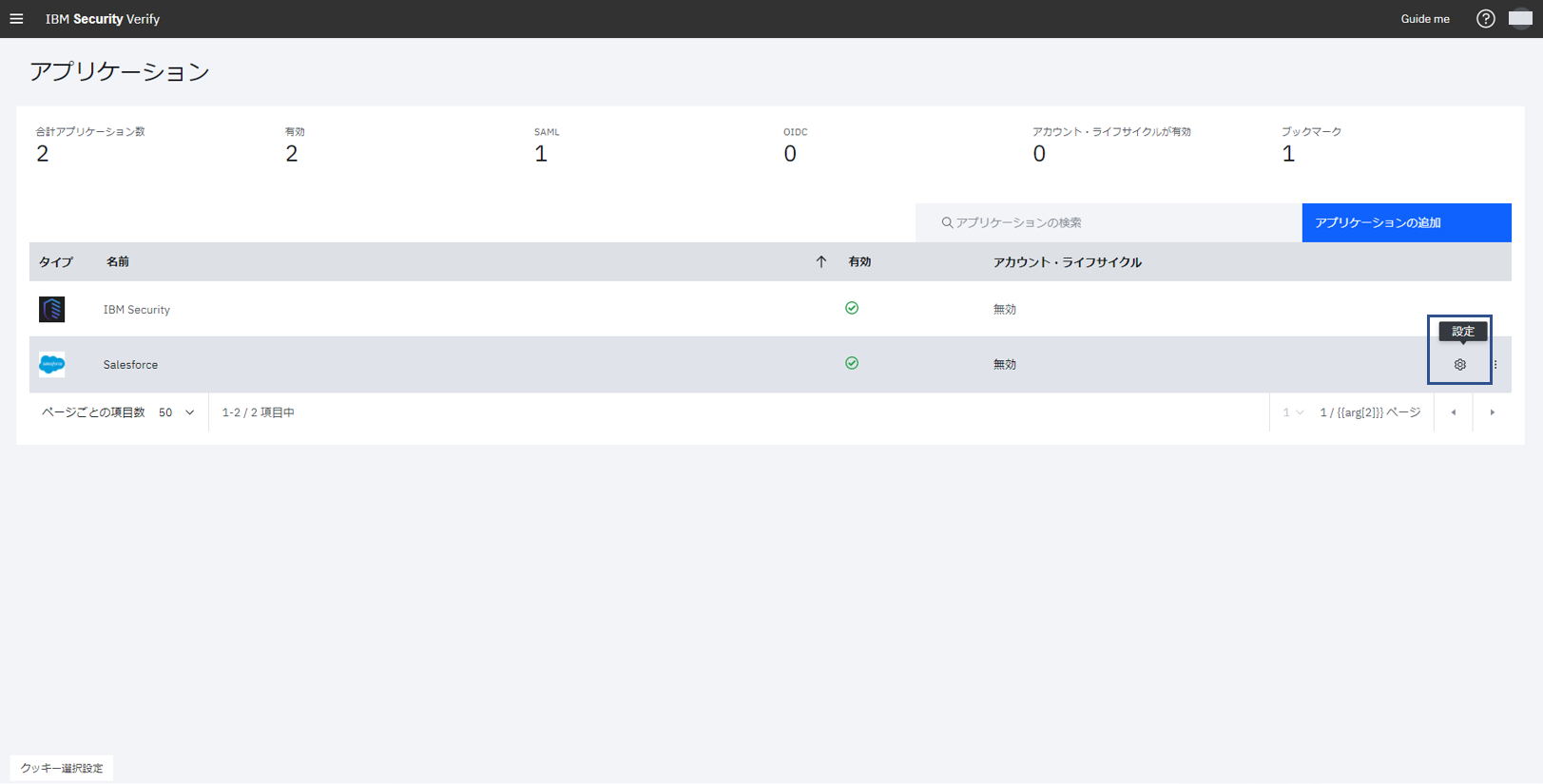

▼IBM Security Verifyの管理ダッシュボード画面から、[Ξアイコン] – [アプリケーション]と進み、Salesforceの行の歯車アイコン(設定)をクリックします。

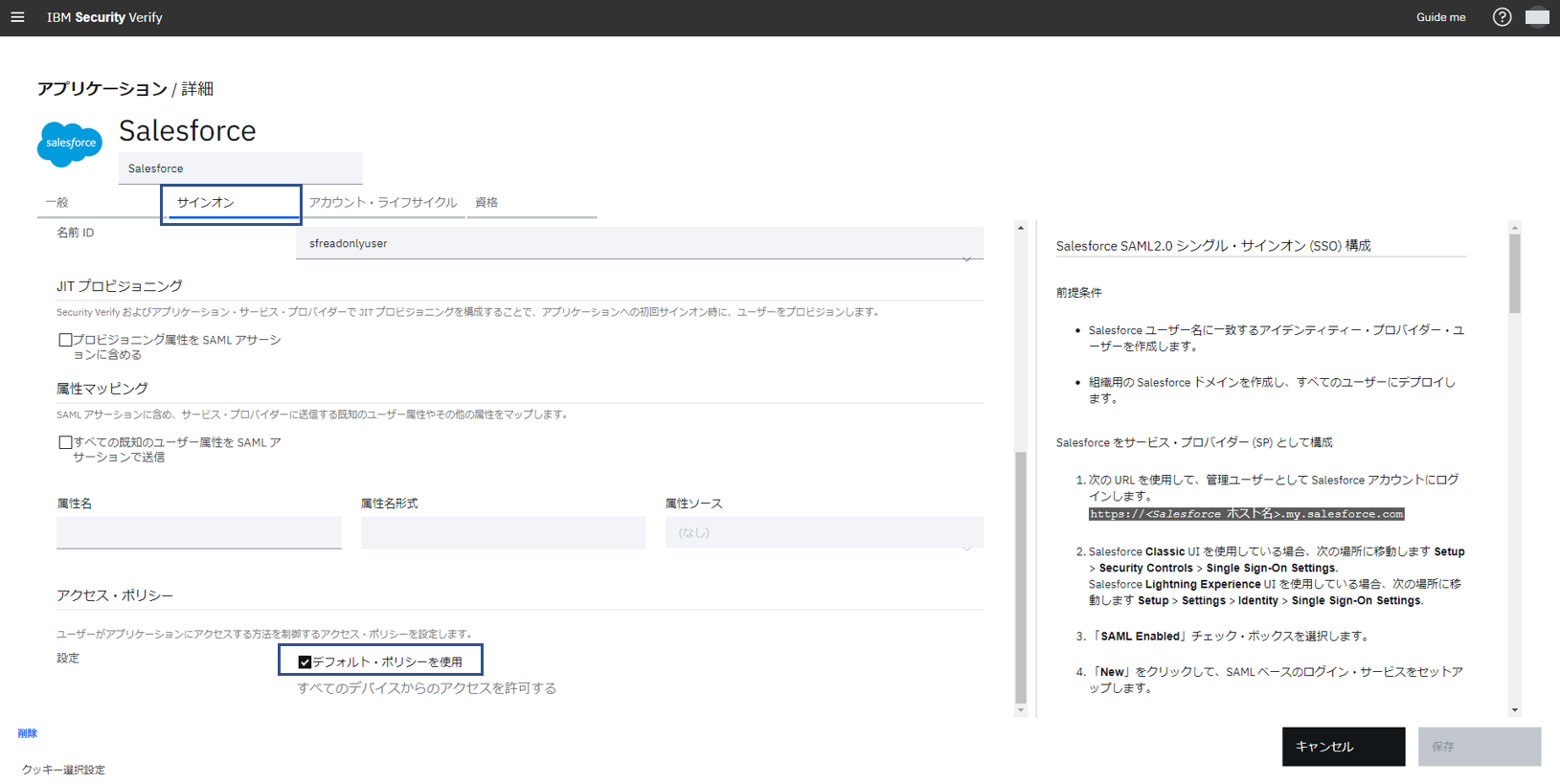

▼Salesforceのアプリケーション詳細の画面が開くので、サインオンタブの「アクセス・ポリシー」の項目で、「デフォルト・ポリシーを使用」のチェックを外します。

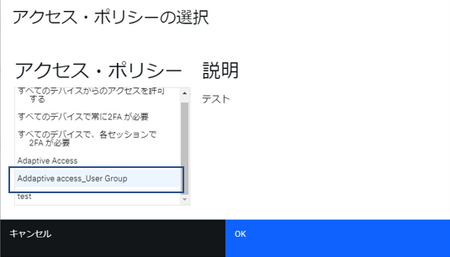

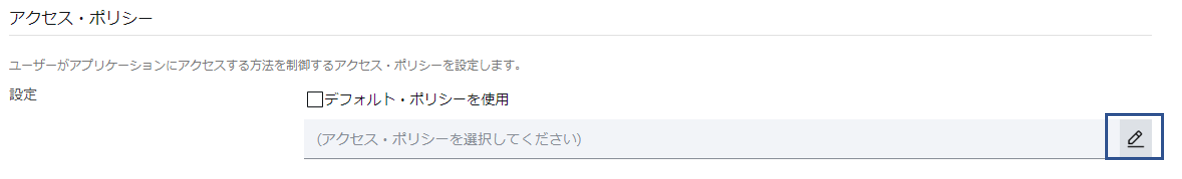

▼チェックを外すと、アクセス・ポリシーを選択できるようになります。鉛筆アイコンをクリックします。

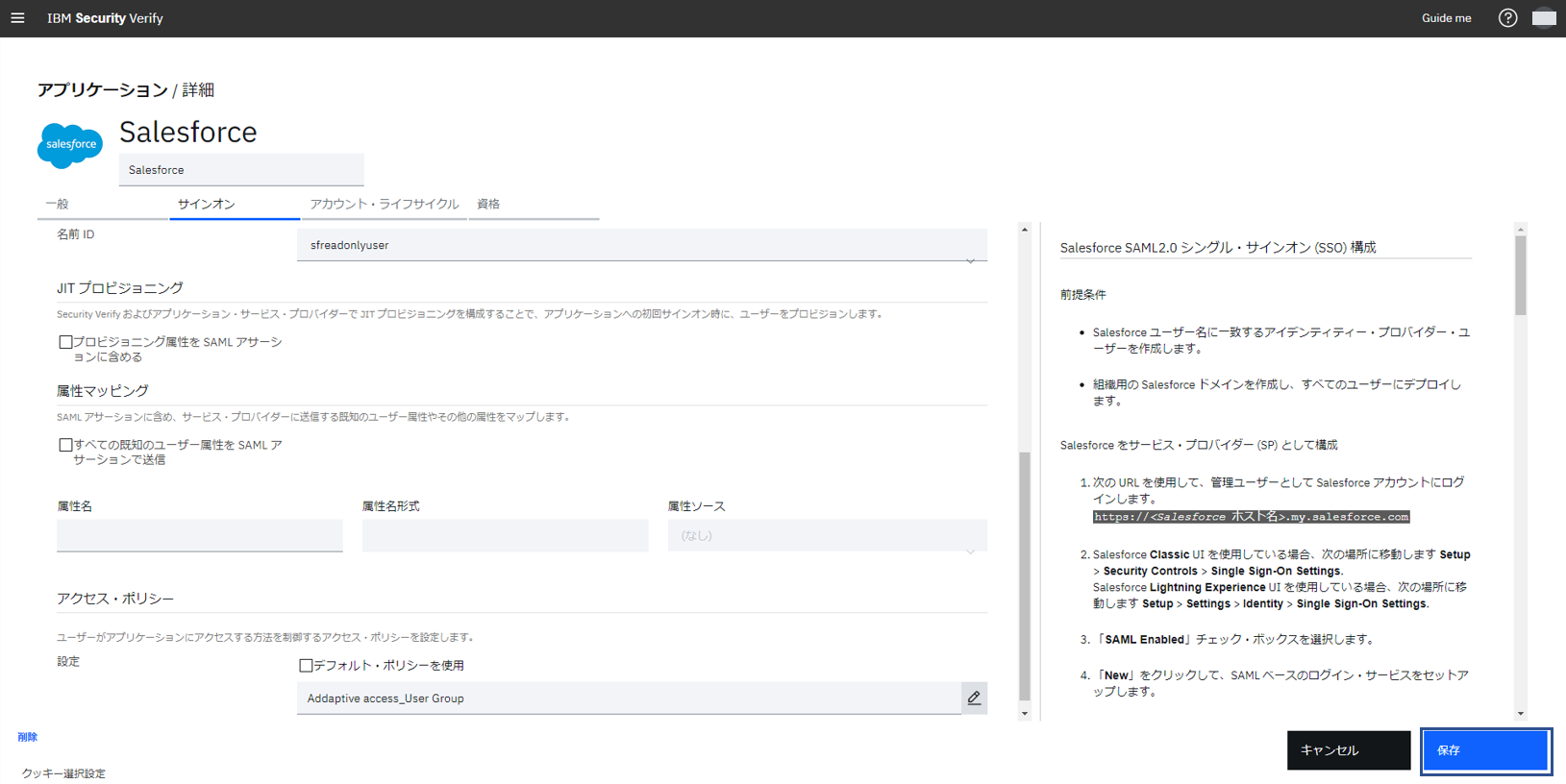

▼設定を保存して、Salesforceアプリケーションへのポリシー適用が完了です。

◆動作確認

ポリシーが効いているか、Salesforceにアクセスして確認してみましょう。

※設定したての状態では、皆初回ログインでリスク値が高いため、事前準備として各ユーザーで何回かSalesforceにログインし、何度もログインしているユーザーの状態にしています。

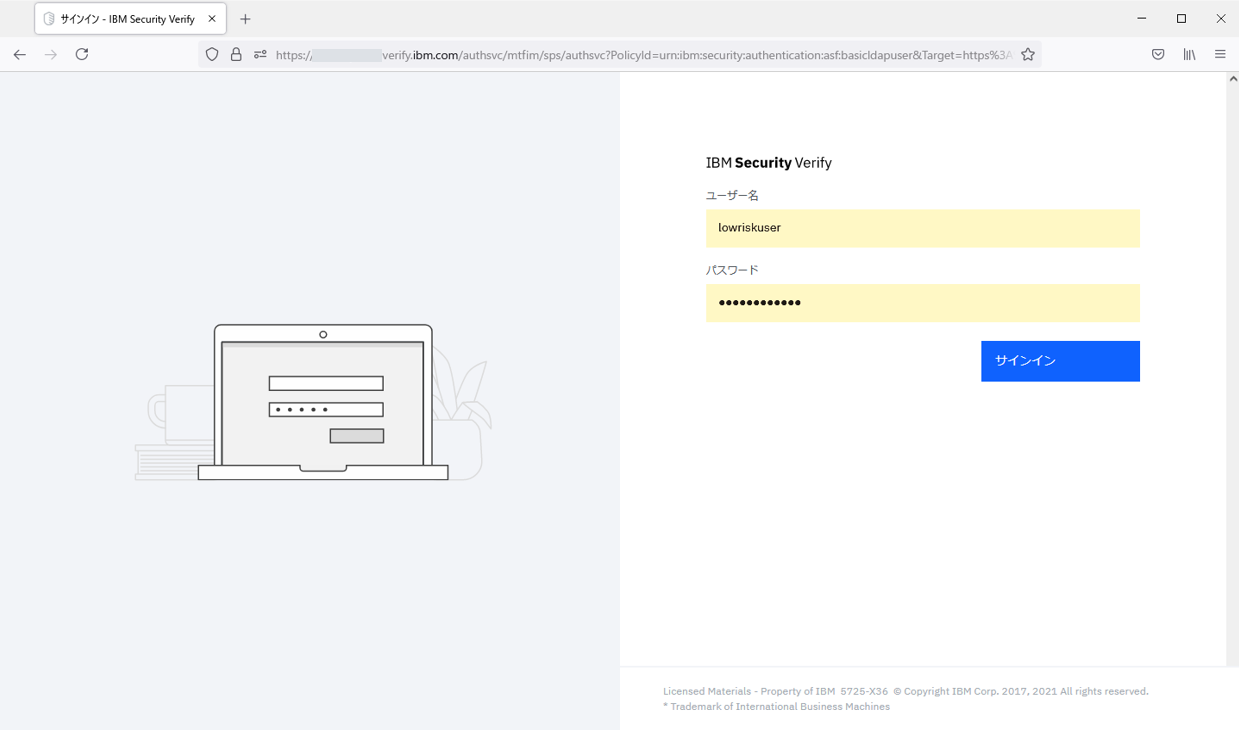

「低リスクのユーザーグループ」に属するユーザーのSalesforceログイン

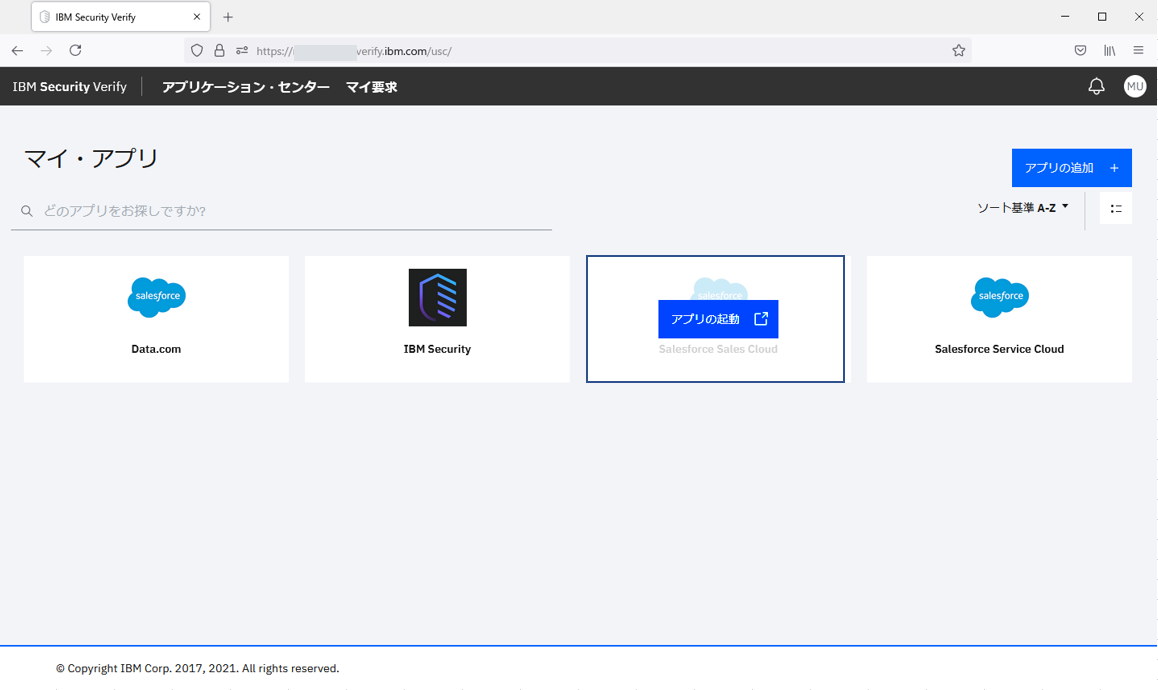

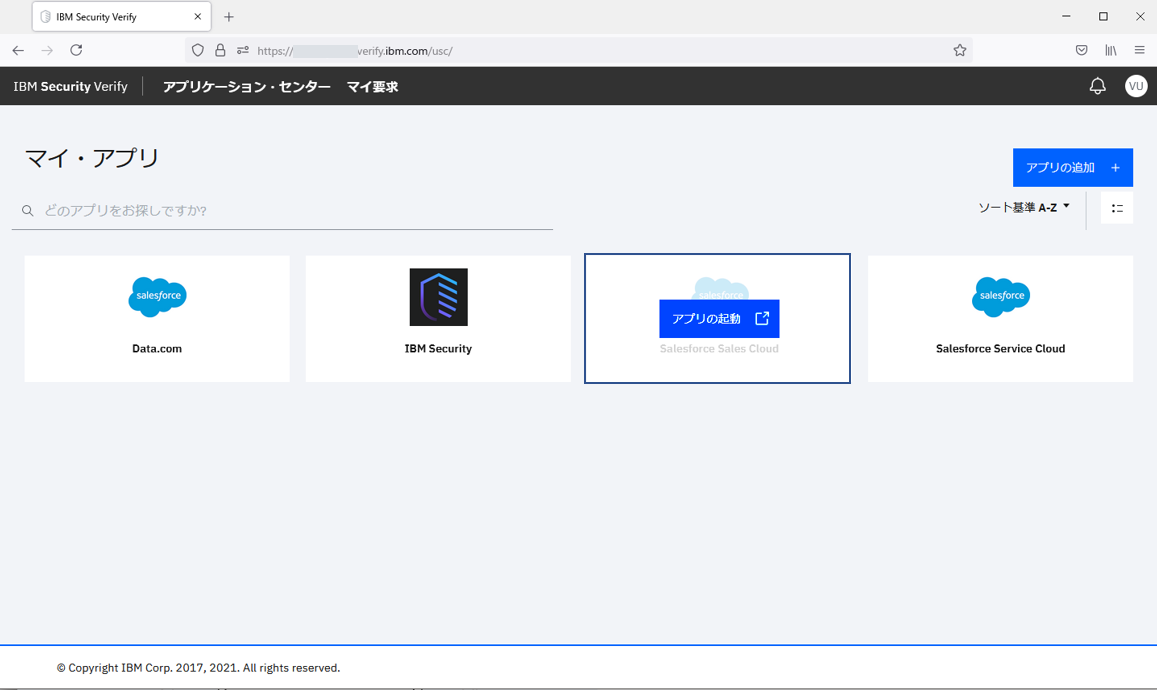

▼低リスクのユーザーグループに属している、lowriskuserさんが各自のホームページ(ランチパッド)にログインします。

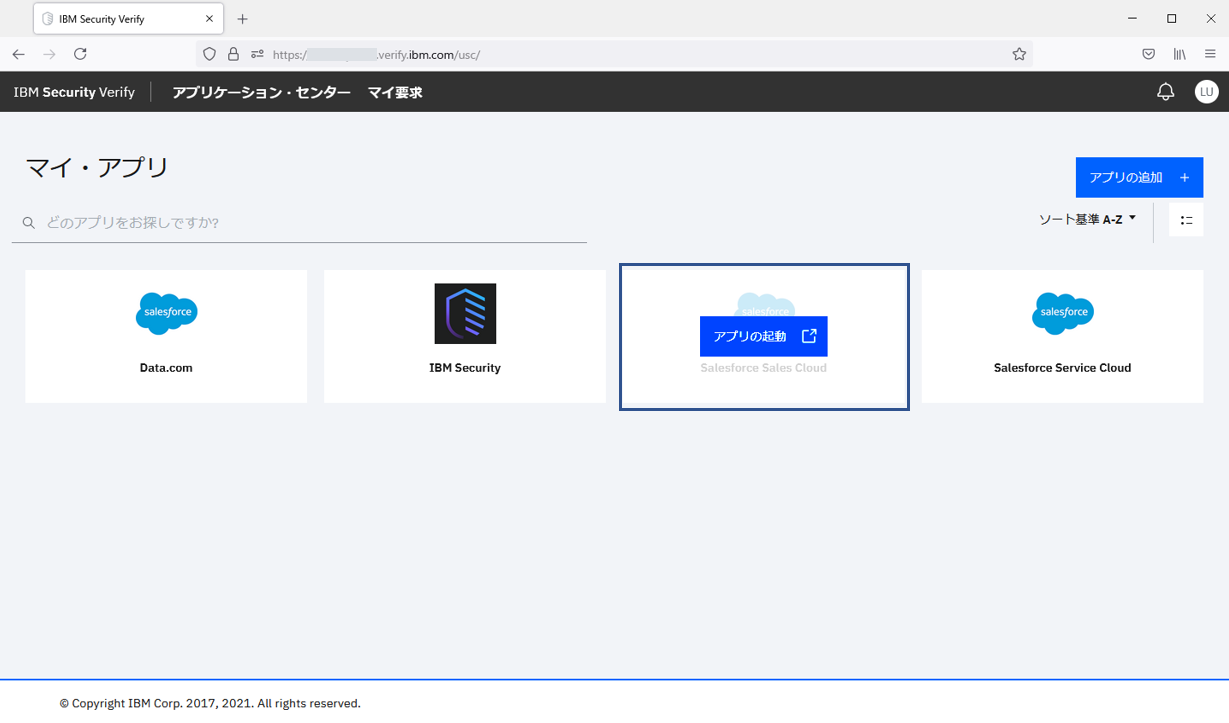

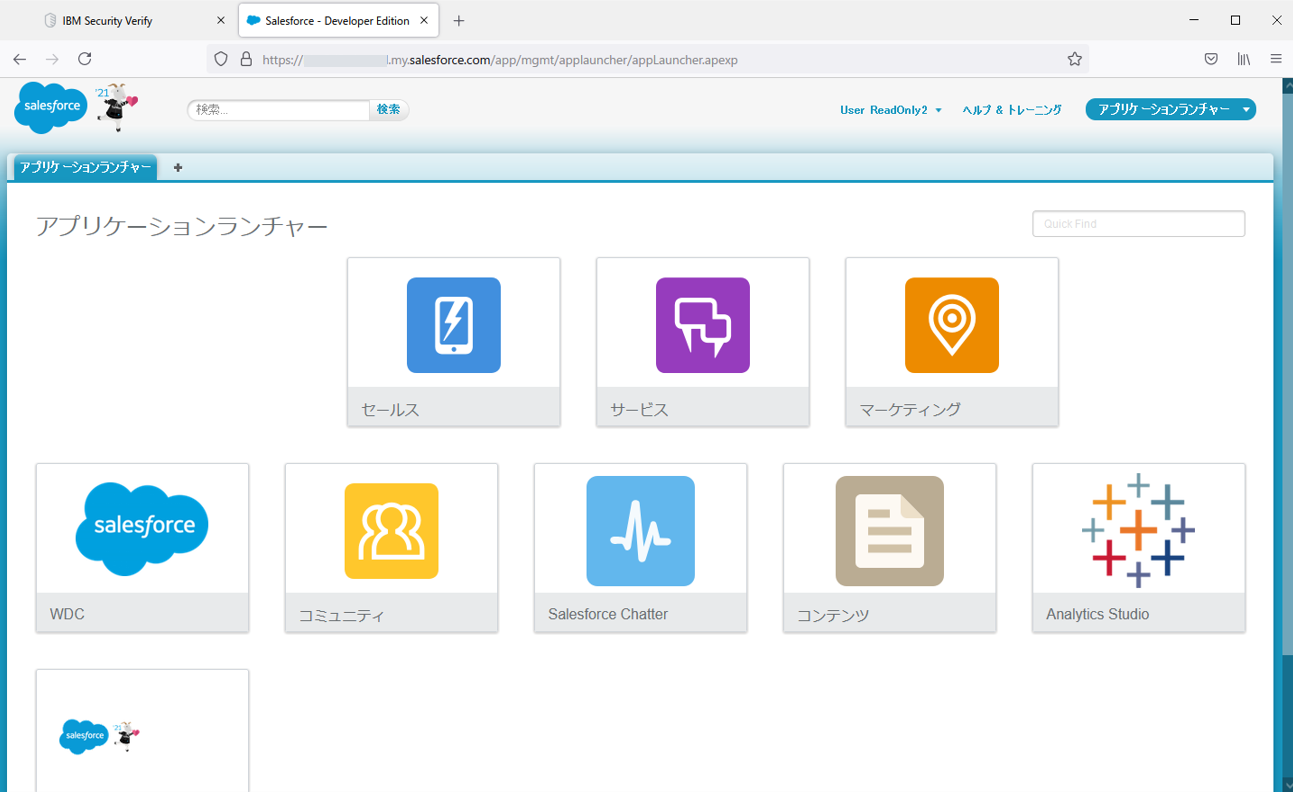

▼こちらがランチパッドの画面です。Salesforceのアプリを起動します。

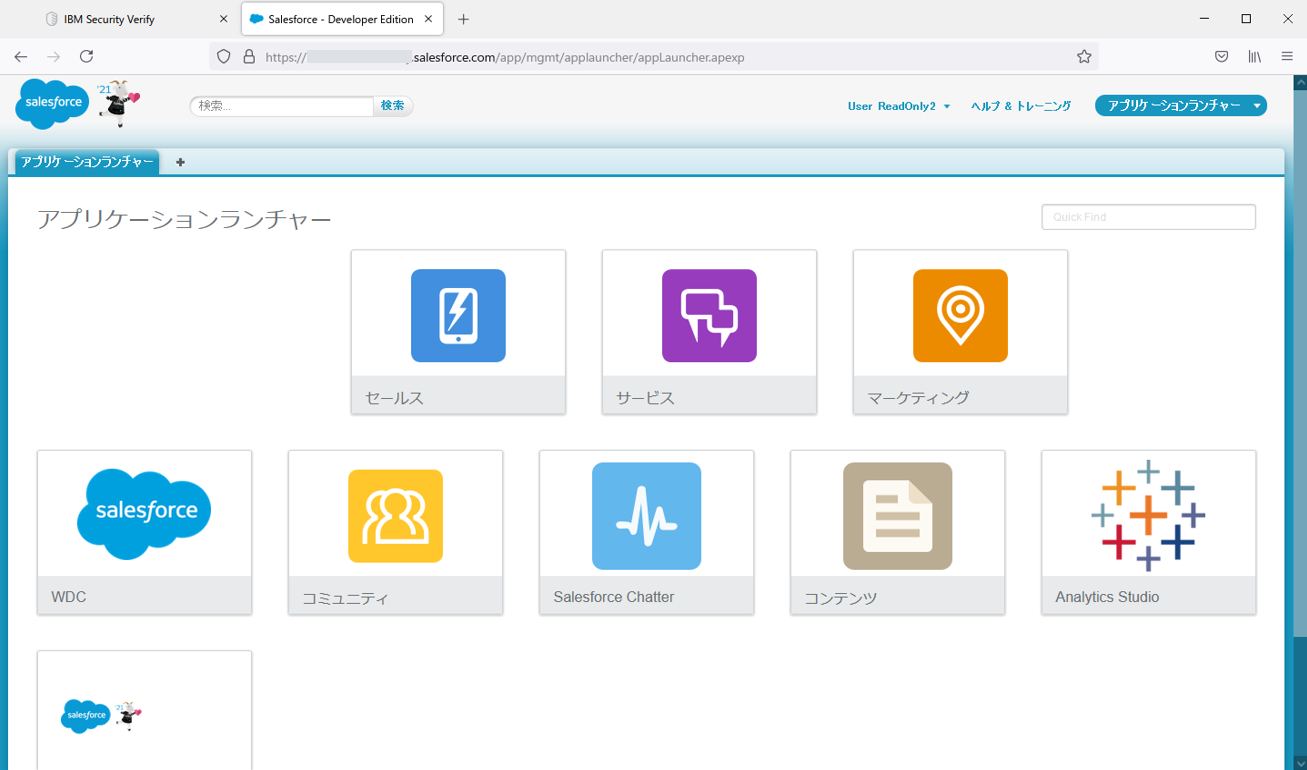

▼追加の認証を求められることなく、Salesforceにログインできました。

普通にIBM Security Verifyからシングル・サイン・オンした形です。

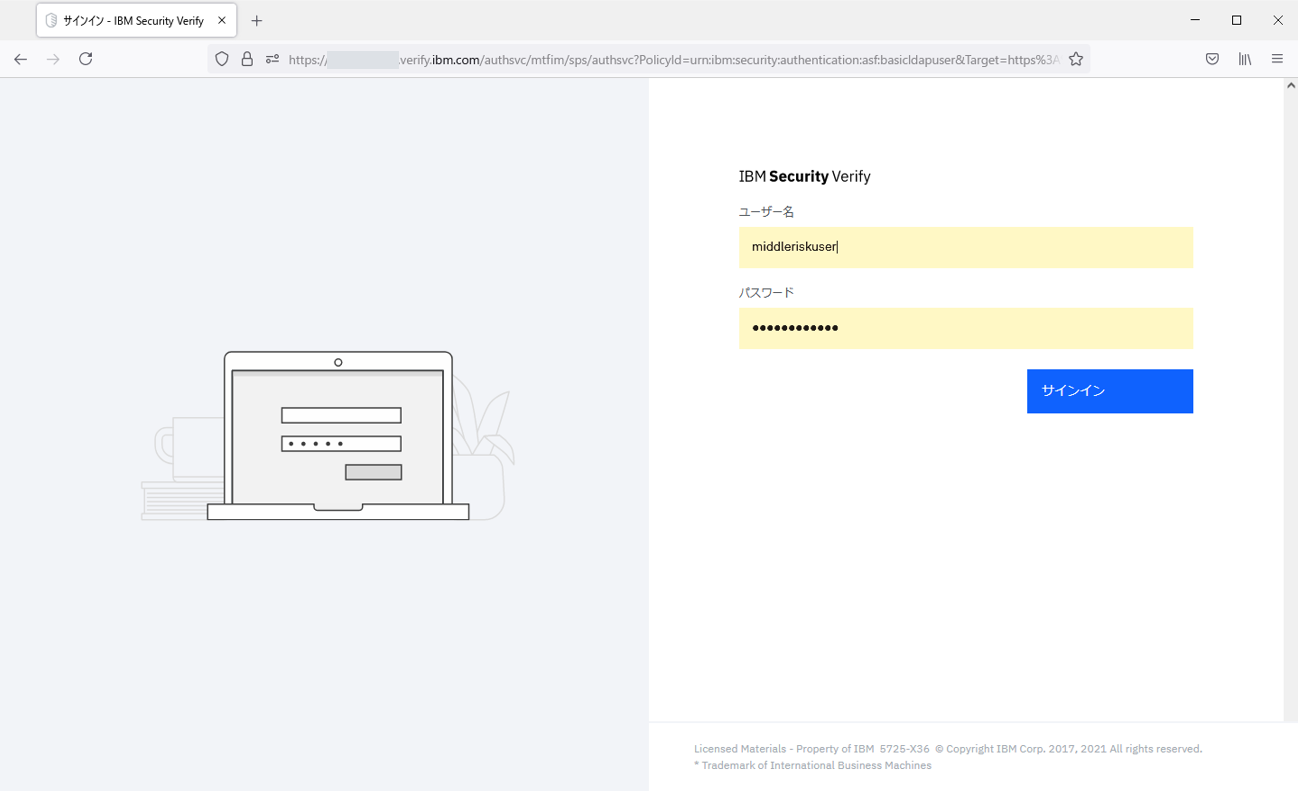

「中リスクのユーザーグループ」に属するユーザーのSalesforceログイン

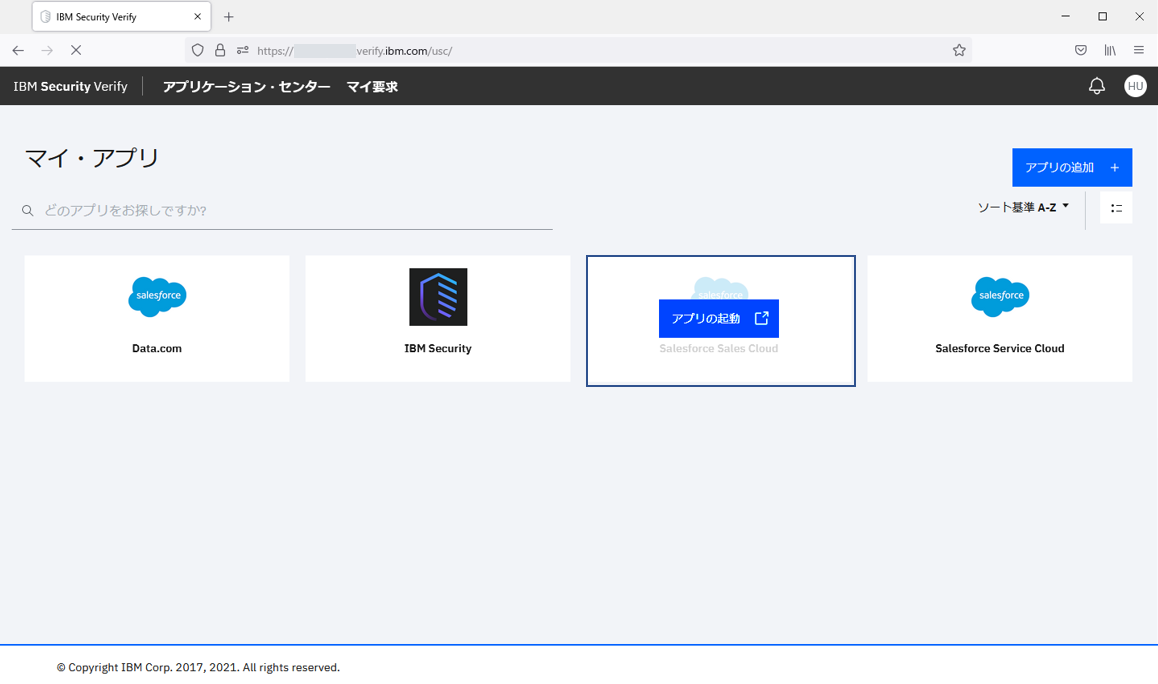

▼次に中リスクのユーザーグループに属している、middleriskuserさんの場合はどうでしょうか。

▼ユーザーに登録している電話番号に電話をかけてもらい、伝えられたワン・タイムパスワードを入力します。(日本語の自動音声でした。)

▼ワン・タイムパスワードを送信し、Salesforceにログインできました。

ちなみに、中リスクのユーザーグループに属するユーザーには「セッションごとにMFA」アクションを設定しているため、一度MFAすれば、同じセッションの間はMFAなしでSalesforceに再アクセスが可能です。

「高リスクのユーザーグループ」に属するユーザーのSalesforceログイン

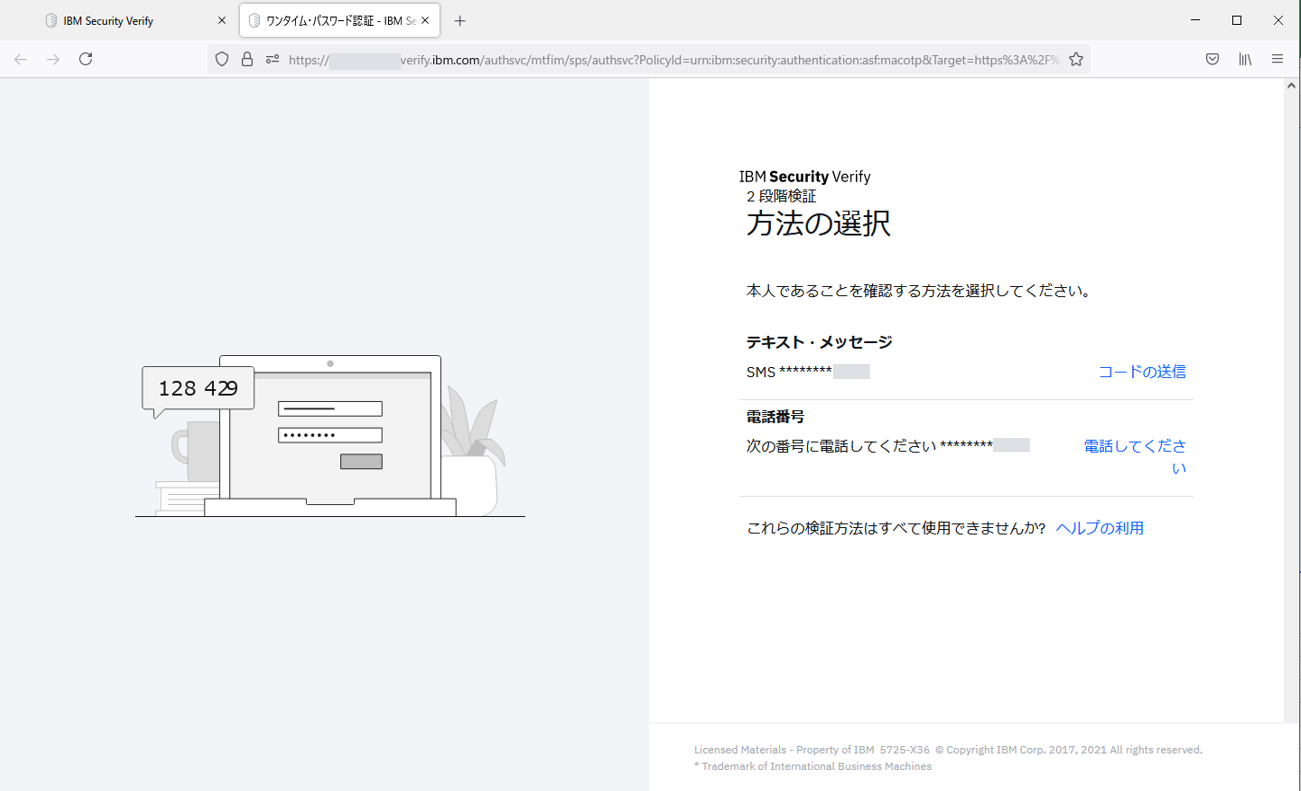

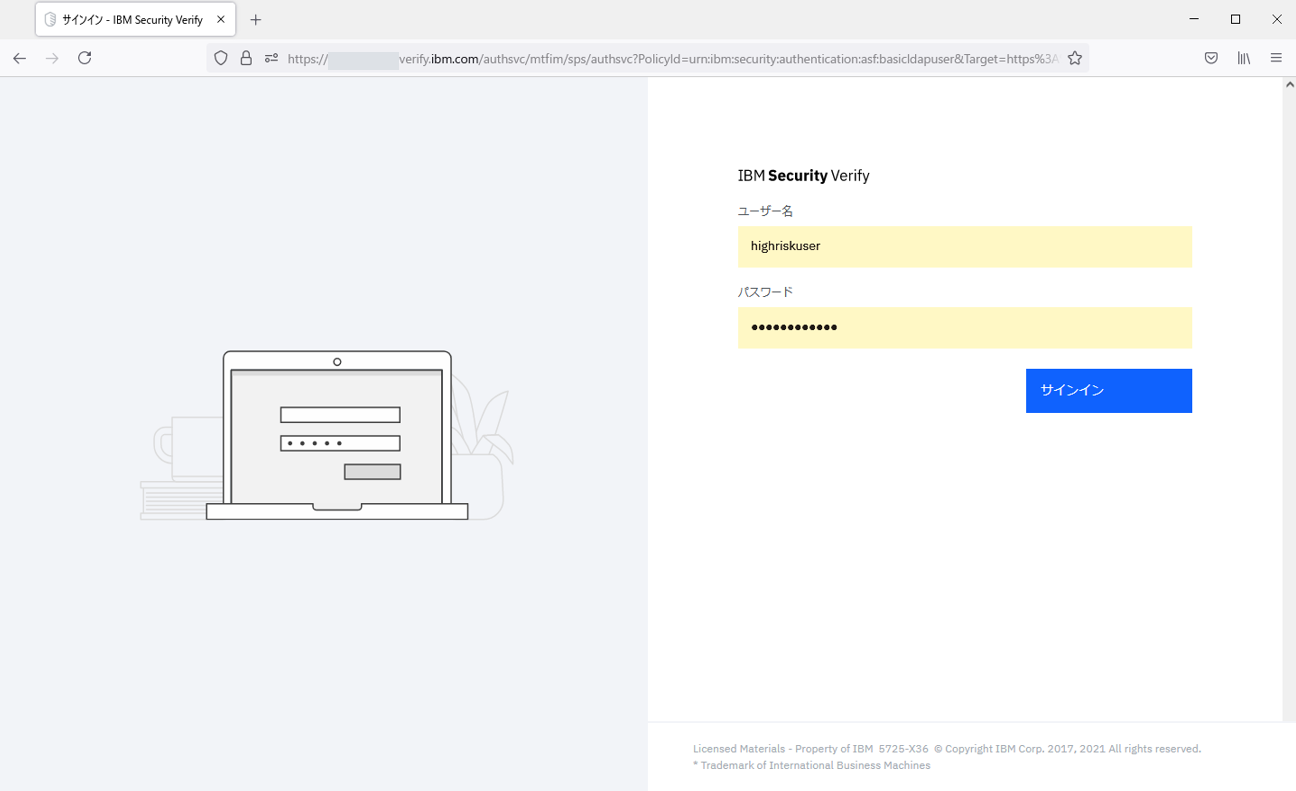

▼次に高リスクのユーザーグループに属している、highriskuserさんはどうでしょうか。

▼ワン・タイムパスワードを送信し、Salesforceにログインできました。

高リスクのユーザーグループに属するユーザーには「常にMFA」アクションを設定しているため、同じセッションの間でもSalesforceのアプリにアクセスする度にMFAが求められます。

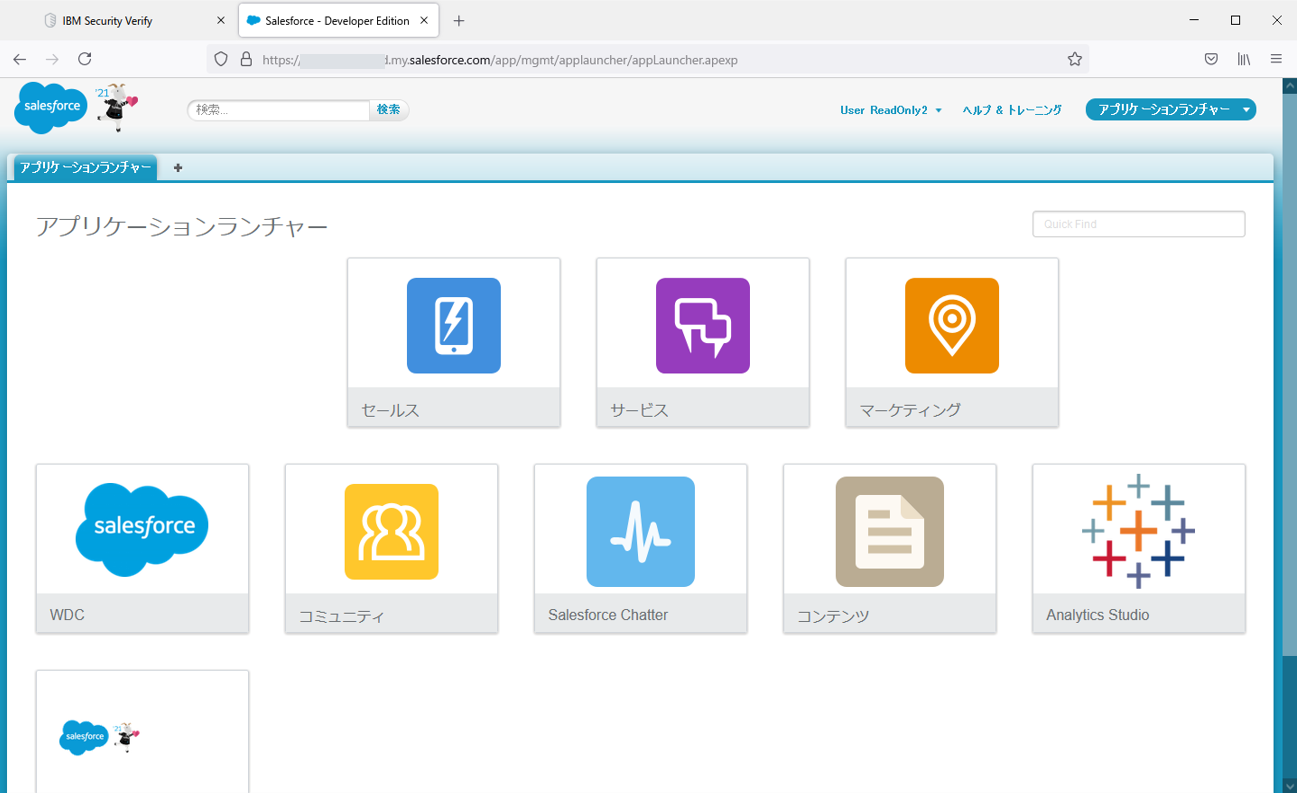

(例)以下のSalesforce画面をそのままにした状態でランチパッドのブラウザタブに戻り、もう一度Salesforceアプリを起動した場合にも、再度MFAが求められます。

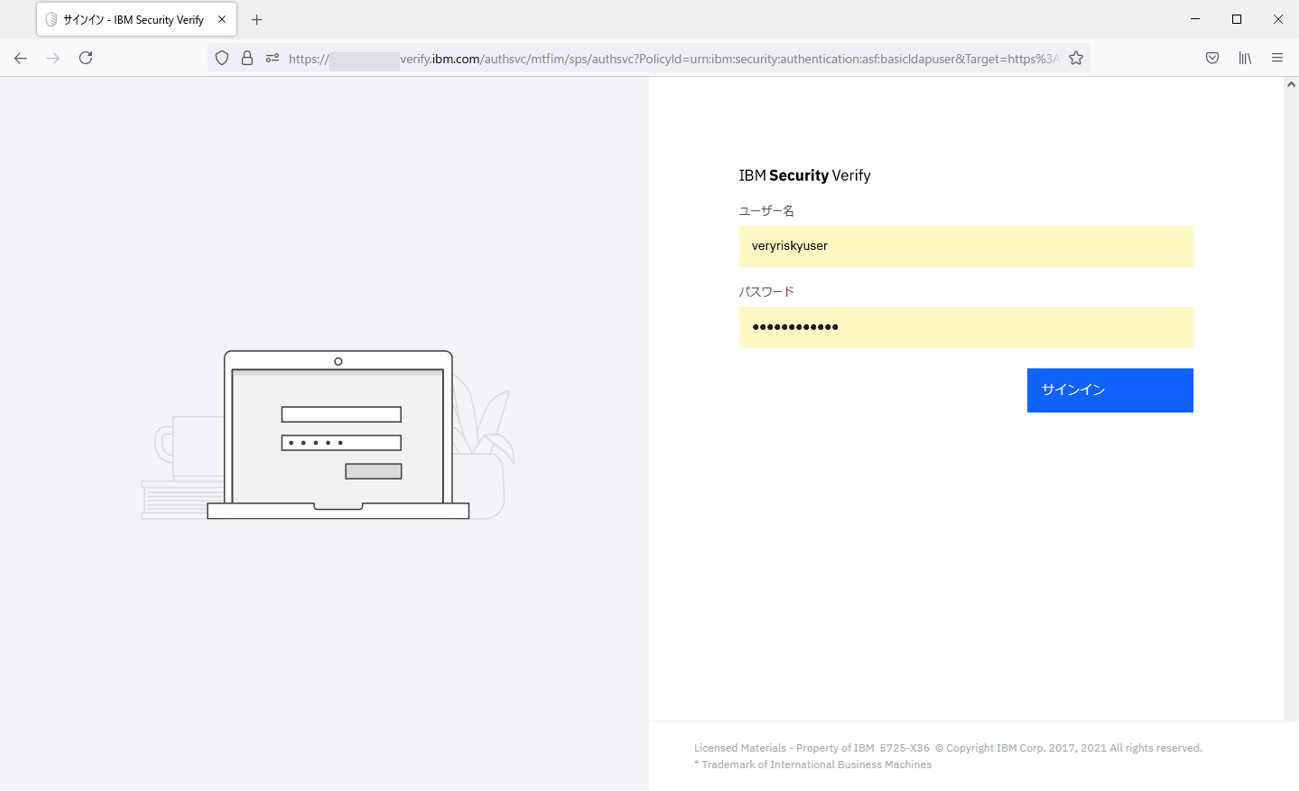

「かなり高リスクのユーザーグループ」に属するユーザーのSalesforceログイン

▼最後に、かなり高リスクのユーザーグループに属している、veryriskyuserさんはどうでしょうか。

レポートの確認

ここまでで見てきた各ユーザーのアクセス試行は、レポートで確認することが可能です。

▼IBM Security Verifyの管理ダッシュボード画面から、[Ξアイコン] – [レポート] と進むと、「適応型アクセス」のブロックに 過去24時間以内に適応型アクセス・ポリシーが適用されたアクセス試行件数が表示されています。

▼レポートを表示すると、先ほど実施した各ユーザーのアクセス試行が表示されています。

▼各行を選択すると、さらに詳細を確認することができます。

「ルール名」から、今回設定したルールが適用されていることがわかります。

◆さいごに

IBM Security VerifyのAddaptive access機能を使うことで、アプリケーションの認証に適応型認証を取り入れることができました。

設定は全てブラウザの管理ダッシュボードから可能なので、とても使いやすい印象でした。

同じ管理ダッシュボードのレポートからポリシーに該当したアクセス試行を確認できるところもいい点ですね。

今回は動作をわかりやすくするため、ユーザーグループを条件にしたルールを追加した例をご覧いただきましたが、ルールを追加せずに純粋にリスクの兆候から計算されたリスク・レベルだけに基づいて適応型認証をすることも可能です。

製品についてはこちらをご参照ください。

IBM Security Verify

自社のセキュリティで何に手を付けてよいかわからないか課題をお持ちの方は以下をご覧ください。

ITセキュリティ簡易アセスメント

記事及び、この製品(IBM Security Verify関連製品)に関するお問い合わせは

NIC_Contact@niandc.co.jp

までお問合せください。

最後までお読み頂き、ありがとうございました。