Netskope【第二回】CASBの可視化とは、実際どう見える?

投稿者:太田 拓馬

こんにちは、若手社員の太田と申します。

前回、Netskopeを検証していく環境を作り、

クライアントとNetskopeクラウド間の通信が確立したところで終了となっておりました。

今回は、クライアントから実際に通信を発生させて、一体どんなログが見えるのか?

CASBの可視化とはどういったものか?に焦点を当てて、ブログを書いていきます!

- ログ

- CCI(クラウドサービスリスク評価)

■準備

今回は、以下の通信を発生させました。

- Box

今回は、上記サービスで

BOXでのファイル作成、ダウンロード、アップロード

Twitterへのログイン、ツイートを行いました。

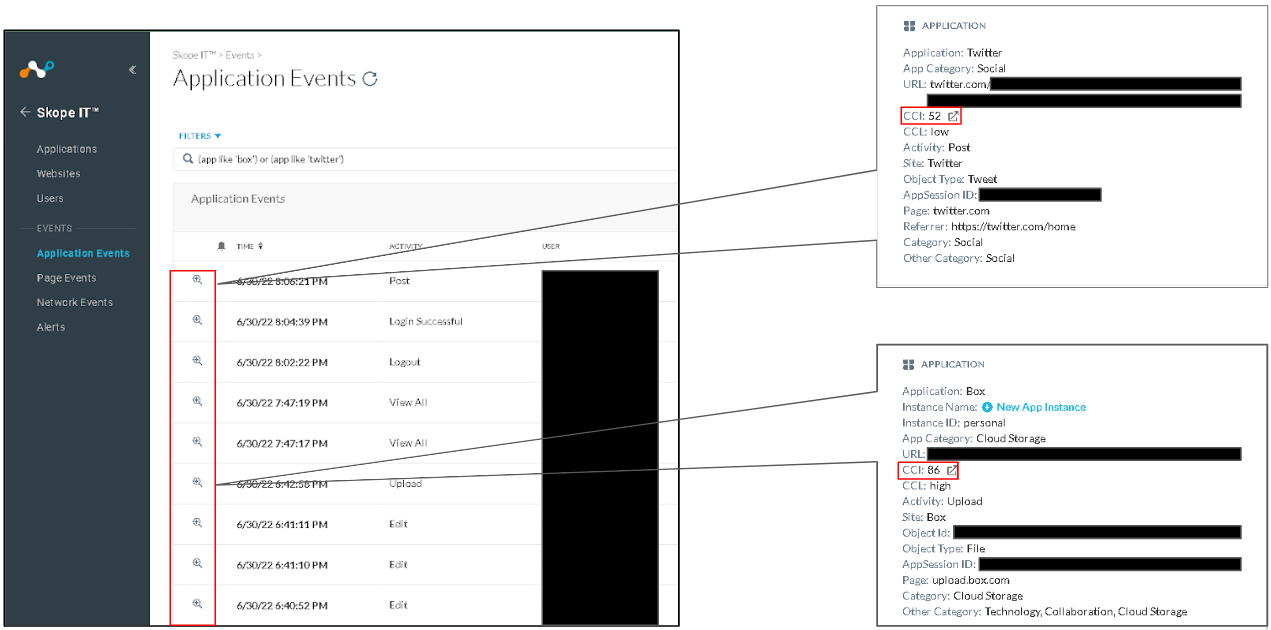

■ログを見てみよう!

ログでは、Activity列でログイン動作や、ダウンロード/アップロード

Edit(ファイル作成)、Post(ツイート)までしっかり確認することができました。

BoxのEditしたログから虫眼鏡をクリックしてみると・・・

作成したファイル名まで見ることができました。

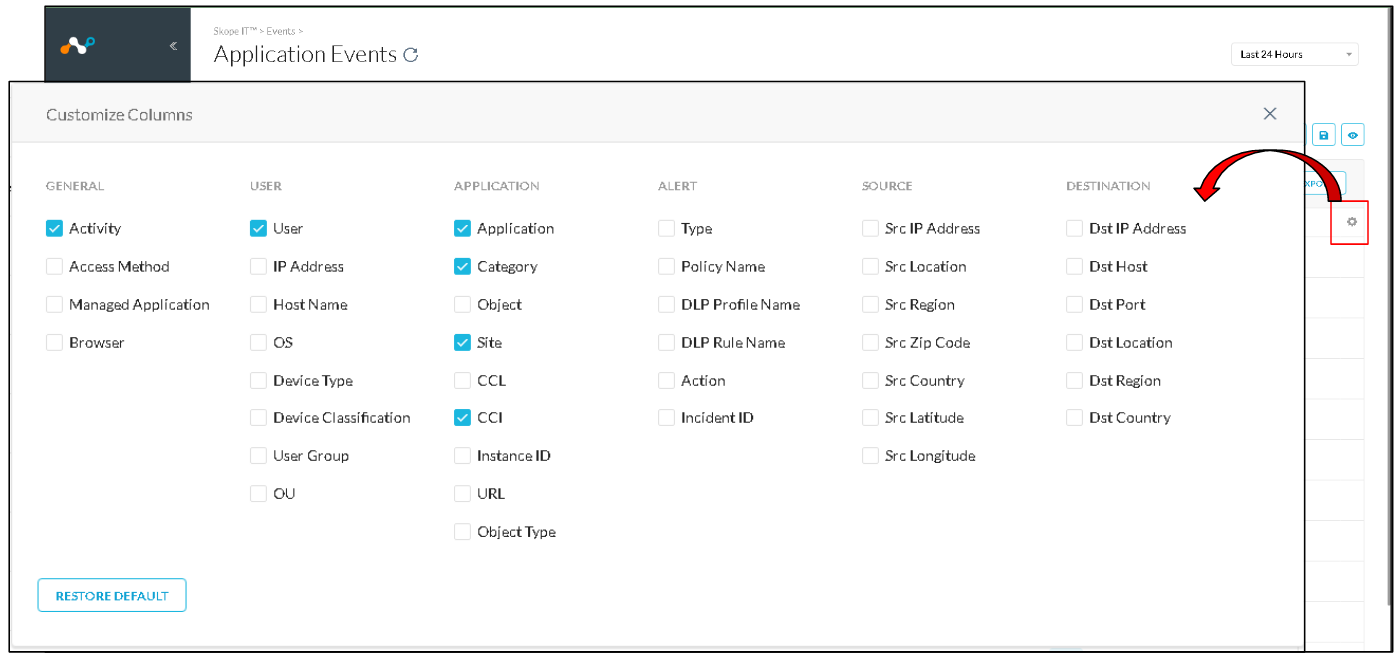

歯車マークを押せば、欲しい情報に絞って表示もできるようです!

詳細を見ると、ユーザーのメールアドレス・通信発生元・端末情報・操作したファイルと名前まで

確認ができましたが、今回はセキュリティ上お見せできず申し訳ありません。

ログでは、「いつ・誰が・どのクラウドサービスで・何の操作を・どのアカウントで」行なったかまで見れました!

■CCIを見てみよう!

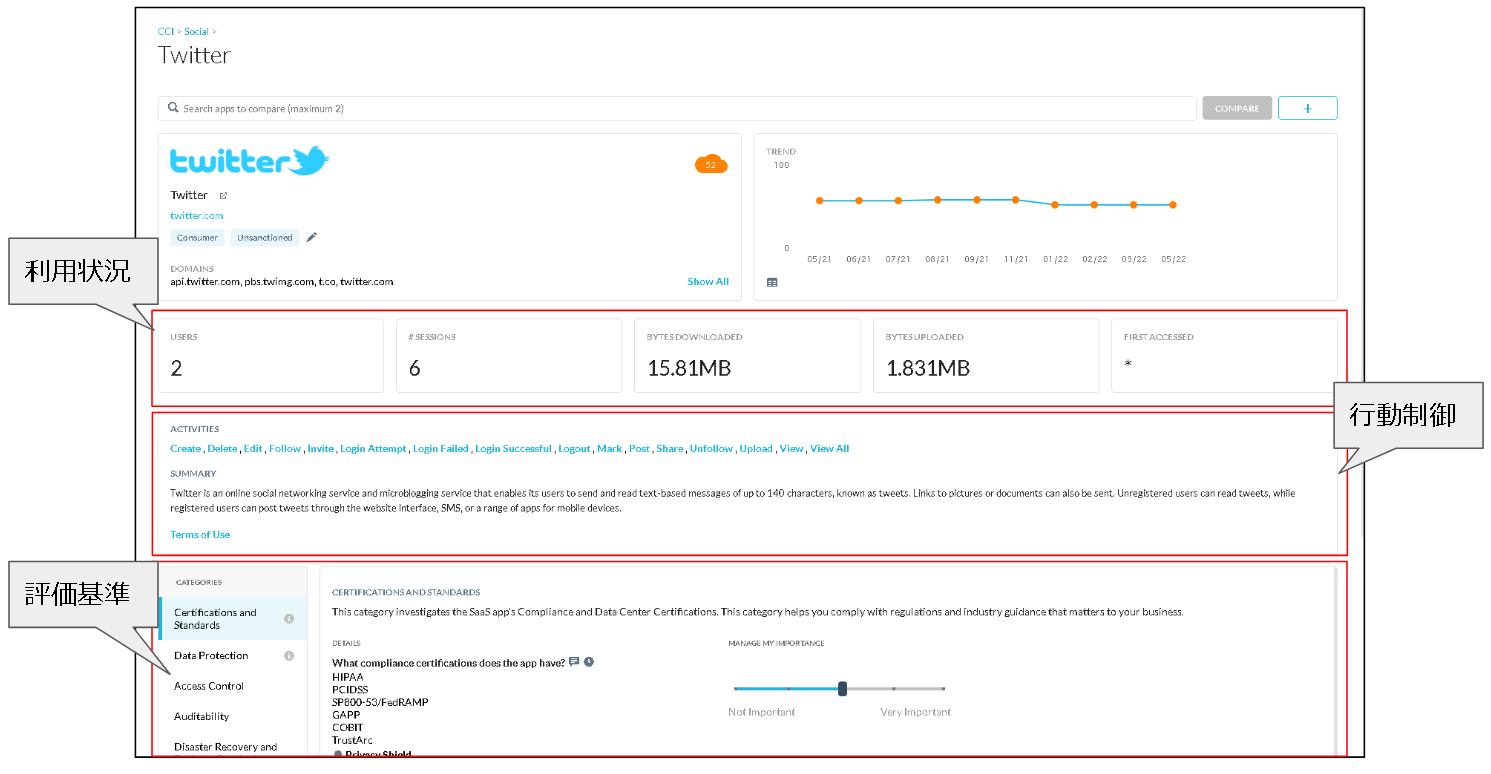

続いて、Netskopeの特徴的機能であるクラウド評価を見てみましょう!

CCI(Cloud Confidence Index)とは・・・

Netskopeが評価した50000を超えるクラウドアプリのデータベースです。

各アプリには0〜100のスコアが割り当てられ、スコアに基づいて、

5つの信頼度レベル(Poor、Low、Medium、High、Excellent)に分け、

ポリシーに利用することが可能。

50000以上の評価は驚きました。

脆弱性やインシデントで日々変化するクラウドリスクに対して

信頼度レベルによって動的なポリシーを書けるのは魅力的ですね!

ポータルからCCIを確認することも可能ですが、

今回はログから遷移して、特定サービスのCCIを見ていきましょう!

ログ画面から虫眼鏡をクリックすると、対象のログの詳細情報が確認できます。

その中からCCIをクリックすると、CCIスコアの詳細を見ることができます。

クラウドリスク評価の根拠(下記記載)などが確認できました!

- 準拠するセキュリティ基準

- 顧客データの保護方針

- アクセスコントロール

- 可監査性

- ディザスタリカバリ&ビジネス継続性

- リーガル&プライバシー保護

- 脆弱性&セキュリティインシデント有無

●<TwitterのCCI>

●<BoxのCCI>■まとめ

Netskopeの可視化について確認してきましたが、

CCIで評価されたアプリがログ上にアイコンで表示されたり

ユーザーのActivityの可視化、ファイル名、PC情報などなど今回は、TwitterとBoxに絞って検証しましたが

CCIで50000以上ものSaaSを認知しているNetskopeでは

シャドーIT利用の可視化、リスクの可視化が直感的に行えそうです!読者の方にも伝わっていれば幸いでございます!

ログイン、編集、ツイート、その他Activityについては

可視化ができたということは制御もできるということ・・・?

次回は、実際にポリシーを作成してActivityレベルで制御ができるのかを見ていきます!最後まで読んで頂き、ありがとうございました!!