Netskope【第四回】DLPを使ったデータの漏洩を制御動作を見てみよう!

投稿者:ネットワークセキュリティ担当 太田

こんにちは。太田です。

前回、ポリシーを書いて、TwitterやBoxなどのクラウドサービス利用時に

ファイルアップロードやツイートなどの制御をかけてみましたが

それに続いて、今回はDLP機能も検証していこうと思います。

本ブログの目的

NetskopeのDLP機能は、どのように動作して、ログでは何が見れるのかを知るために検証していきます。

検証内容

■検証環境

VM Windows10(Netskope Client)

■検証内容

Boxに対して「社外秘」「機密情報」の文字列が含まれるデータのアップロードを警告するポリシーを作成

■確認事項

- エンドユーザーにどのように警告されるか

- Netskopeのログはどのように見えるか

ポリシーの作成

まず始めに、ポリシーで利用するDLPプロファイル・ルールを作成していきます。

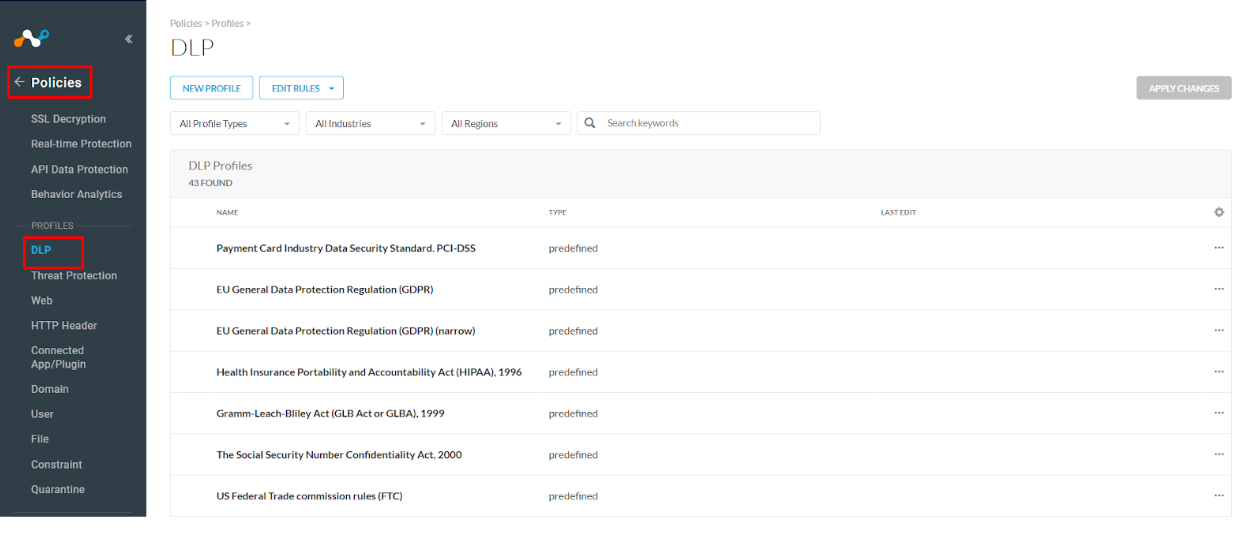

Netskopeの管理者画面より、”Policies→DLP”に移動します。

事前に定義済みのプロファイル・ルールがいくつかあります。

検証用のプロファイルを作成するために、まずはルールから作成していきます。

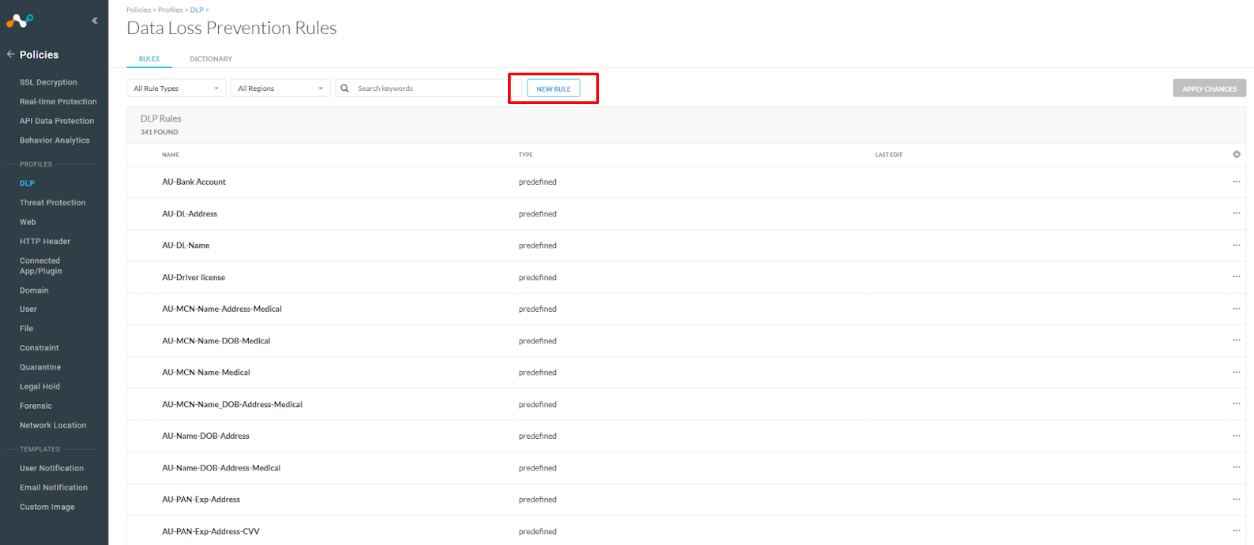

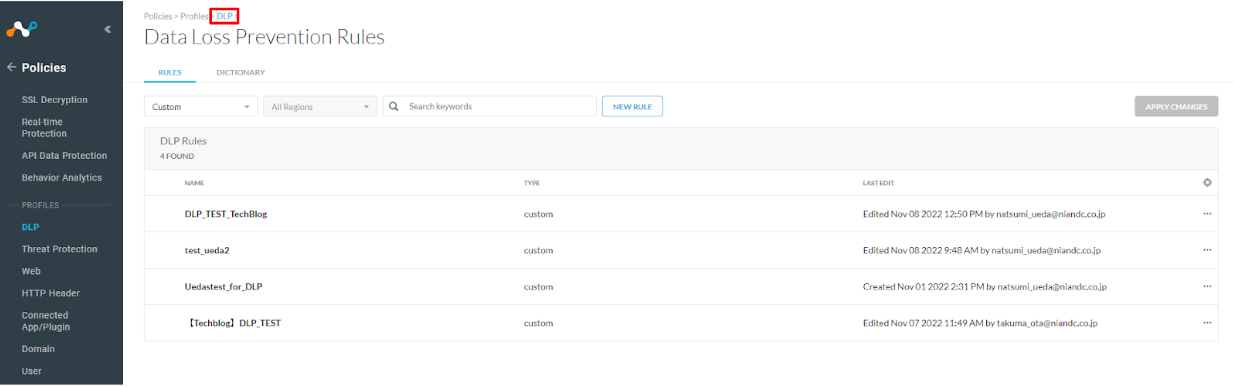

NEW RULEをクリックします。

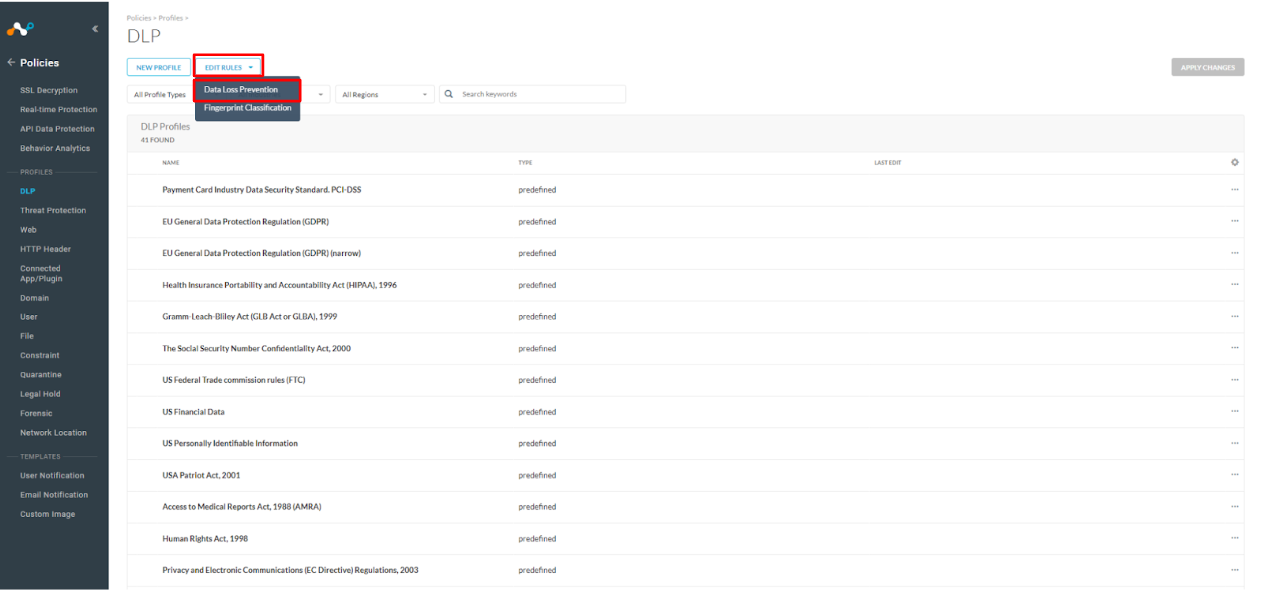

“EDIT RULES”をクリックし、”Data Loss Prevention”を選択します。

事前定義されたルールがいくつかありますが、

今回は検証用に「社外秘」「機密情報」を含むものを検知対象としたいので

“NEW RULE”をクリックして新規作成します。

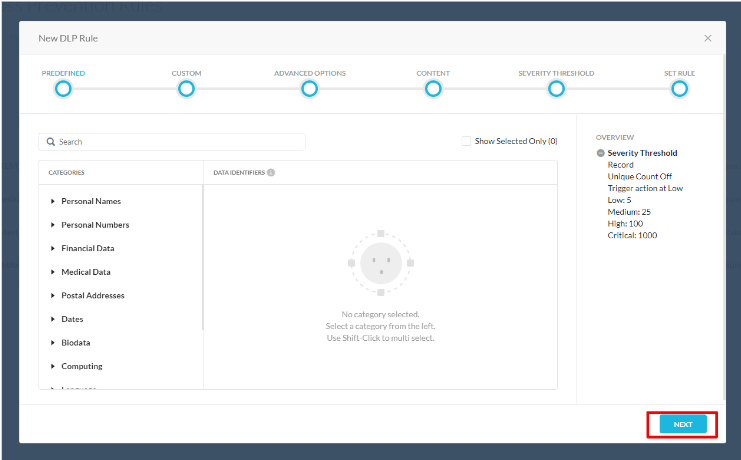

クリック後、このようなポップアップが出てきますので、進めていきます。

ここでは、定義済みの正規表現を選択することができます。

今回は利用しないので、NEXTをクリックします。

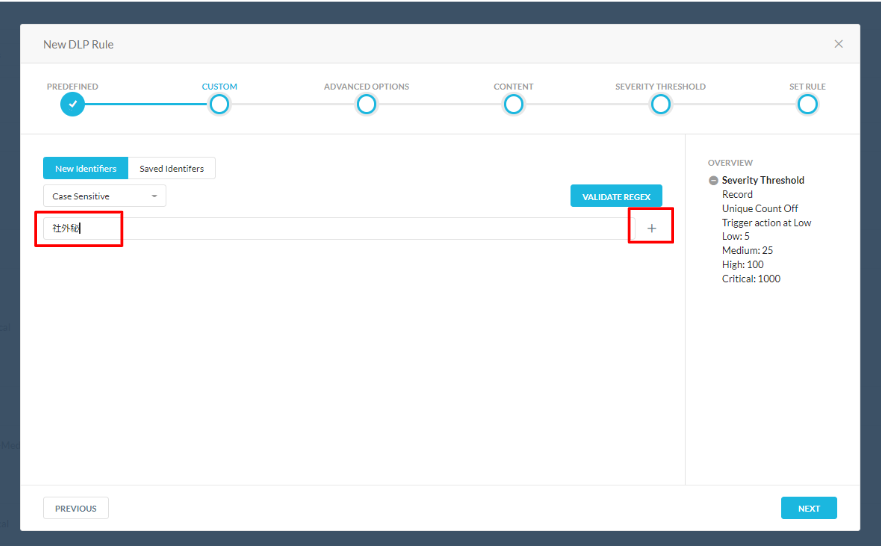

ここでは、検知対象の文字列を自分で作成することができます。

今回の対象は「社外秘」「機密情報」ですので、

「社外秘」を入力をし、右側の”+”を押します。

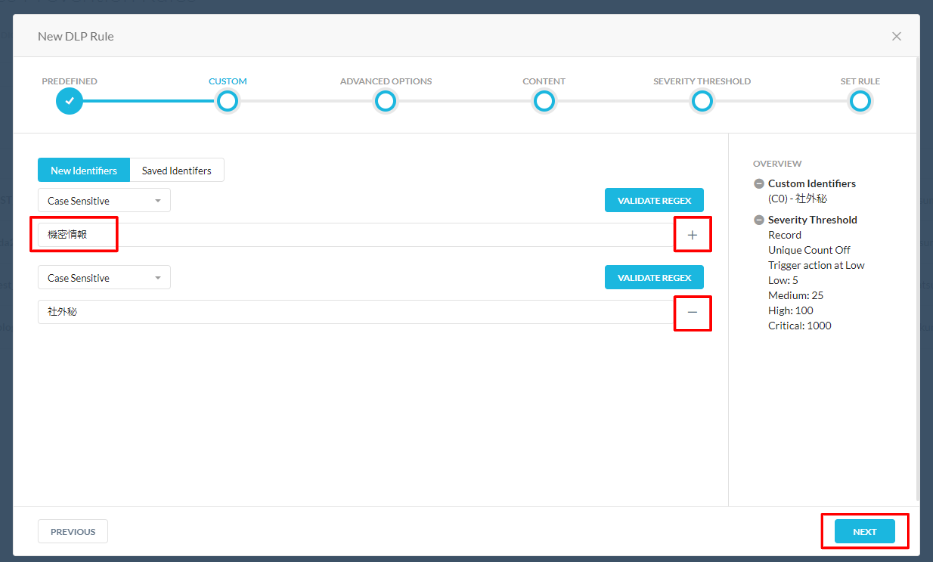

同様の手順で「機密情報」も追加し、”NEXT”をクリックします。

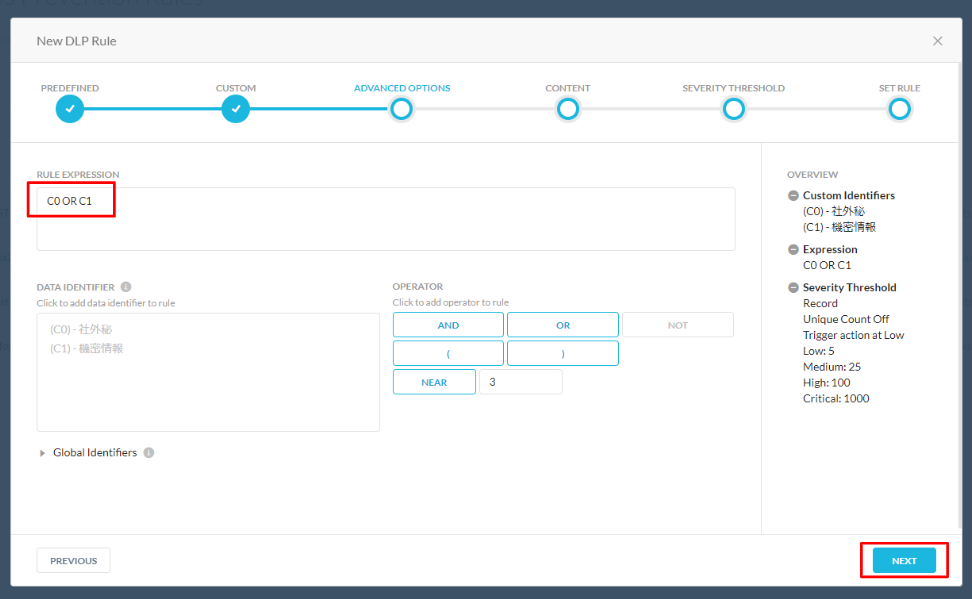

ここでは、上記で追加した文字列を正規表現でカウントの条件を作成できます。

「社外秘」または「機密情報」のどちらかが一致すればカウントをあげるようにし、”NEXT”をクリックします。

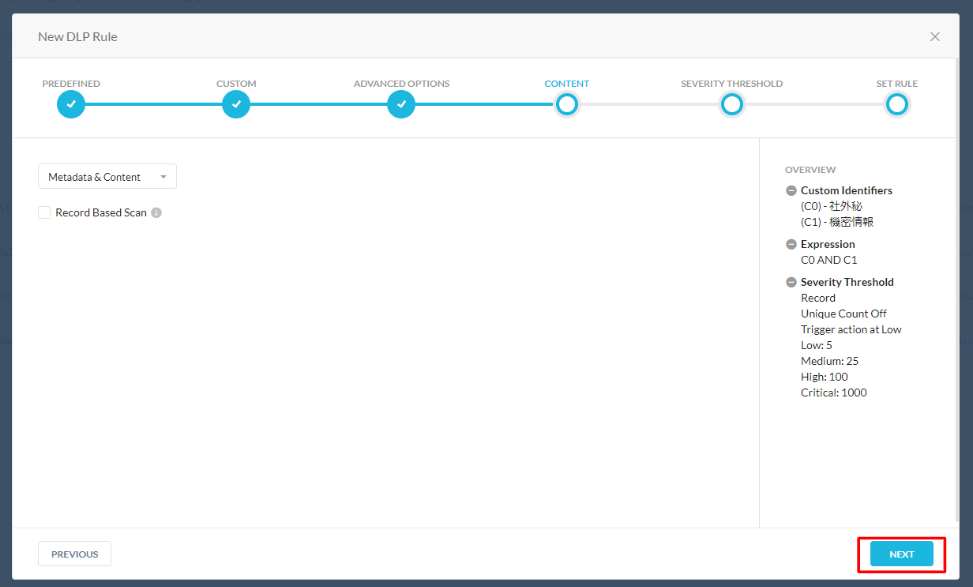

ここでは、検査する対象を「メタデータ」「コンテンツ」から選ぶ事ができます。

“NEXT”をクリックします。

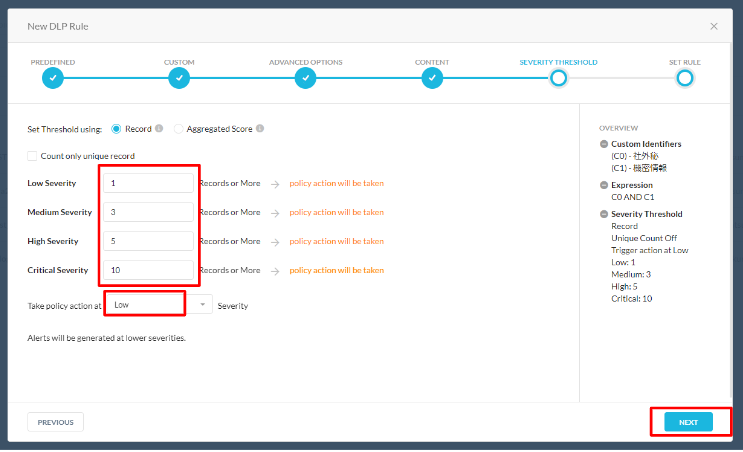

SEVERITY THRESHOLDタブでは、どれくらい検知した時点で

ポリシー適用するかを選択することができます。

今回は、検証なので1回でポリシー適用とし、”NEXT”をクリックします。

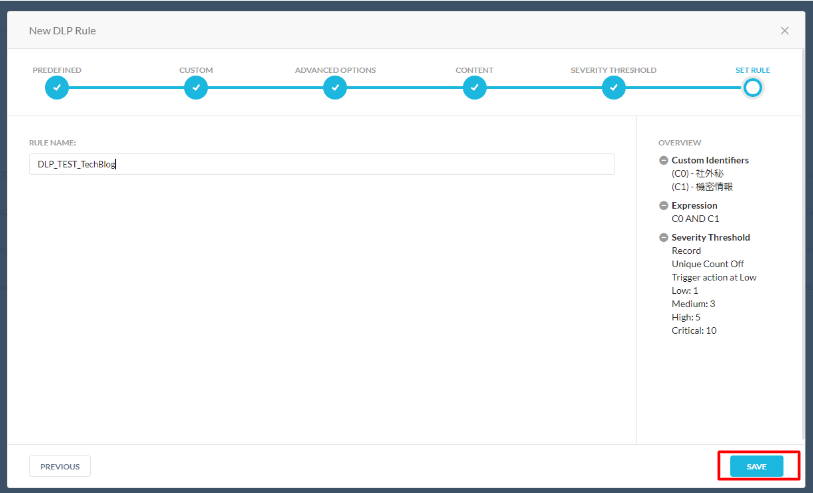

ルール名を記載し、”SAVE”をクリックします。

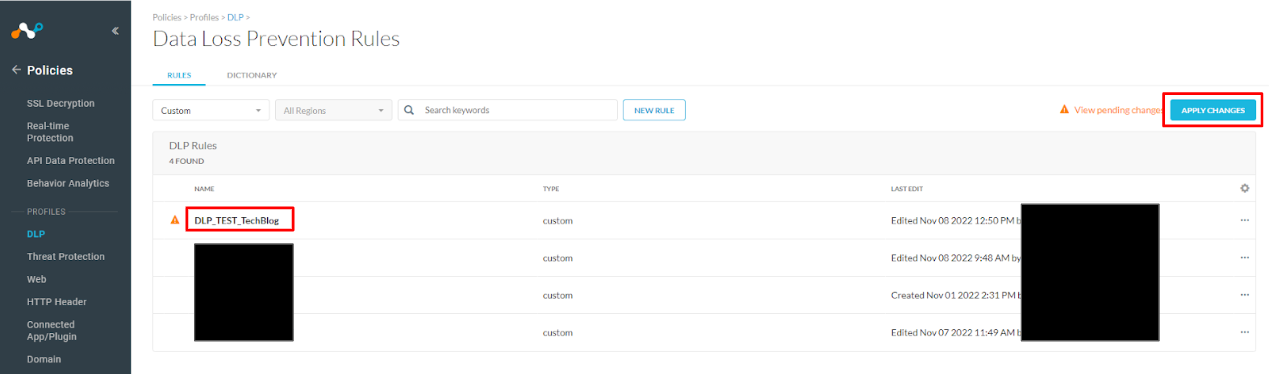

「DLP_TEST_TechBlog」が作成されてそうです。

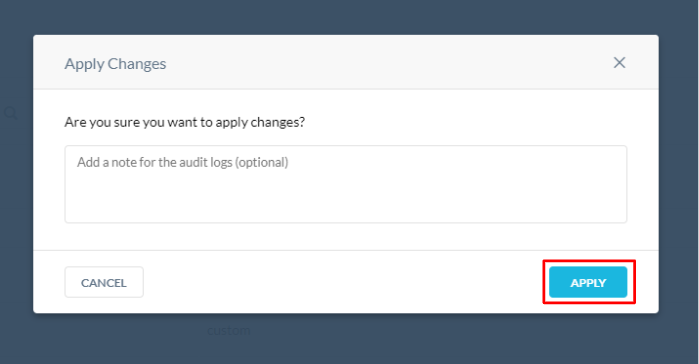

右上の “APPLY CHANGES”を選択し、設定を反映させます。

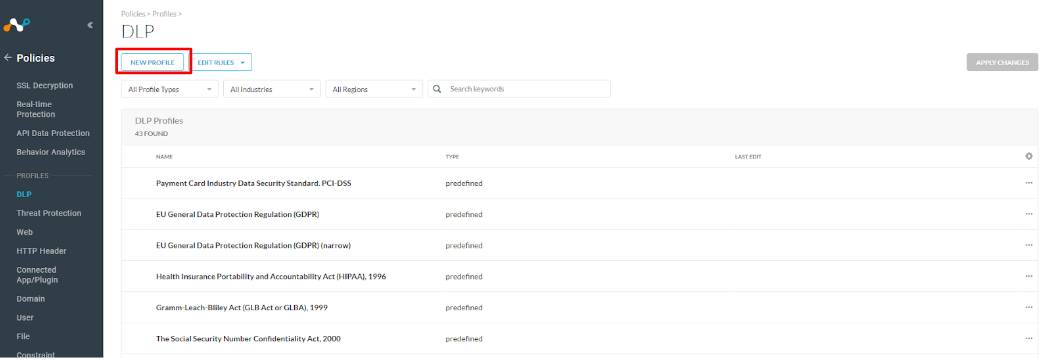

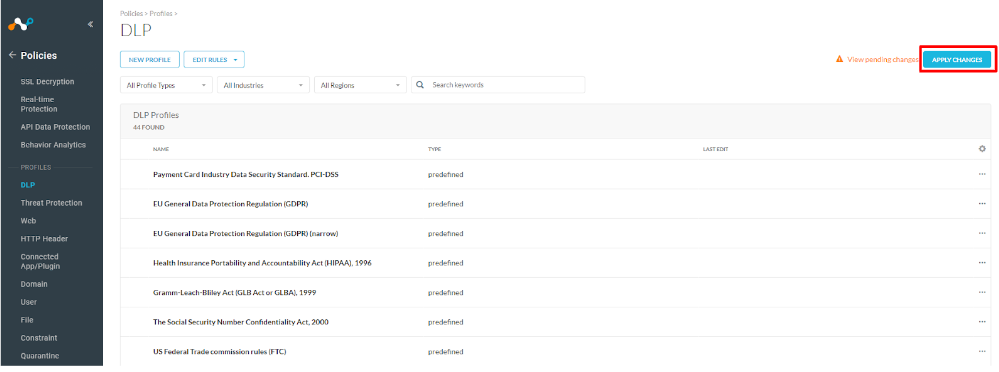

DLP画面に戻ります。

続いて、DLPルールをポリシー反映させるために、

プロファイルを作成していきます。

“NEW PROFILE”を選択します。

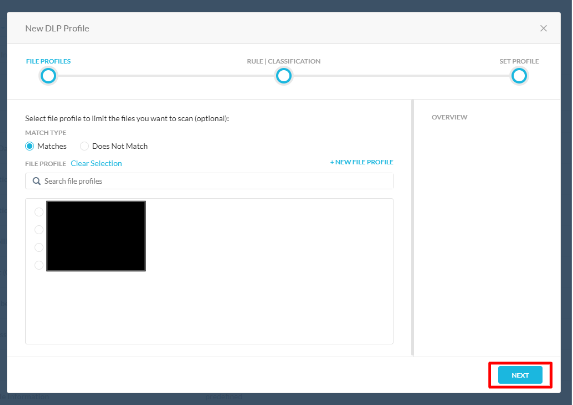

クリック後、このようなポップアップが出てきますので、進めていきます。

ここでは、検査対象とするファイル種類(カテゴリ)や拡張子を指定することが出来ます。

特に指定しないのでNEXTを選択します。

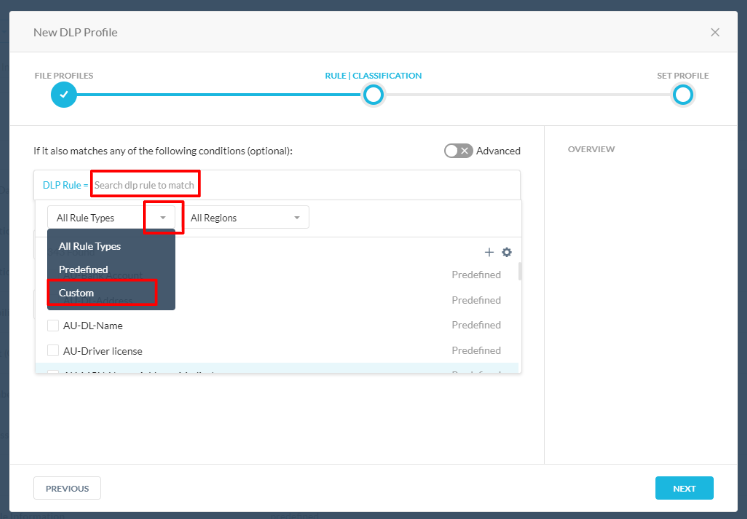

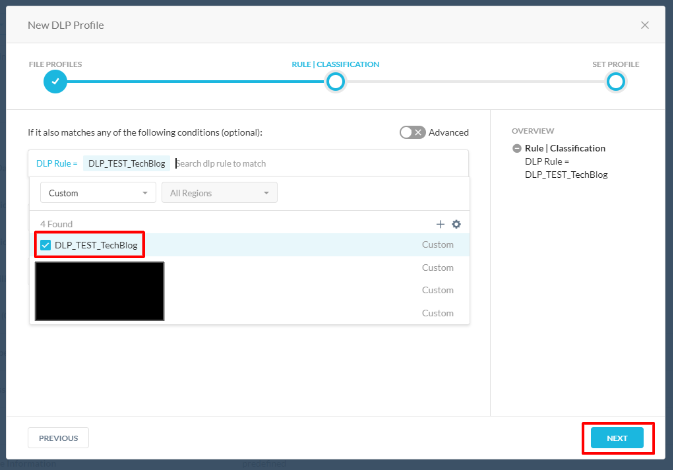

ここでは、先程作成したルールを複数選択することが出来ます。

“DLP Rule=”の欄をクリック→All Rule Typesの▼をクリック→Customを選択します。

“DLP_TEST_TechBlog”をチェックし “NEXT”をクリックします。

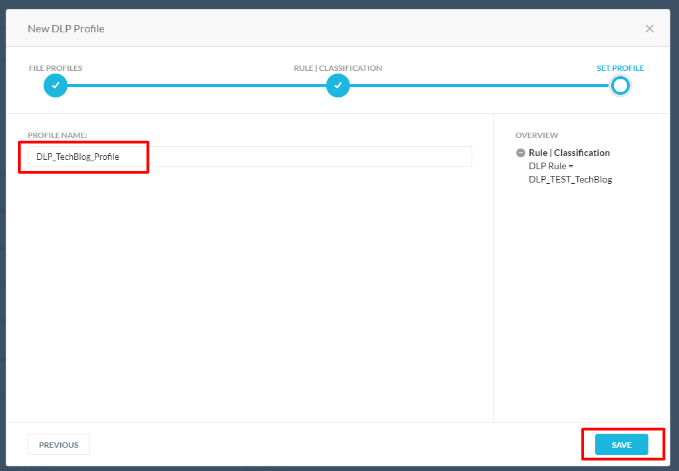

PROFILE名を入力します。

「DLP_TechBlog_Profile」と入力し、”SAVE”をクリックします。

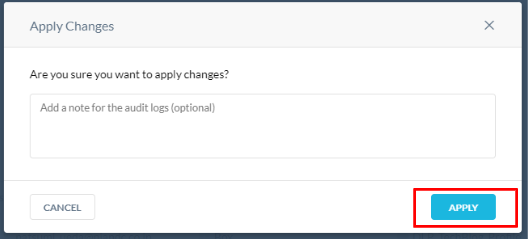

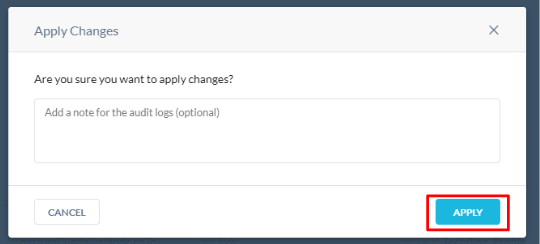

ルールの作成時と同様に”APPLY CHANGES”をクリックし、

“APPLY”をクリックします。

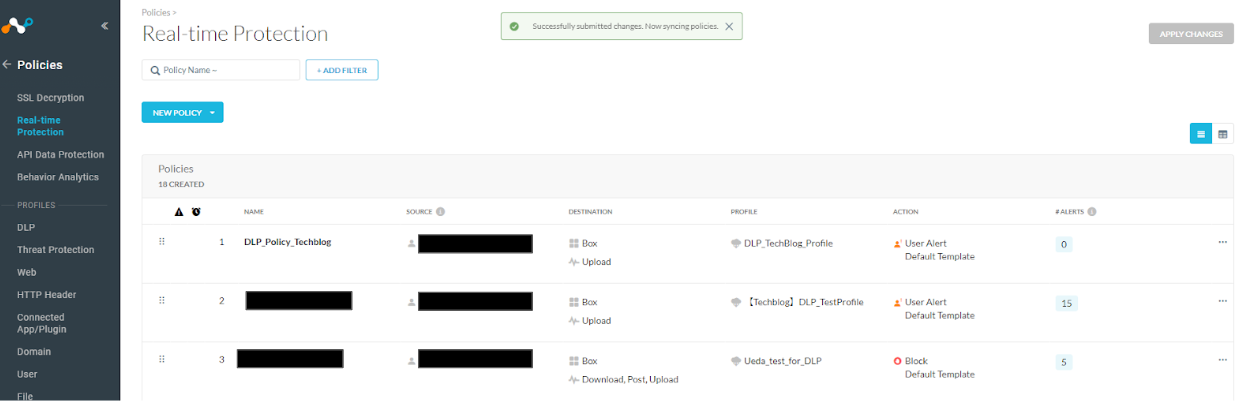

最後に、ポリシーを作成していきます。

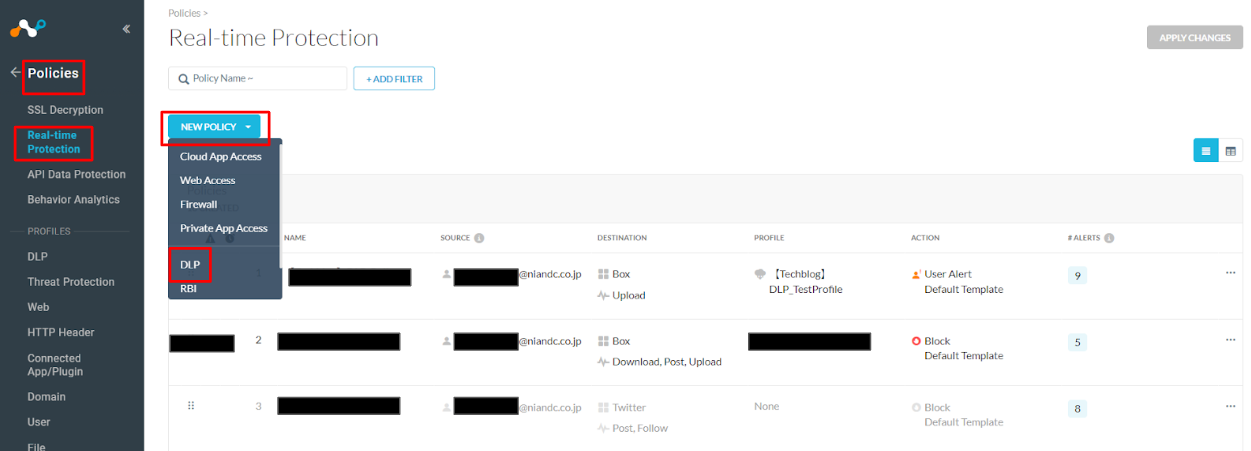

“Policies”→”Real-time Protection”→”NEW POLICY”

→”DLP”をクリックします。

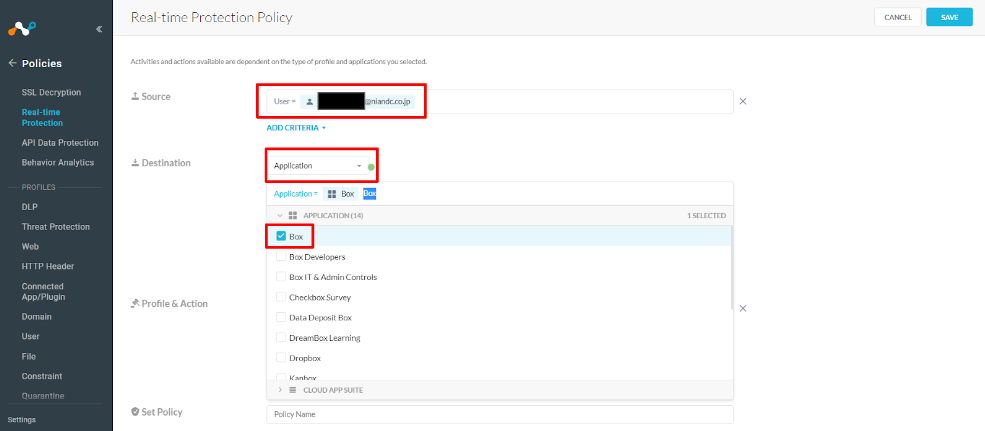

ポリシー作成画面に遷移します。

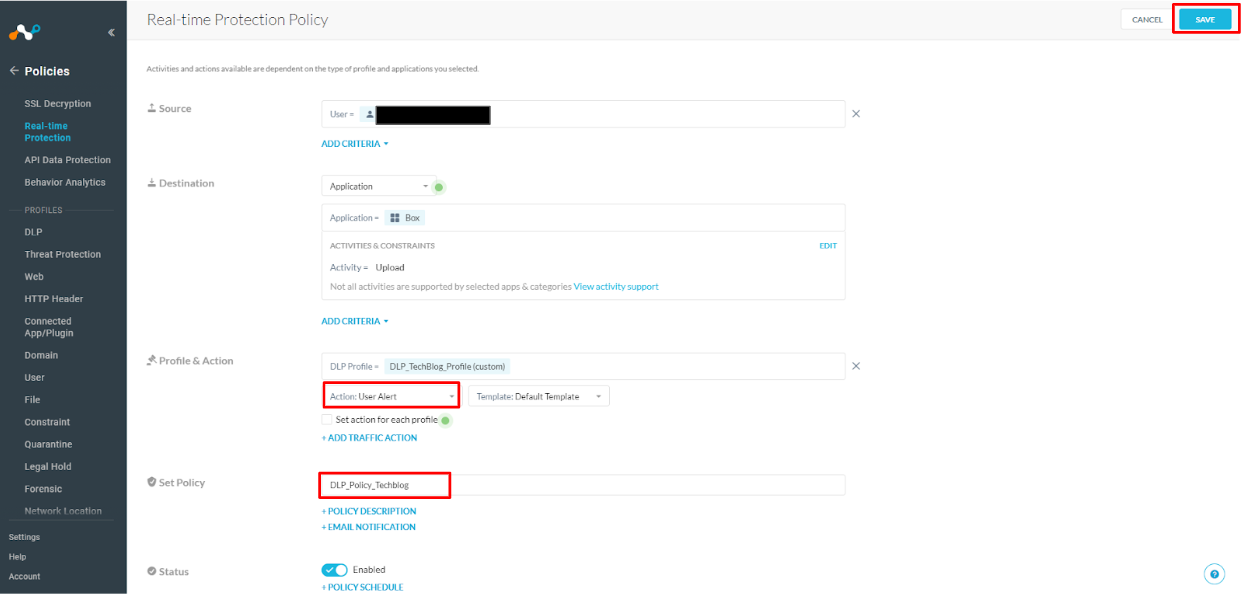

上から、”SourceのUser=”を入力します。

“Destination”のCategoryは”Application”を選択し、

Applicationは”Box”を選択します。

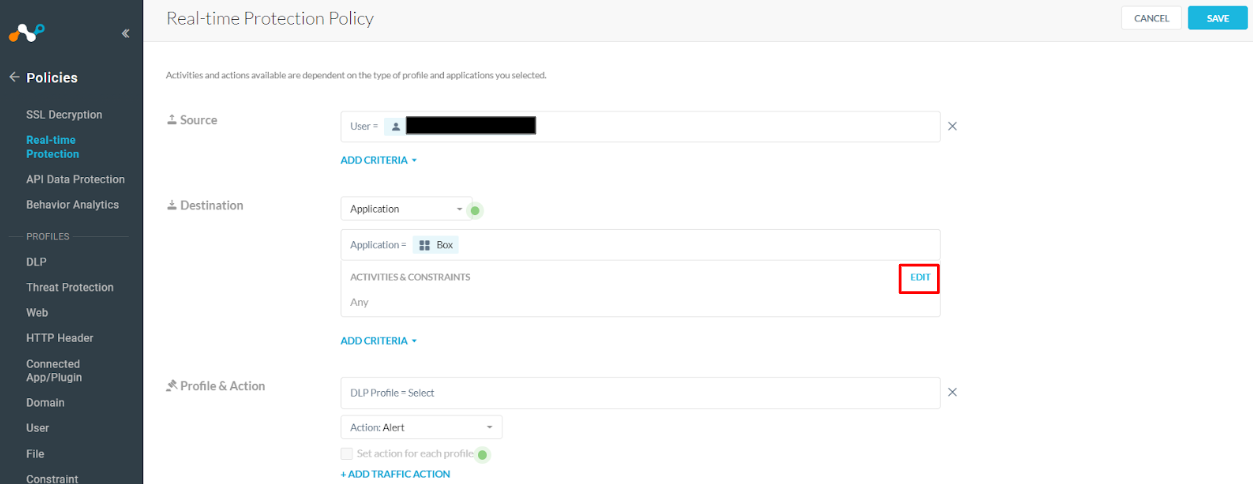

アップロード時にDLP検査をさせたいので

アクティビティを指定していきます。

“EDIT”を選択します。

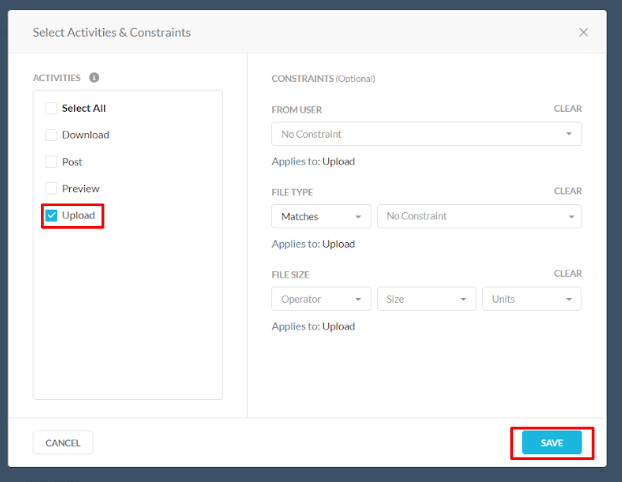

“Upload”を選択し、”SAVE”をクリックします。

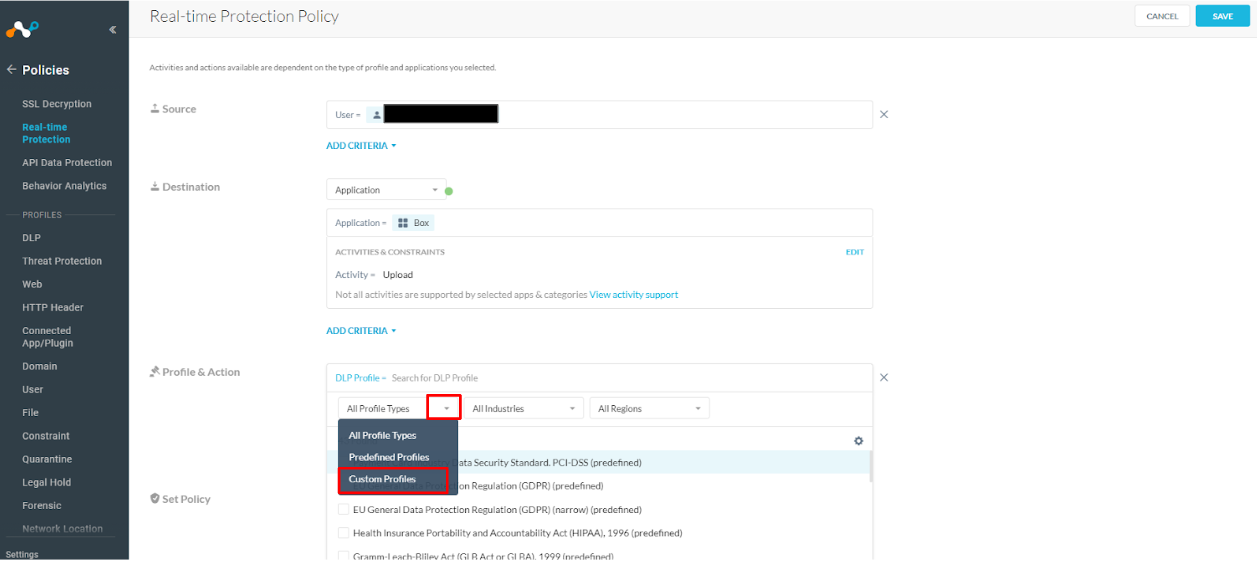

Profile&Acitionの”ALL ProfileTypes”をクリックし、

“Custom Profile”をクリックします。

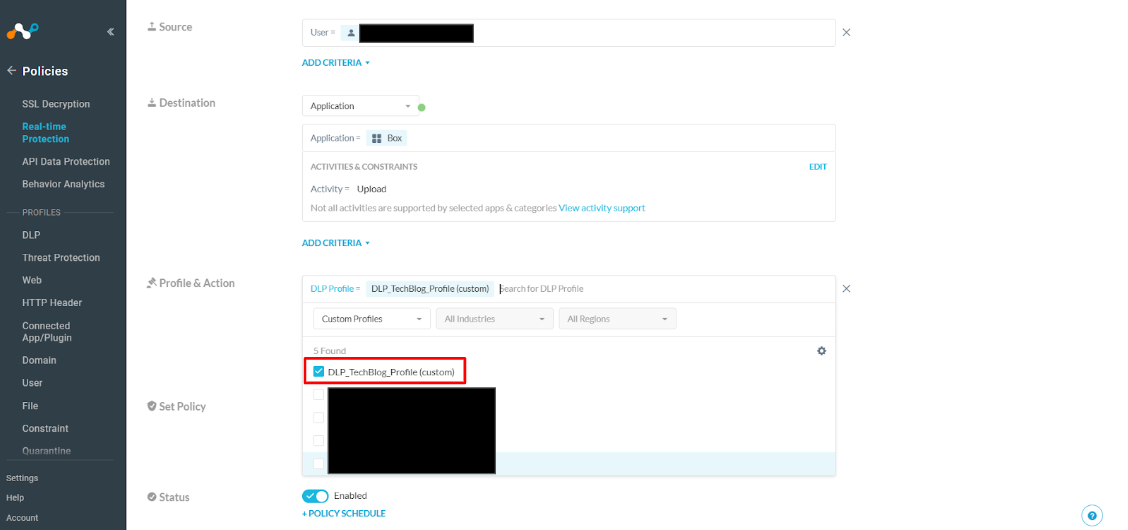

ここで、先程作成した「DLP_TechBlog_Profile」を選択します。

Profile&Actionの”Action:”は”User Alert”を選択し、

ユーザー側で警告画面が出るようにしてみます。

Set Policyにポリシー名「DLP_Policy_Techblog」を入力し、右上のSAVEをクリックします。

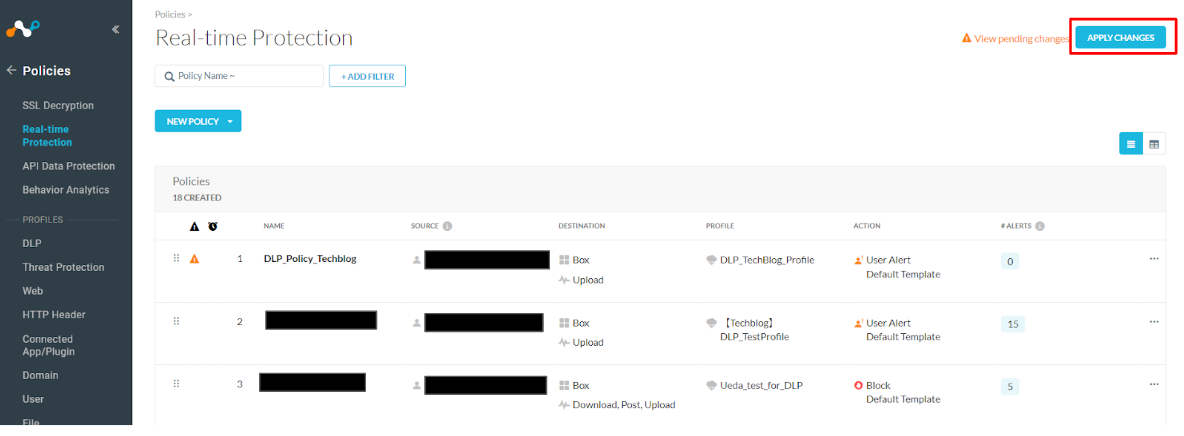

毎度ながら、”APPLY CHANGES”をクリックし、ポリシーを有効化していきます

以上で、ポリシー作成まで完了しました!

動作検証

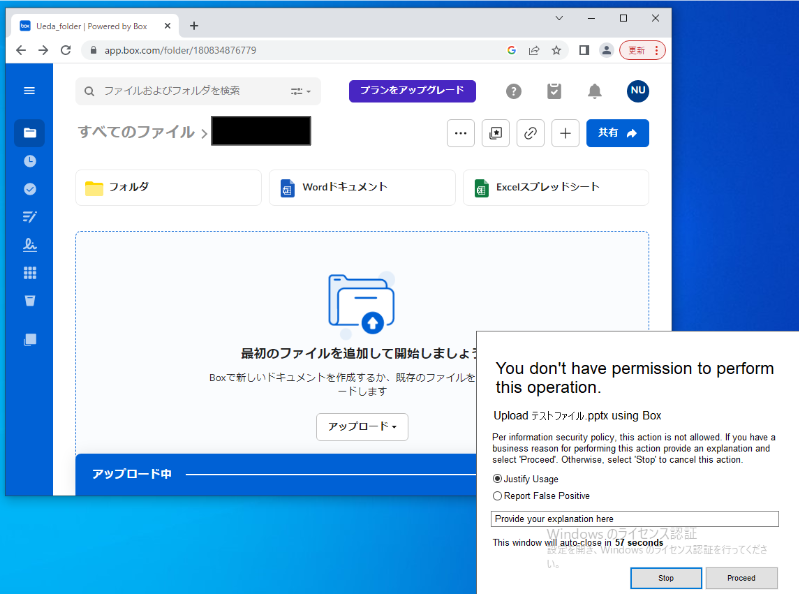

ポリシー作成が終わったので、ユーザー側(テスト端末)で動作を確認していきます。

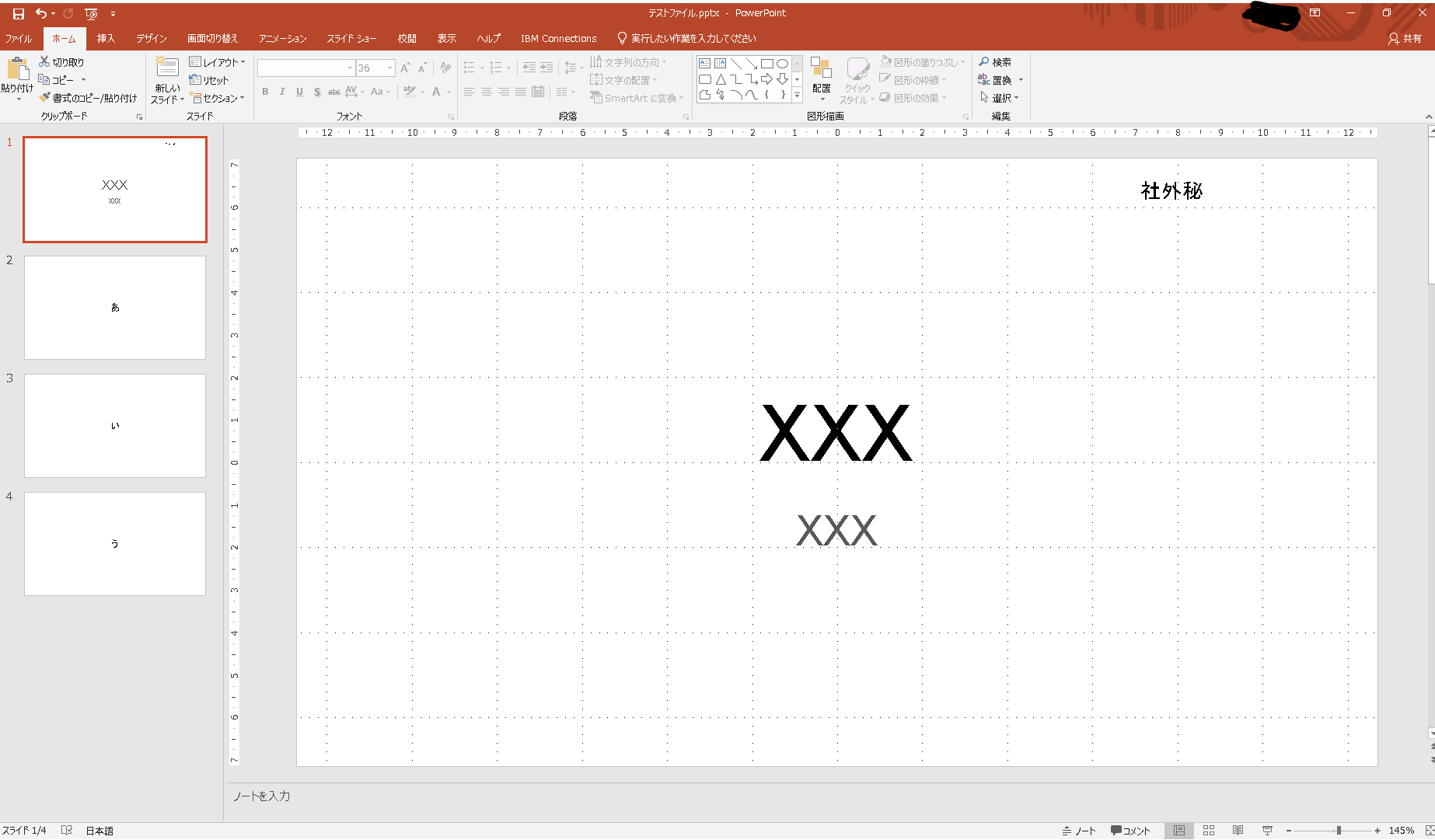

この様な内容のパワーポイントをBOXにアップロードし、ポリシーが適用されていくか検証します。

このドキュメント名は「テストファイル.pptx」です。

テスト端末で検証用に用意したテストファイル.pptxをBOXにアップロードしてみます。

するとポリシーが適用されて、でアップロードに対する警告のポップアップが表示されました!

Netskopeのログ確認

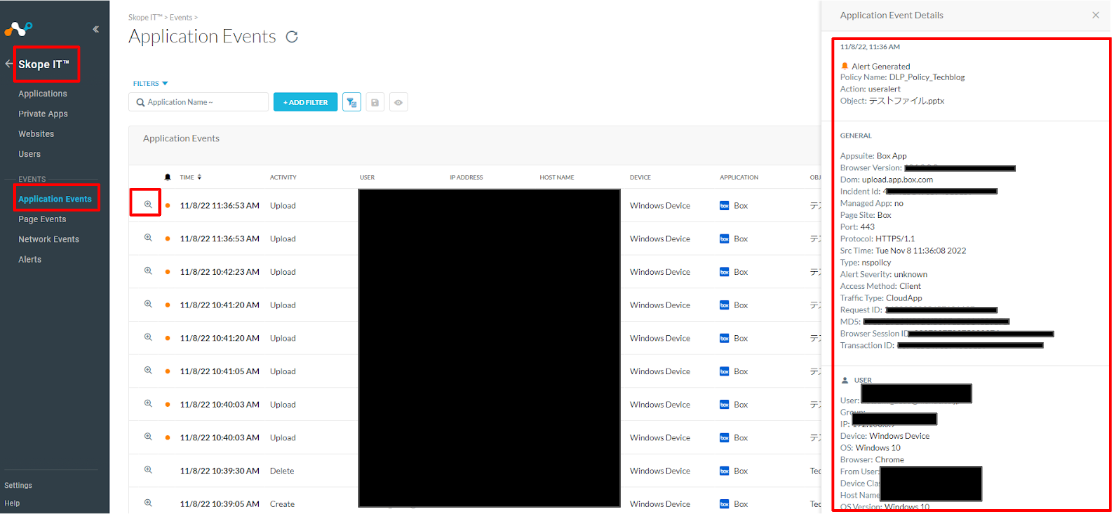

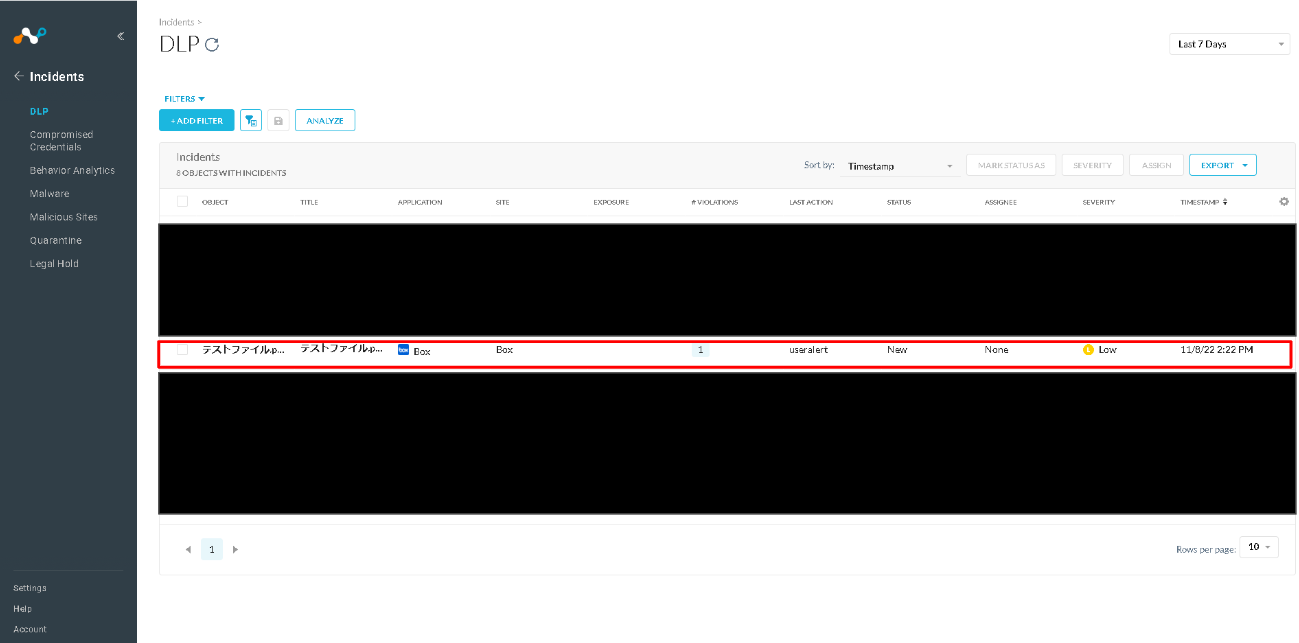

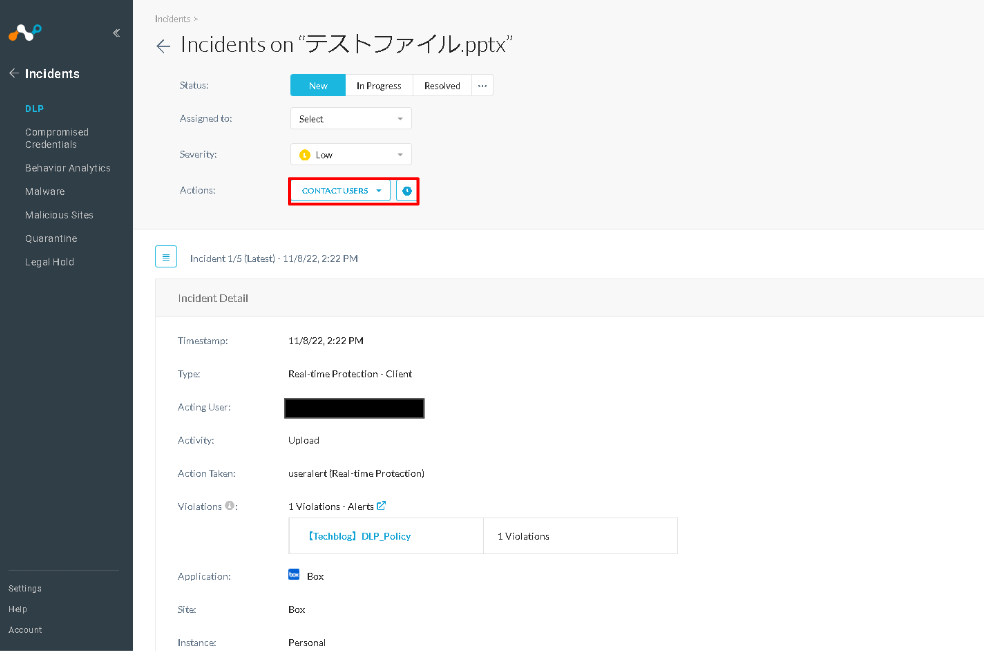

Netskopeの管理画面上で、どんなログが出ているかを確認してみましょう。

“SkopeIT→Application Events”にテスト端末がDLP違反をしたポリシーを発見しました。

“虫メガネ”をクリックすると、詳細が画面の右側で確認できます。

“Object”にファイル名の情報なども表示されているのが確認できました!

ログ以外にも、”Incidents→DLP”にてDLP違反をインシデント管理でき、

どのように処置されたか?まだ対処されていないか?また、ユーザーに対して修繕行動を促すこともできるようです!

まとめ

今回の検証で分かったことをまとめました。

- DLPルールの作成

- DLPプロファイル

- ポリシー作成

- ログ

- レポート

DLPルールの作成から、動作検証まで行ってきました。

DLP製品の中でも、日本語対応しているものは多くないので、

実際に検知、制御をかけられて満足しています。

次回は、パワポなどとは違ったファイルでDLP機能が働くのか?を検証してみようと思います!