今後のパスワードは複雑さにプラスして長さも必要

投稿者:セキュリティエンジニア 山﨑敦史

こんにちは。セキュリティ担当の山﨑です。

皆さん、パスワードに求められるものは何かご存知でしょうか?

ご存知の方も多いかと思いますが、現在パスワードに求められるのは複雑さです。

この複雑さに加えて長さも求められ始めていることはご存知でしょうか。

今回は、パスワードに長さも求められている理由を見ていきたいと思います。

目次

- 今のパスワードポリシー

- 高性能なグラフィックボードは複雑なパスワードも短時間で突破可能

- NISTもパスワードを長くすることを推奨している

- 15文字のパスワードの解析には、144兆年かかる

- 今後のパスワードについて個人の対策と企業の対策

- おわりに

1.今のパスワードポリシー

多くのECサイトなど、ユーザのログインが必要なサイトでは、以下のようなパスワードポリシーが設定されていることが多い印象です。

- 8文字以上

- 大文字、小文字、数字、記号を含んだ文字列

- ユーザIDとは異なる文字列

上記に加えて、英単語が含まれている文字列や「123456」や「1qaz2wsx」などの危険なパスワードと言われている文字列、誕生日等の個人情報を含んだ文字列を使用できないように設定されているサイトもあります。

このように8文字という推奨値はあるもののそれ以外の要素のほうが重要視されており、現在は、長さよりも複雑さや文字列のランダム性が求められています。

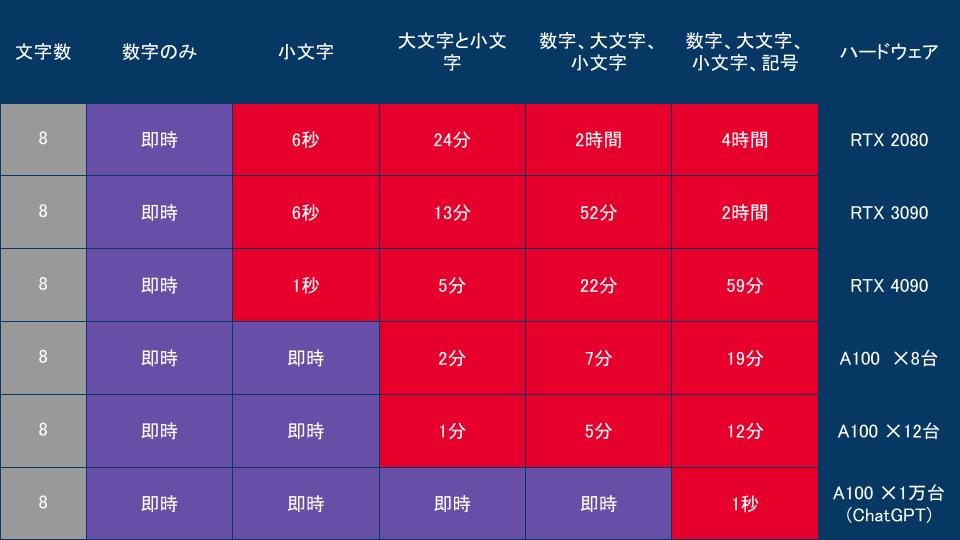

2.高性能なグラフィックボードは複雑なパスワードも短時間で突破可能

Hive Systems社の調査によると過去に利用されていた暗号化方式であるMD5でハッシュ化されたパスワードは、大文字、小文字、数字、記号を含んだランダムな8文字の文字列に対して、NVIDIAのグラフィックボードであるGeForce RTX 4090を利用すると約1時間で解析可能との調査結果がでています。(図1)

また、Chat GPT等の生成AIに使用されているA100を10,000台使用して解析した場合は、1秒と脅威的なスピードになっています。(図1)

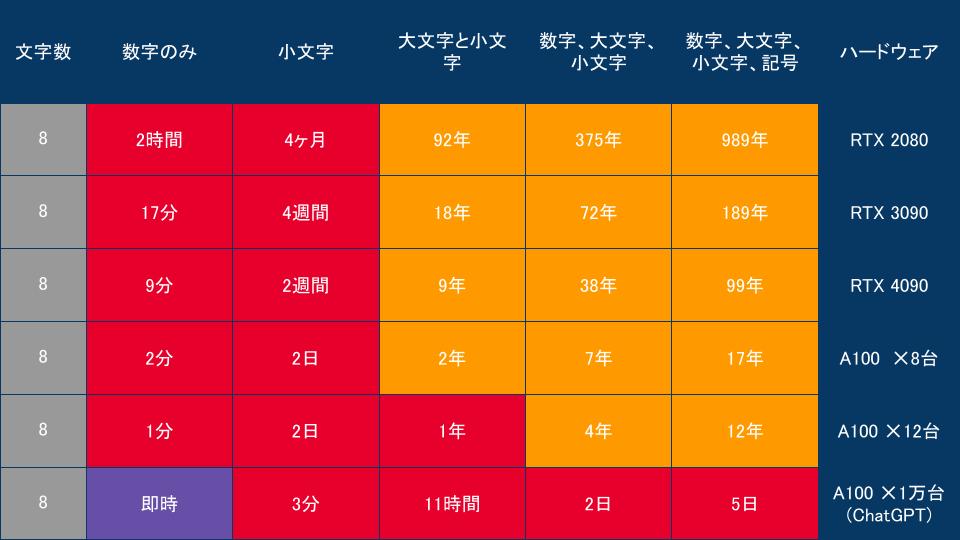

また、MD5よりも複雑なbcryptでハッシュ化されたパスワードにおいても5日で解析可能であるとの調査結果になっています。(図2)

Hive Systems社の2024年Are Your Passwords in the Green?の情報を基にNI+Cが編集・作成。

Hive Systems社の2024年Are Your Passwords in the Green?の情報を基にNI+Cが編集・作成。

A100を10,000台利用するのは、コストパフォーマンス的には非現実的になりますが、今後処理性能が向上していくことを考えると将来的にはありえる話ではないかと思います。

3.NISTもパスワードを長くすることを推奨している

米国立標準技術研究所(NIST)は2024年8月21日(現地時間)、パスワードポリシーに関するガイドライン「NIST Special Publication 800-63B-4」について、第2版公開草案を発表しました。

この草案に記載されている中で長さに関して以下の記述があります。

(英語本文)Verifiers and CSPs SHALL require passwords to be a minimum of eight characters in length and SHOULD require passwords to be a minimum of 15 characters in length.

出典:NIST Special Publication 800-63B-4 (https://pages.nist.gov/800-63-4/sp800-63b.html)

(日本語訳)検証機関とCSPsは、パスワードの長さが最低8文字であることを必須とし、最低15文字の長さであることを推奨すべきである。

日本語訳はNICMAを利用して日本語へ翻訳し、編集

※CSPs:Credential Service Providers(認証サービスプロバイダー )

出典:NIST Glossary(https://csrc.nist.gov/glossary/term/credential_service_provide)

NISTは、パスワードポリシーでの長さは、最低8文字であることは必須であるとし、最低15文字の長さのパスワードポリシーにすることを推奨しています。

長さを要求している背景には先ほど説明した高性能なグラフィックボードであれば短時間で突破できるような性能に進化していることに加えて、次のデータも理由の1つになっているかと思われます

4.15文字のパスワードの解析には、144兆年かかる

同じくHive Systems社にてパスワードの文字数ごとに解析にかかる時間の調査結果が報告されています。

図3は、A100を8台、bcryptでハッシュ化されたパスワードで計測した結果となりますが、

「数字のみ、8文字」のパスワードでは所要時間は2分でしたが、1文字増の9文字では8倍の16分かかるようになっています。

よくある「大文字、小文字、数字、記号を含む8文字のパスワード」では17年でしたが、大文字、小文字、数字、記号を含む9文字」になると1,000年と大幅に増加します。

これをNISTが推奨している15文字で大文字、小文字、数字、記号を含むパスワードとすると144兆年という宇宙誕生(138億年)よりも大きな期間が必要になります。

8文字から1文字増やすだけでも大きな増加になりますが、これが約2倍の15文字になると宇宙誕生よりも解析に時間を要するので、現在のセキュリティ強化としては簡単にできる強力な対策となるかと思います。

.jpg)

Hive Systems社の2024年のAre Your Passwords in the Green?の情報を基にNI+Cが編集・作成。

5.今後のパスワードについて個人の対策と企業の対策

ハードウェアの処理性能は、ますます進化していくことが予想されます。

処理性能の向上は、私達の生活を豊かにしてくれる反面、現在のパスワードポリシーでは簡単に解析されてしまうことになるのと同じです。

ですが、より複雑なパスワードポリシーを設定するのではなく文字数を増やすだけで大きな効果を得ることが調査結果からわかっていますので、普段使っているパスワードの文字数を増やすことをおすすめします。

いきなり8文字から15文字にするのは難しいかと思いますが、2文字増やして10文字にするのは比較的簡単にできるのではないでしょうか。10文字でも解析に8.5万年かかりますので、個人のセキュリティ対策としては十分かと思います。

ですが、企業や組織においては個人のセキュリティ対策では不十分です。

企業が利用するSasSやWebサイトが15文字以上のパスワードポリシーを導入しているところは、ほとんどありません。

そのため、企業や組織では、社員依存になってしまうパスワードポリシーの周知でセキュリティ強化を図るのではなく、SSOやMFAといったパスワード以外の認証方式やIDaaS等を取り入れて自社でパスワードポリシーを強制したりとセキュリティ強化を図るのが良いかと思います。

おわりに

今回は、パスワードに長さも求められている理由について見ていきました。

生成AIなどの技術革新やハードウェアの処理性能の向上で、個人や企業関係なくパスワードが簡単に解析される未来があるかもしれません。

技術の進化によって既存のセキュリティ対策では脆弱になっていくことが予想されます。

それ故、自社の対策が脆弱にならないために、最新のセキュリティ情勢については情報収集していきたいものです。

また、NI+Cが取り扱っているIDaaSを本記事の関連ソリューションに記載しています。

気になるソリューションやIDaaS、セキュリティの強化について検討している方は、弊社問い合わせ窓口までお問い合わせください。