内部不正から企業を守る!特権ID管理ソリューションiDoperationの魅力

投稿者:セキュリティ&ネットワーク事業本部 槨水

昨今、内部不正やサイバー攻撃が増加する中で、企業のセキュリティ重要な機密情報を保護することが一段と重要になっています。特に特権IDの管理は、情報漏洩や不正アクセスを防ぐためには欠かせません。

今回は、この特権ID管理に特化したソリューションである「iDoperation PAM Cloud」をご紹介します。

iDoperation PAM Cloudは内部不正対策に最適であり、その機能や利用者目線の使いやすさについて解説します。

目次

1.はじめに

こんにちは!セキュリティチーム所属、社会人1年目の槨水です。

初めての投稿ですが、よろしくお願いいたします。

本記事では、特権ID管理ソリューション「iDoperation PAM Cloud」の機能と利便性についてご紹介します。

特権IDの管理や内部不正対策をお考えの方にとって、有益な情報を提供できれば幸いです。

2.特権ID管理とは

特権IDとは、システム管理者やデータベースの管理者など、システム全体を操作・管理するための特別な権限が付与されたアカウントのことです。そのため一般ユーザーIDと比較して、情報漏洩やシステムへの不正アクセスなど、重大なセキュリティインシデントを引き起こすリスクがあります。

企業において、特権IDの管理には以下のような課題が存在します。

①特権IDを誰が利用できるのか把握できていない

②特権IDを貸し出す際のパスワード通知や、使用後のパスワード変更、夜間や急なトラブル時の承認など、管理者の負担が大きい

③複数のユーザーで特権IDを共有しているため、アクセス制限や利用者の特定ができない

④いつ、誰が、どの特権IDを、何の目的で利用したかの点検ができない

これらの課題解決に最適な特権ID管理ソリューションがiDoperation PAM Cloudです。

では、iDoperation PAM Cloudにはどういったことができるのか見ていきましょう。

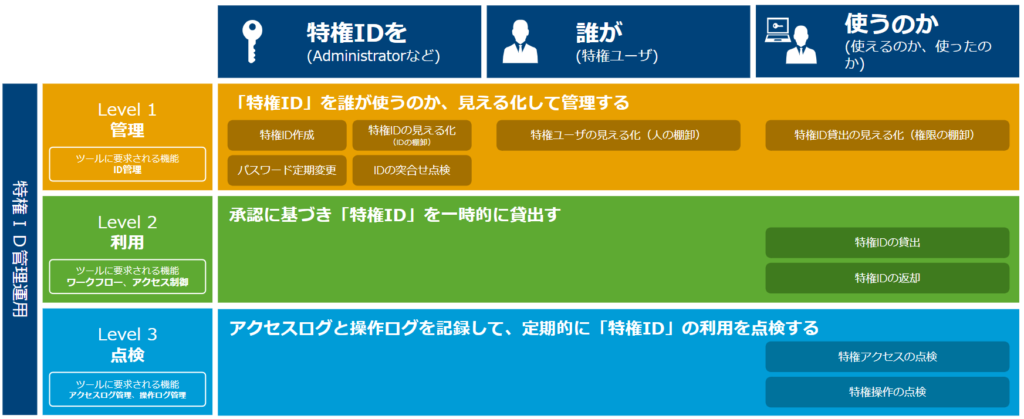

3.iDoperation PAM Cloudでできること

管理:「特権ID」を誰が使うのか、見える化して管理する

利用:承認に基づき「特権ID」を一時的に貸出す

点検:アクセスログと操作ログを記録して、定期的に「特権ID」の利用を点検する

→iDoperation PAM Cloudを使うことで、Administratorやrootなどの「特権IDを」「誰が」「使うのか」を適正に管理することができます。

以下の図は機能イメージです。

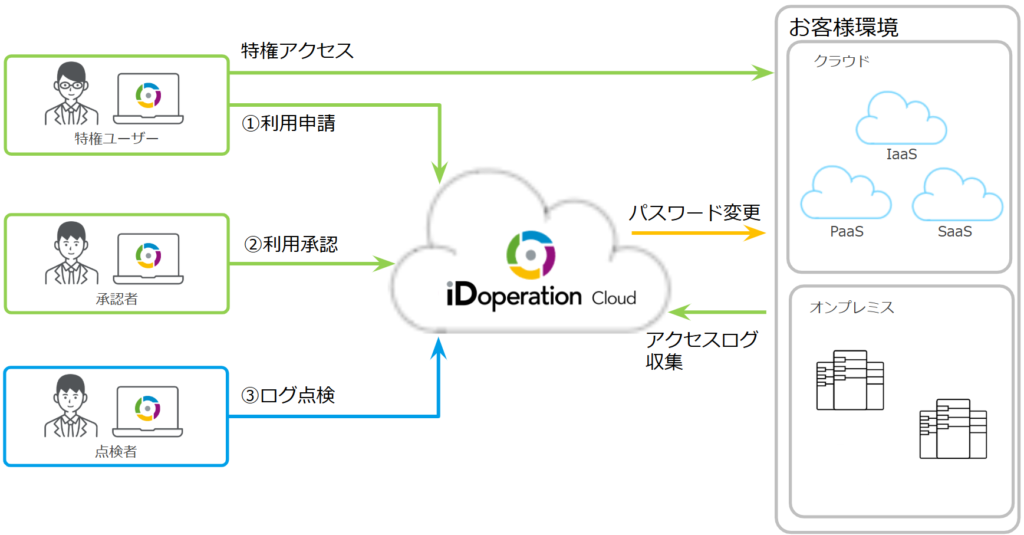

利便性と安全性を両立!

・特権ユーザは、貸出された特権IDを使いサーバに自動ログイン

・急なトラブルなどの緊急時は、事前の承認をスキップして貸出しを行うことが可能

・申請期間が過ぎると自動的に特権IDの貸出しは終了する

・特権IDの貸出しはパスワードが秘匿されるため、複数の特権ユーザによるパスワードの使いまわしや、許可されていない特権ユーザによる不正なアクセスを防ぐ

以上が、iDoperation PAM Cloudでどのようなことができるのかについての簡単なご紹介でした。

では特権IDの利用者はどういった操作を行うのか、実際に特権IDを利用してリモートデスクトップに接続してみたいと思います。

4.iDoperation PAM Cloudを使ってリモートデスクトップに接続してみた

今回は以下の流れでリモートデスクトップに接続していき、最後に点検レポートの見方についてもご紹介します。

⑴iDoperation PAM CloudのWebコンソールにログイン

⑵特権利用申請

⑶特権利用承認

⑷特権アクセス(リモートデスクトップに接続)

⑸ログ点検

※利用者、承認者、点検者、誰の操作なのかを【】内に表記しています。

それでは、iDoperation PAM Cloudを使ってリモートデスクトップに接続していきましょう。

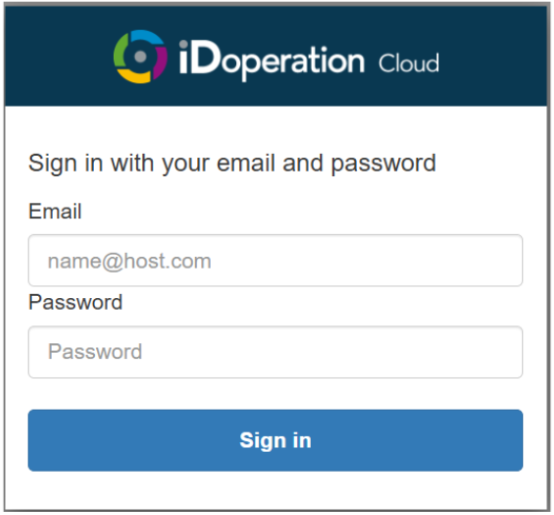

⑴iDoperation PAM CloudのWebコンソールにログイン【共通】

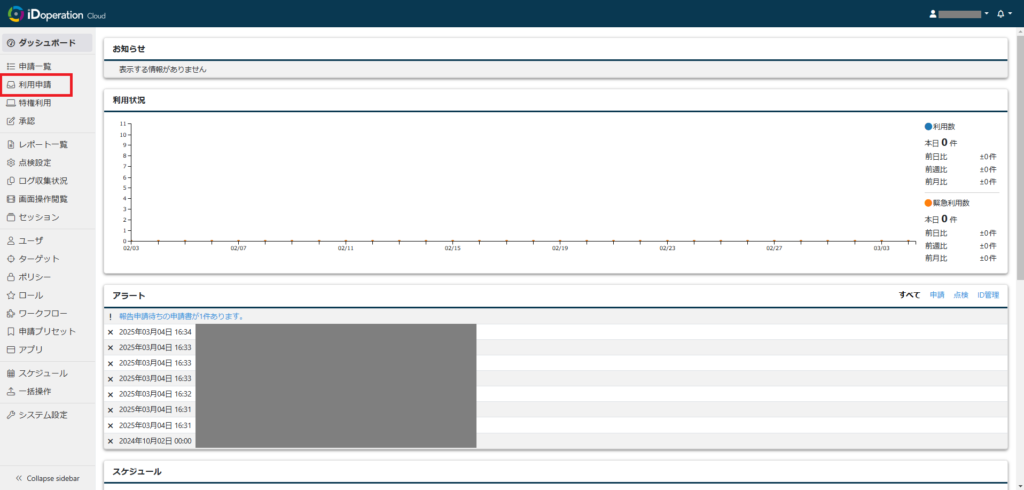

ダッシュボードが表示されます。

純日本製品ということもあって、非常に見やすいUIとなっています。

⑵特権利用申請【利用者】

1.ダッシュボードの利用申請をクリックします。

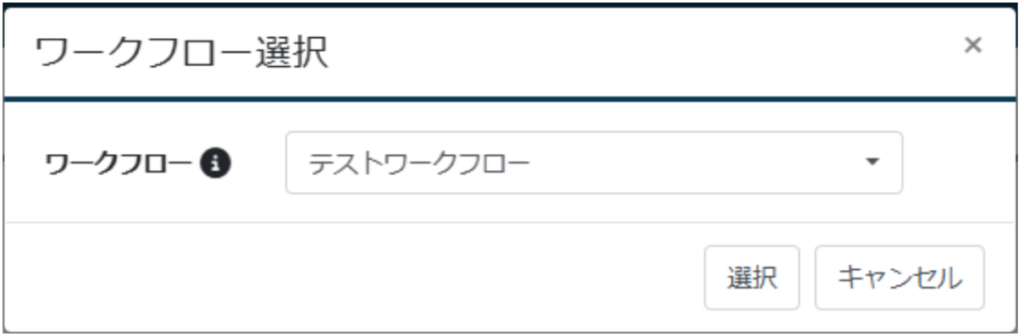

2.ワークフローを選択します。

ワークフローは、ログイン対象のサーバやログインできるユーザをカスタマイズできます。

今回は説明用のワークフローを選択します。

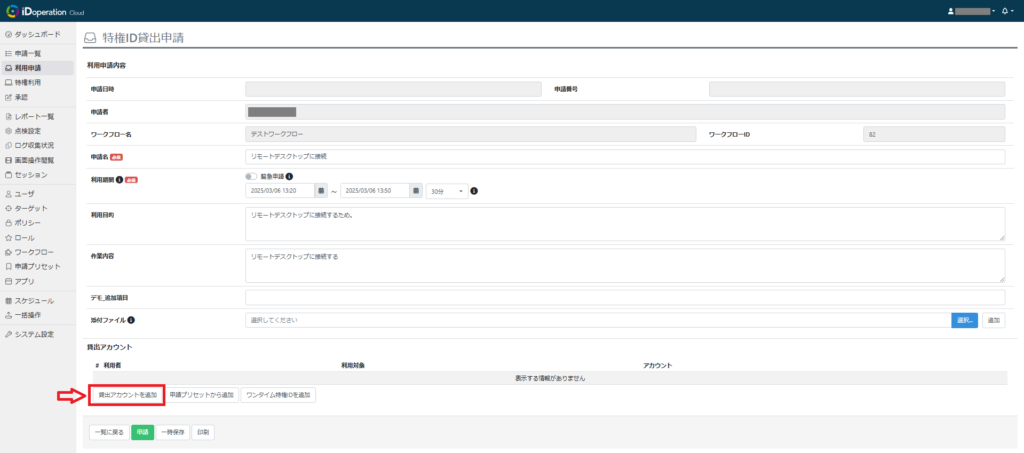

3.利用申請に必要な情報を入力し、「貸出アカウントを追加」をクリックします(誰が、どのアプリケーションで、どのサーバの特権IDを使うかの指定)。

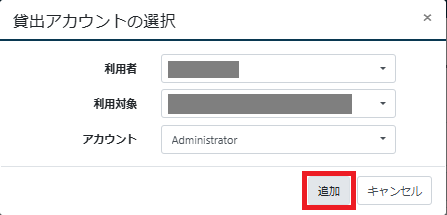

4.貸出アカウントの選択画面が表示されるため、貸出アカウントを選択します。

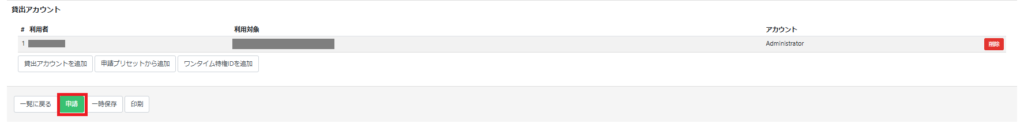

貸出アカウント追加後、画面下部の緑ボタン「申請」をクリックします。

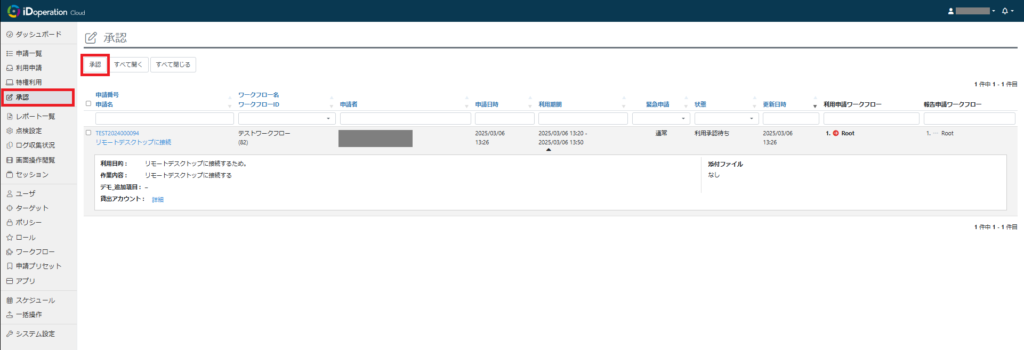

⑶特権利用承認【承認者】

承認者は、「承認」タブより特権利用申請を承認します。

申請書はまとめて承認することができるため、承認者の管理負担を軽減します。

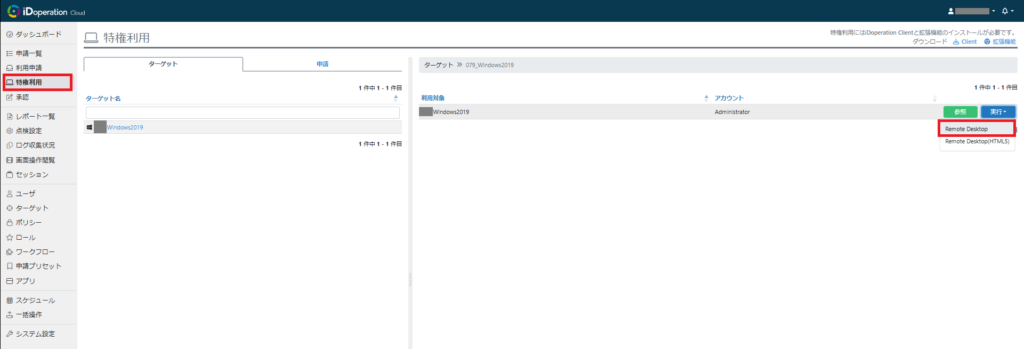

⑷特権利用【利用者】

利用申請が承認されたら、「特権利用」タブより「実行」をクリックします。

リモートデスクトップへの接続が成功しました。

上記の手順(4)で「実行」ボタンをクリックした後は、サーバに自動的にログインされるのを待つだけです。ログイン対象のサーバを事前にiDoperation PAM Cloudに設定してあるため、アクセス元の端末で別途リモートデスクトップを立ち上げてIPアドレスを入力する必要はありません。

操作が少ない点も、利用者にとっては嬉しいポイントですね。

リモートデスクトップへの接続が成功したところで、最後にログ点検について見ていきましょう。

⑸ログ点検【点検者】

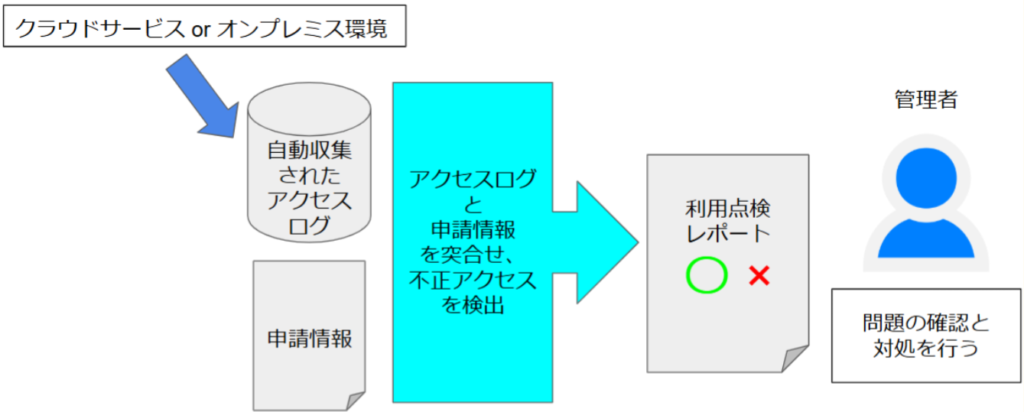

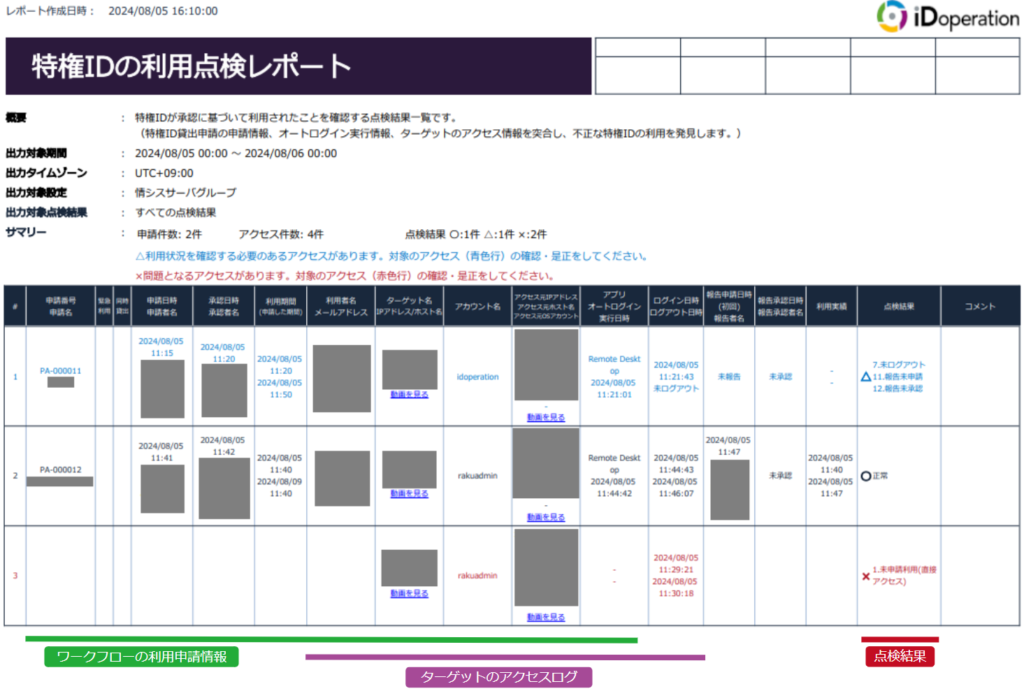

ログ点検では、利用申請の内容とアクセスログ(今回の例でいうと、接続先のサーバから直接収集したログのこと)を自動的に突合せ、申請のないアクセスを不正アクセスとして検出します。

そのため、点検レポートを確認するだけで不正アクセスを発見することができます。

以下の図は自動的な突合せのイメージです。

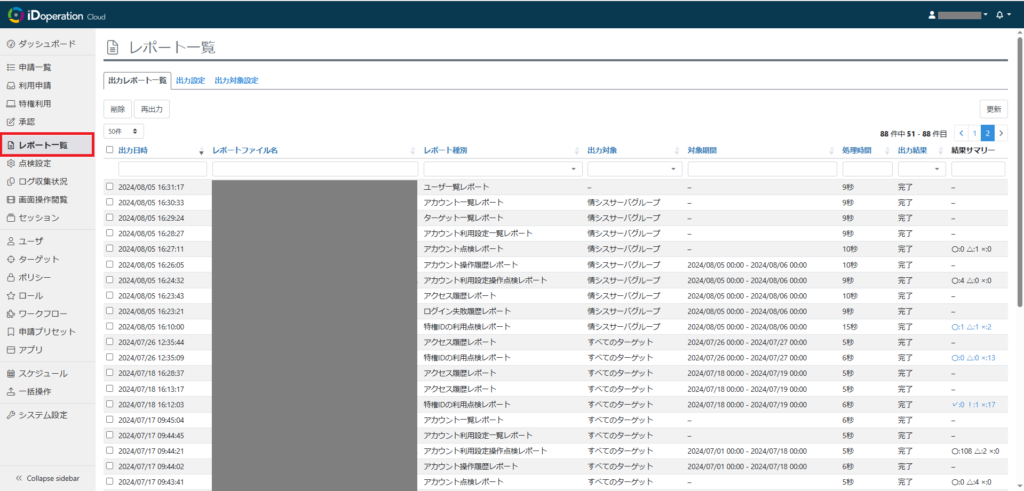

ここでは、ログ点検に用いる「利用点検レポート」の見方をご紹介します。

※レポートの出力およびどういった情報を含めるかなどの設定は、「レポート一覧」タブより設定することができます。

出力したレポートは、「レポート一覧」タブよりダウンロードすることができます。

ダウンロードしたレポートの中身は以下のようになっています。

※「動画を見る」の表記がありますが、こちらは画面操作の録画機能が搭載されている「iDoperation SC Cloud」という製品で利用可能です。

レポートによって・・・

・サマリー部分を確認するだけで問題の有無を把握

・点検結果に警告(△)や問題(×)があった場合、管理者にメール通知が可能

・警告(△)と問題(×)のアクセスについては、アクセス元から利用者を特定し是正

いかがでしたでしょうか。

iDoperation PAM Cloudを使った実際の特権利用から、管理する側の点検活動までの流れが少しでもイメージしていただけたら幸いです。

5.おわりに

今回は、特権ID管理の重要性および特権ID管理ソリューション「iDoperation PAM Cloud」で何ができるのかについてご紹介しました。iDoperation PAM Cloudを活用することで、効率的に特権IDを管理し、コンプライアンスを遵守しながらセキュリティを高めることが可能です。

特権ID管理の導入をお考えの方は、ぜひお気軽にお問い合わせください。

最後までお読みいただきありがとうございました。

NI+Cでは他にも様々なセキュリティソリューションを取り扱っております。

セキュリティソリューションに関するご相談はぜひ日本情報通信にお任せください。

iDoperationに関するご相談はこちら