Guardium Data Encryption を使って暗号化してみた

投稿者:セキュリティ&ネットワーク事業本部 セキュリティ担当 久保田

内部不正、マルウェア対策として、暗号化やアクセス制御があげられます。今回は、ファイルおよびデータベースを暗号化し、保護することができるソリューション IBM Security Guardium Data Encryption(GDE) を使って、暗号化、アクセス制御を行ってみました。

GDEがどのようにしてこれらの機能を実現しているのかを詳しく見ていきましょう。

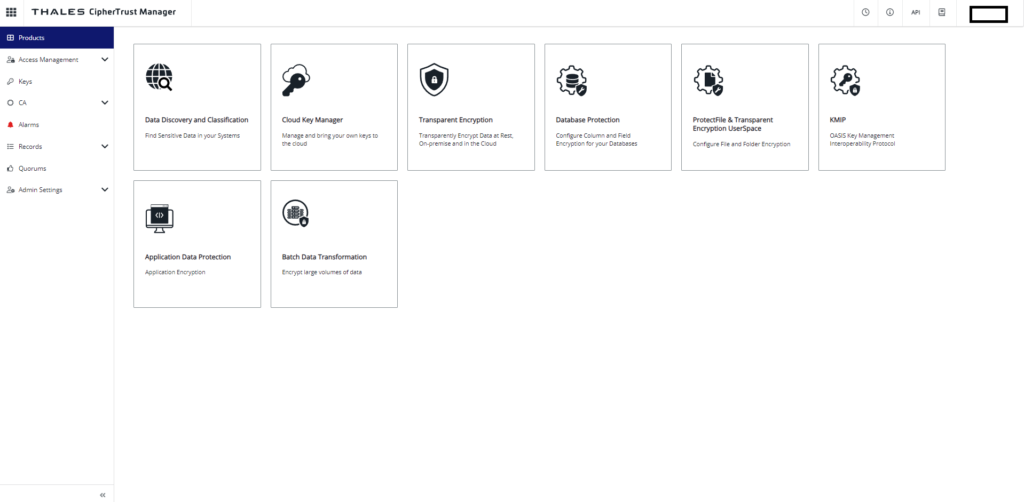

1.GDEとは

IBM Security Guardium Data Encryption (GDE) は、複数の環境にわたり包括的なデータ保護を提供する統合された暗号化および鍵管理機能を持つソリューションです。特に、ハイブリッド・マルチクラウド環境全体において機密データを保護するために設計されています。

今回は、GDEの中の、Guardium for File and Database Encryptionをご紹介したいと思います。

Guardium for File and Database Encryptionとは、データにアクセスできるユーザーやプロセスを事前にポリシー定義することによってファイル(データベースファイルを含む)やフォルダーを暗号化し、データを保護するエンタープライズ・グレードのソリューションです。透過暗号化であり、利用ユーザーは暗号化/復号化を意識する必要がありません。

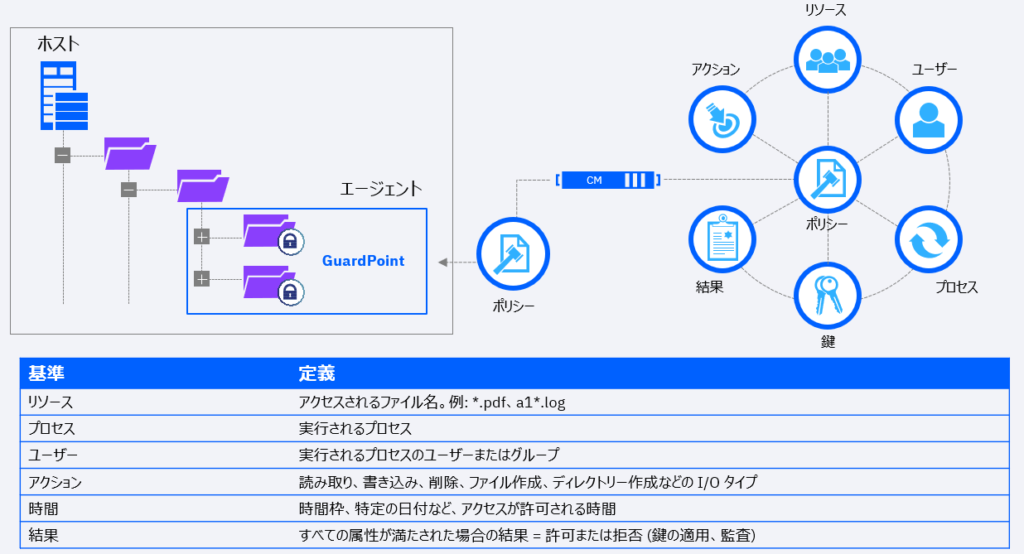

GuardPoint(暗号化対象ディレクトリ)に対して、各種条件でアクセス許可や暗号化を指定することも可能です。

ポリシーの定義とポリシー基準の特定

また、データを保護することで、マルウェアやランサムウェアが重要データを参照したり書き換えることを抑制できます。

アクセス制御も行うことが可能なため、近年問題視されている内部不正の対策にもなります。root権限を奪取してデータを暗号化するマルウェアにも対応ができるため、ランサムウェア対策にもなります。

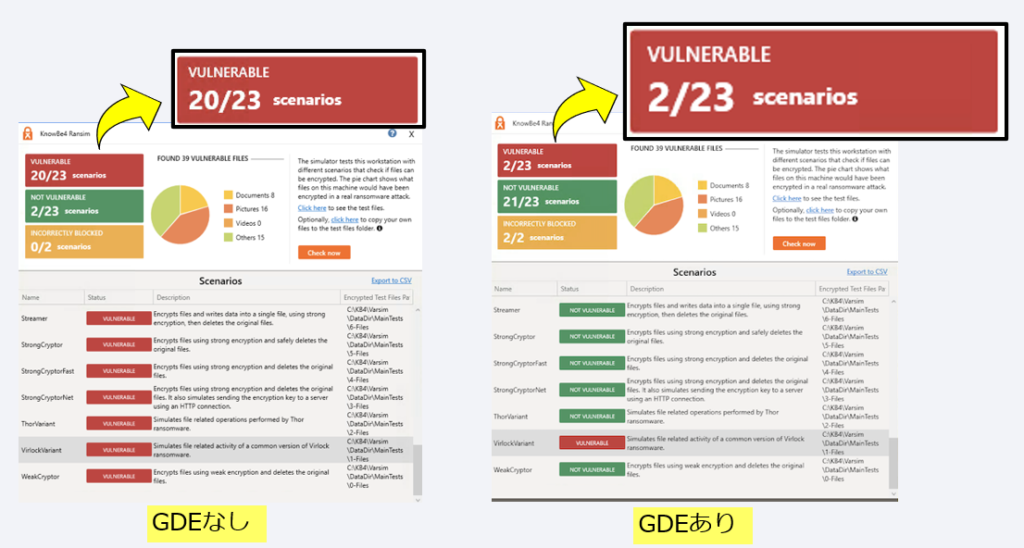

ランサムウェアの脆弱性チェックでは、GDE導入後、ランサムウェアを無効化できることが確認できています。ランサムウェアのシミュレーションツールでテストしたところ、20個中18個のランサムウェアを無効化を確認できました。

※Windows Server 2016 file and DB Encryption

管理者による重要データのアクセスをNotepad、Explorer のみに制限

今回は実際に製品をインストールし、暗号化、復号化、アクセス制御ができるのかについて見ていきたいと思います。

2.CMインストール

まず、CipherTrust Manager (CM)のインストールを行います。

CMとは、統合された Web ベースのインターフェースでGDEの様々な管理を行うことができます。

- 暗号鍵管理 – データ暗号鍵の生成、保管、および配布

- ポリシー管理 – ユーザー、アクション、データ、および実行可能ファイルに適用するセキュリティ・ポリシーの作成、保管、および配布

- 監査ログを一元管理

- 仮想アプライアンスとして使用可能

※今回はVMware上でCMを作成しています。

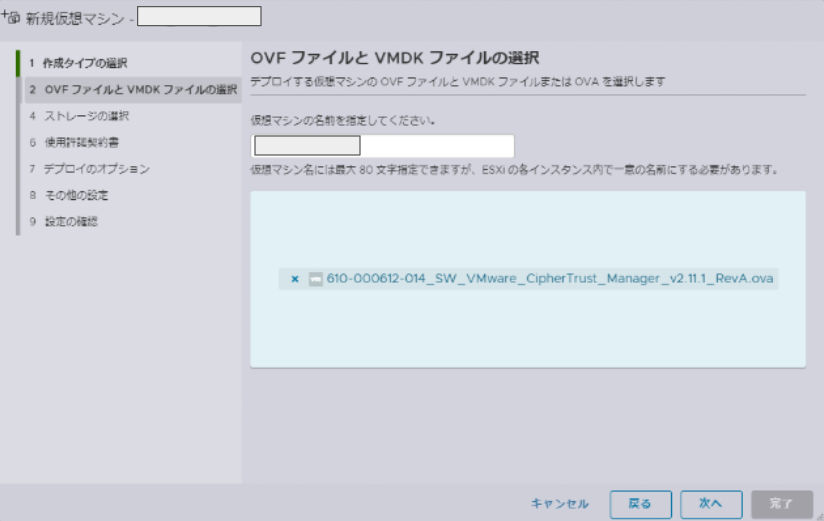

1.OVFファイルのアップロード

まず、OVFファイルをアップロードし、CMを作成します。

2.ネットワーク設定

コンソール等でユーザ:ksadmin でログインし、ネットワークの設定を行います。

nmcli conn modify eth0 ipv4.method manual ipv4.addresses <IPアドレス/サブネットマスク> ipv4.gateway <デフォルトゲートウェイ> ipv4.dns <DNS>nmcli general hostname <ホスト名>

これで、GUIにアクセスすることができます。

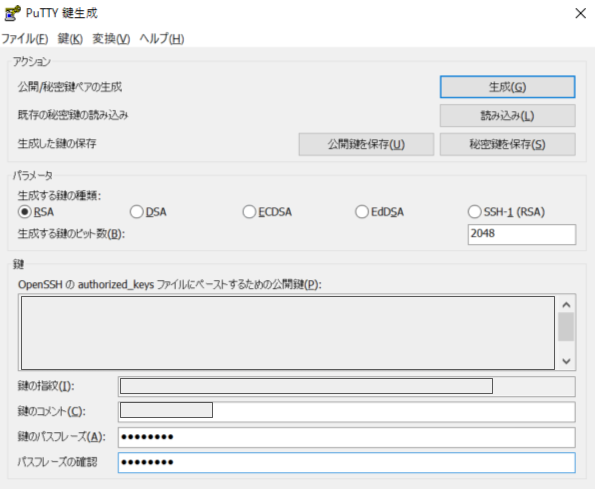

3.パブリックキーの設定

PuTTYgenを使って、sshパブリックキーを作成します。

公開鍵をコピーし、CMのGUIにペーストし、adminユーザにログインします。

ログイン出来たら成功です。

3.エージェントインストール

今回はWindowsにエージェントをインストールします。

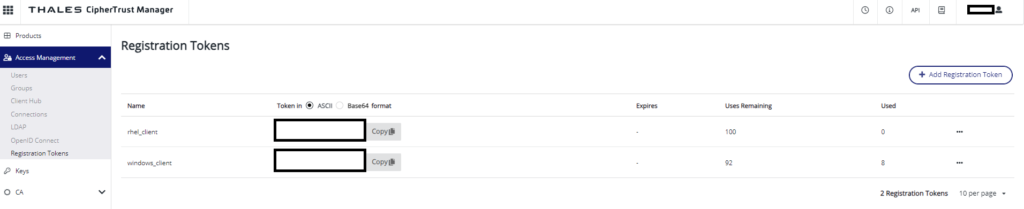

1.tokenの作成

CMでtokenを作成します。

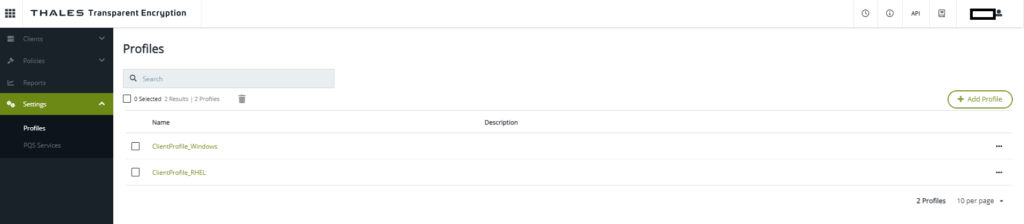

2.Profileの作成

CMでProfileを作成します。

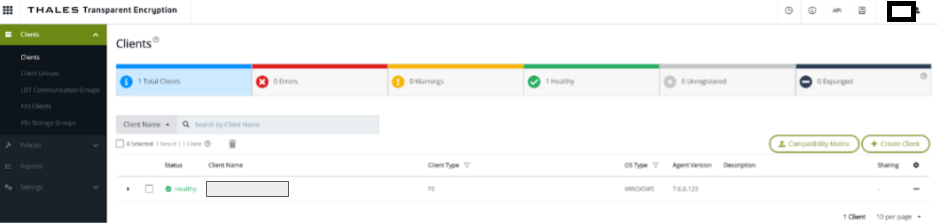

3.エージェントのインストール

インストールモジュールファイルを実行します。

CMからclientとして認識されれば成功です。

4.設定

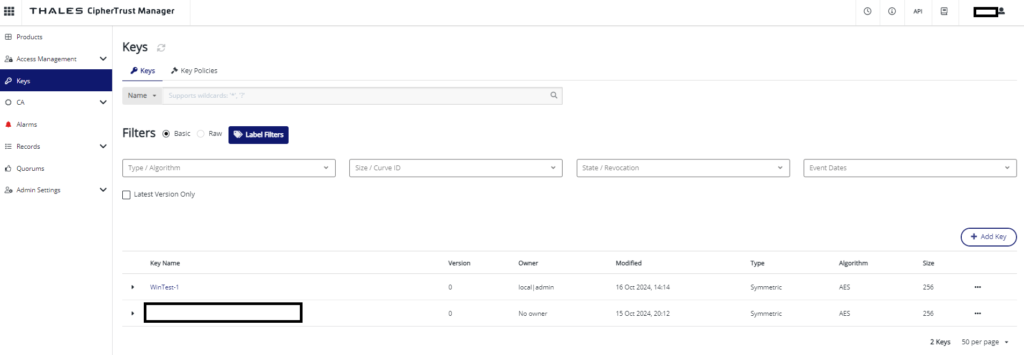

1.keyの作成。

CMで作成するポリシーで使用するkeyを作成します。

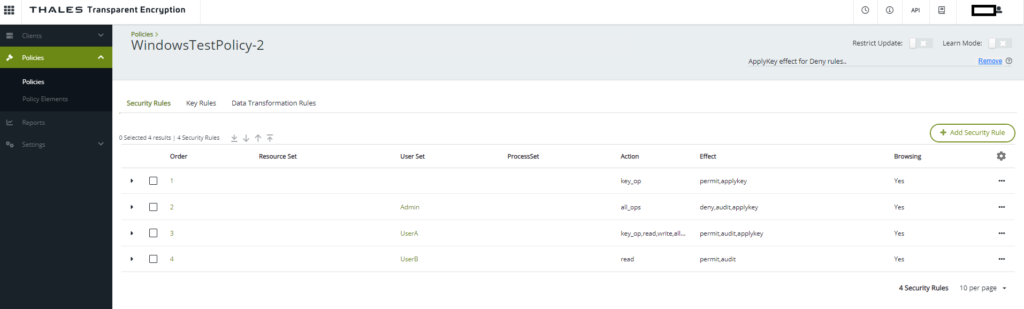

2.ポリシーの作成

CMでポリシーを作成します。

今回は、ユーザごとに

administrator:アクセス不可

userA:アクセスはできるが、暗号化

userB:問題なく閲覧可能

と設定します。

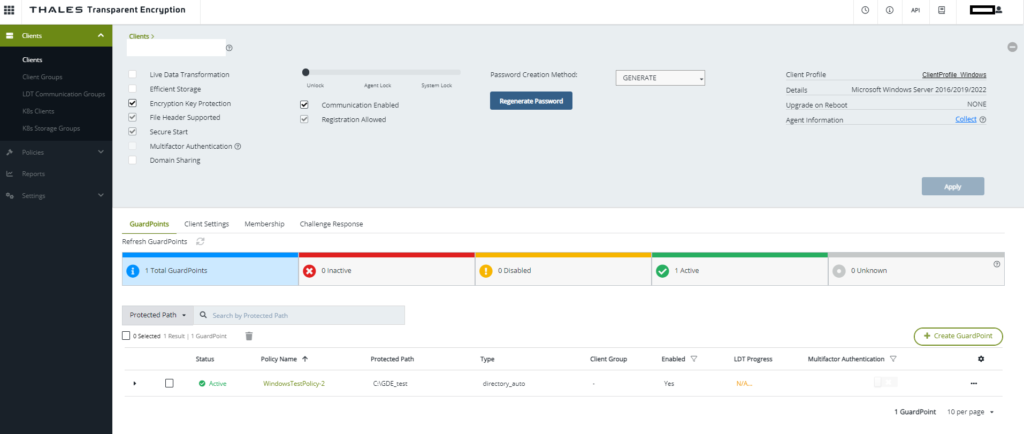

3.GuardPointの作成

データベース全体を暗号化することも可能ですが、今回はわかりやすく特定のディレクトリを暗号化します。そのため、GuardPointを作成します。

C:/GDE_testのディレクトリを暗号化するように設定しました。

これで、C:/GDE_testのアクセス制御、ファイルの暗号化ができました。

5.暗号化

暗号化が完了したため、実際にアクセスしたいと思います。

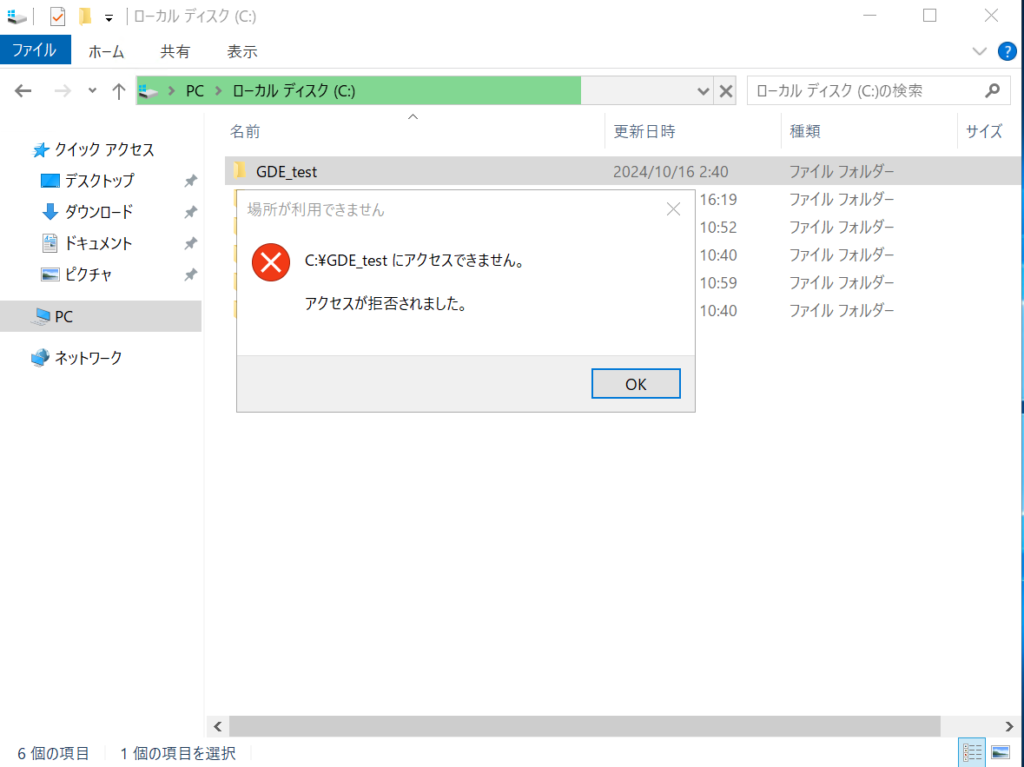

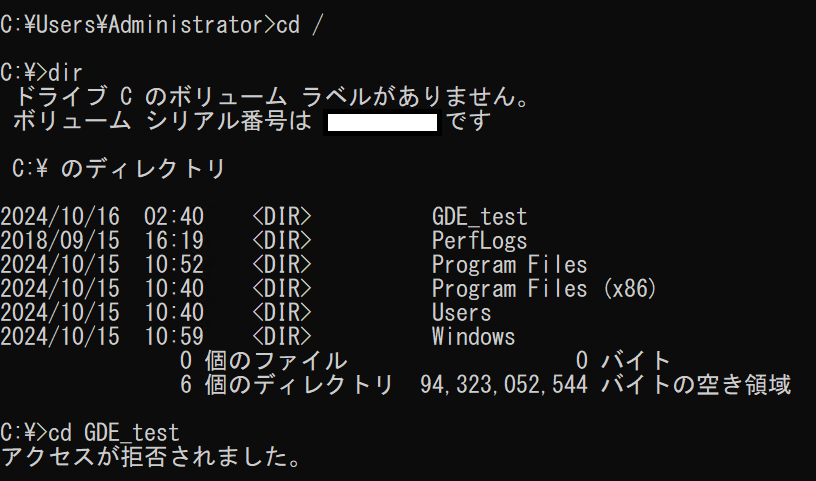

Administrator

そもそもアクセスすることができないようになっています。

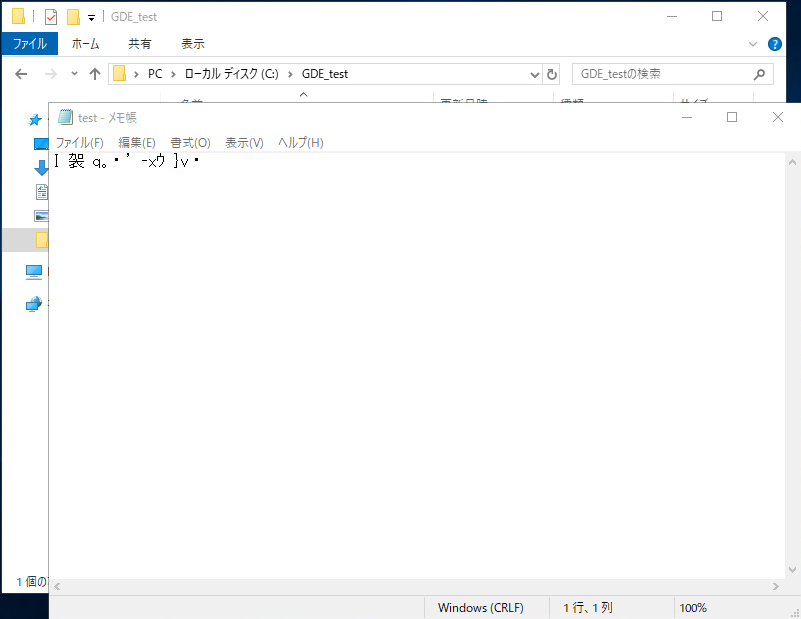

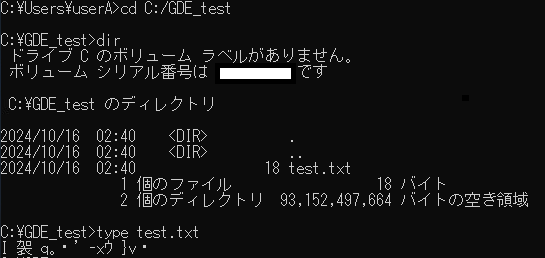

userA

アクセスはできますが、暗号化されており、中身の確認をすることができません。

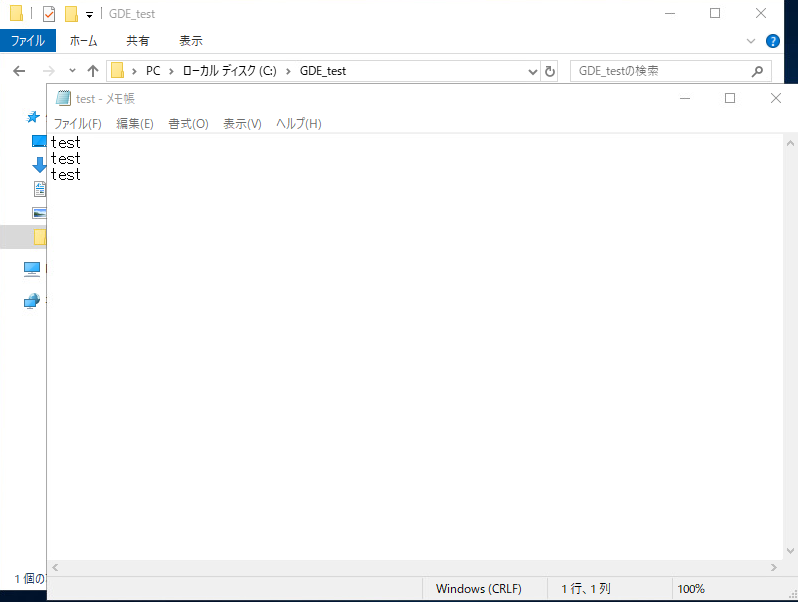

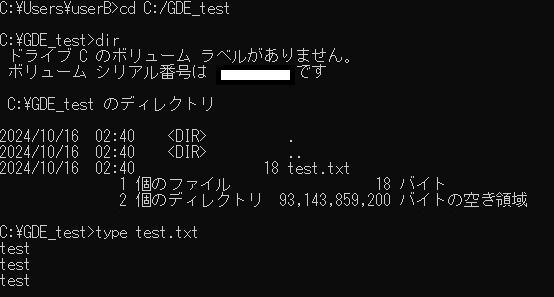

userB

GUI、CLIどちらからも確認することができました。

6.おわりに

今回は、GDEを使って、ファイルの暗号化を行いました。

暗号化ができることはもちろん、アクセス制御も可能なため、内部不正、マルウェア対策にも活用ができます。

GDEのその他の機能として、アプリケーション、コンテナ環境に対する暗号化機能、トークナイゼーション機能、鍵管理機も搭載されていますので、次回のブログでご紹介したいと思います。