Log4j の脆弱性対応について

投稿者:吉川

Log4jとは

Log4jとは最もポピュラーなJavaログサービスであり、様々な製品やサービスで利用されています。

今回見つかった脆弱性により、攻撃者は遠隔からこの脆弱性を悪用するデータを送信することでApache Log4jが動作するサーバーで任意のコードを実行する可能性があります。

早急な確認・対策が求められます。

必要な対策例

Log4jの検出

社内資産のどこにLog4jが隠れているのか、膨大な資産から手分けして探していては大変な時間と労力がかかりますし、調査もれのリスクも生じます。

そこで、ツールを用いた調査をお勧めします。

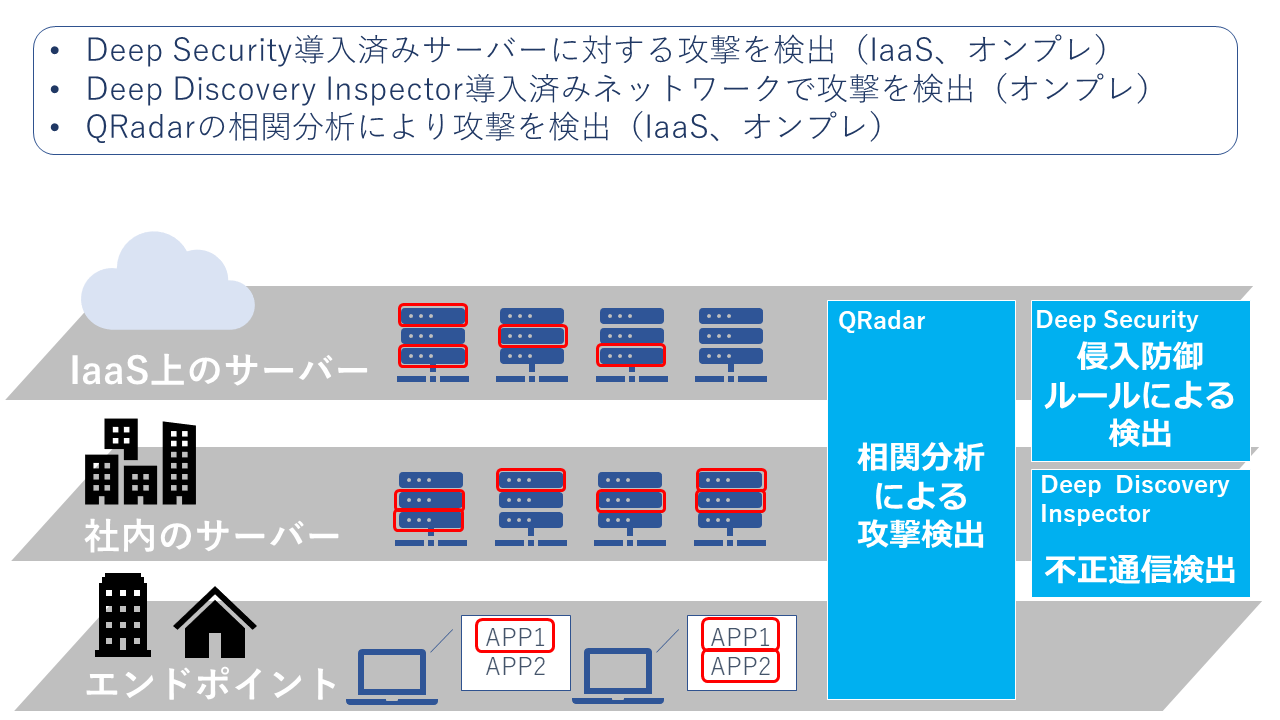

攻撃検知・緩和

Apache Log4jを利用している場合には、The Apache Software Foundationなどが提供する最新の情報を確認のうえ、バージョンアップや回避策の適用などの検討が推奨されています。

対策の適用と併せてLog4jの脆弱性を利用した攻撃を早期に検知・対応できるようにする事も推奨されます。

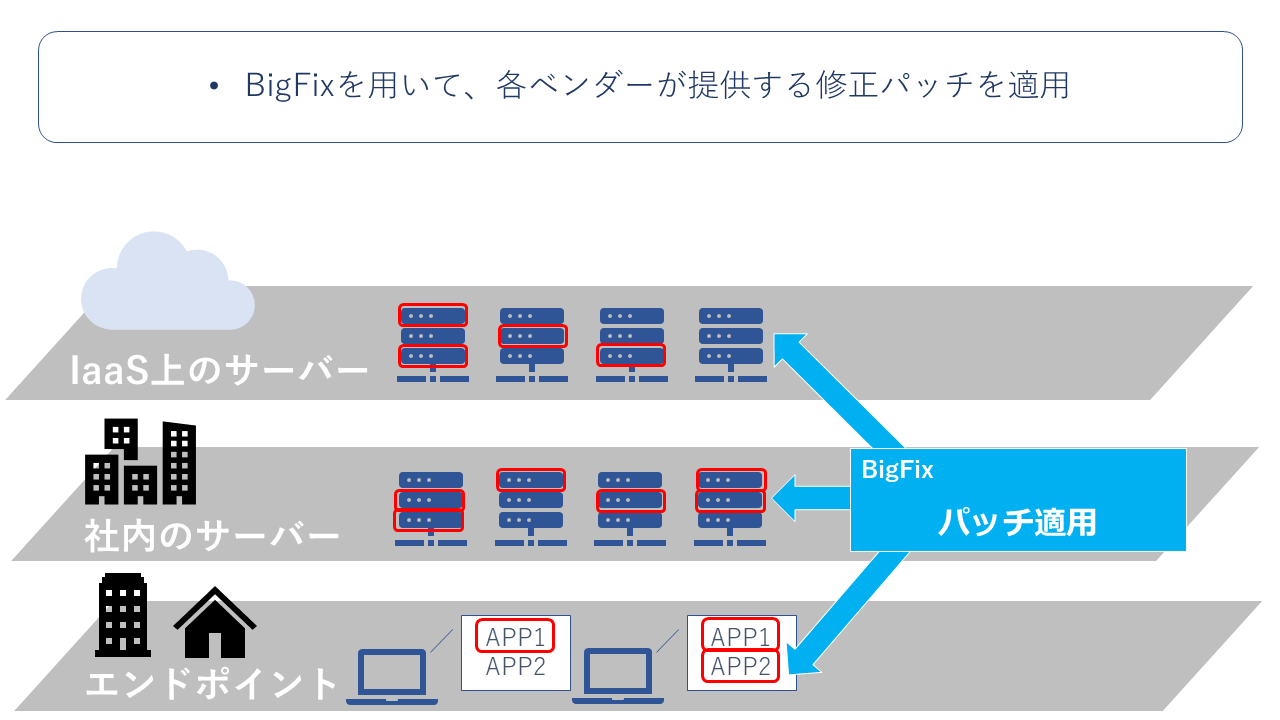

恒久対策:パッチ適用

パッチ適用対象が膨大な数になるうえ、パッチも複数回にわたって提供されるなど運用者の負担が高い事から、ツールを用いたパッチ適用をお勧めします。

弊社取扱い製品による対応

弊社が取り扱う製品を活用することで、Log4jの検出から攻撃検知・緩和、パッチ適用までの各プロセスにおいて、迅速かつ確実な対応が期待できます。

Log4jの検出

Bigfix

- BigFixが提供するツールを用いて、企業内のLog4jの所在を確認可能です。

攻撃検知・緩和

DeepSecurity

侵入防御 (DPI) ルールにより、Log4jの脆弱性を突く攻撃を検出。

- ルール : 1011242 – Apache Log4j Remote Code Execution Vulnerability (CVE-2021-44228)

- ルール : 1005177 – Restrict Java Bytecode File (Jar/Class) Download

- ルール : 1008610 – Block Object-Graph Navigation Language (OGNL) Expressions Initiation In Apache Struts HTTP Request

Deep Discovery Inspector

ネットワークフロー情報から、Log4jの脆弱性を突く攻撃を検出。

- Rule 4280:HTTP_POSSIBLE_USERAGENT_RCE_EXPLOIT_REQUEST

- Rule 4641:CVE-2021-44228 – OGNL EXPLOIT – HTTP(REQUEST)

- Rule 4642:POSSIBLE HTTP HEADER OGNL EXPRESSION EXPLOIT – HTTP(REQUEST)

- Rule 4643:POSSIBLE HTTP BODY OGNL EXPRESSION EXPLOIT – HTTP (REQUEST) – Variant 2

QRadar

- Log4jで書き込まれるアクセスログと、Proxy等のアクセスログによる相関分析により検出。

- 例:apacheサーバのアクセスログ + 外部LDAPへのアウトバウント通信 等

- ネットワークフローを収集・分析するQNIを用いてFlow情報を収集すれことで、Flowのペイロードを直接分析し、Log4jの脆弱性を突く攻撃を検出。

恒久対策:パッチ適用

BigFix

- 各ベンダーが提供するセキュリティパッチを、適用する事ができます。

まとめ

Log4jは利用している製品やサービスが多岐にわたるため影響範囲が広く、CVEスコアも高い事から、対応に追われているご担当者様も多いと思われます。

一方で影響範囲が狭いものの、同様のCVEスコアを有する脆弱性も日々発見されております。

これら脆弱性情報のチェックと自社資産における影響度調査や、緩和策や回避策の検討・実施などは、非常に大きな負担となります。

今回ご紹介した、「BigFix」「Deep Security」「Deep Discovery Inspector」「IBM Security QRadar SIEM」は弊社でも取り扱っております。

ご興味ご関心があれば、是非以下のサイトも確認してください。