CrowdStrike Falcon Next-Gen SIEMへのデータ取り込み

投稿者:セキュリティ担当 熊谷

弊社ではCrowdStrike Falconを取り扱っており、主にEDRソリューションとしてご提供しています。

CrowdStrike Falconのプラットフォームは、エージェント導入ホストの保護を行う、エンドポイントセキュリティのほか、クラウドセキュリティや次世代SIEMなど複数のモジュールによる体系を成し、幅広い領域のセキュリティを単一のエージェント、およびコンソールで管理できるものとなっております。

ここでは、今年(2024年)新たに提供されたFalcon Next-Gen SIEM機能の活用として、『サードパーティ製品のデータ取り込み』の手順をご紹介します。

これにより、Falconエージェントを導入していない、サードパーティソースからもアラートやログを取得し、Falconコンソール上で分析や管理が可能となります。

Falcon Next-Gen SIEM機能の活用イメージへつなげていただけたらと思います。

目次

1. Falcon Next-Gen SIEM について

Falcon Next-Gen SIEMでは、サードパーティシステムのデータも含め、CrowdStrike社のクラウド基盤へデータを収集し、脅威の検知、調査、対応を一つのプラットフォームへ統合します。この機能は、『CrowdStrike Falcon Insight』サブスクリプションに含まれており、通常、10GB/日のデータ取り込みまで可能です。(『Falcon Next-Gen SIEM 10GB』サブスクリプション)また、『CrowdStrike Falcon Next-Gen SIEM』サブスクリプションへの拡張で、10GB/日の制限を超えてのデータ取り込みが可能になります。サードパーティのデータ取り込みの方法についても、CrowdStrikeのデータコネクターがサポートしているデータソースであれば、Falconコンソール上でデータコネクターを作成し、データソース側の設定を行うのみで、取り込みが自動化されます。

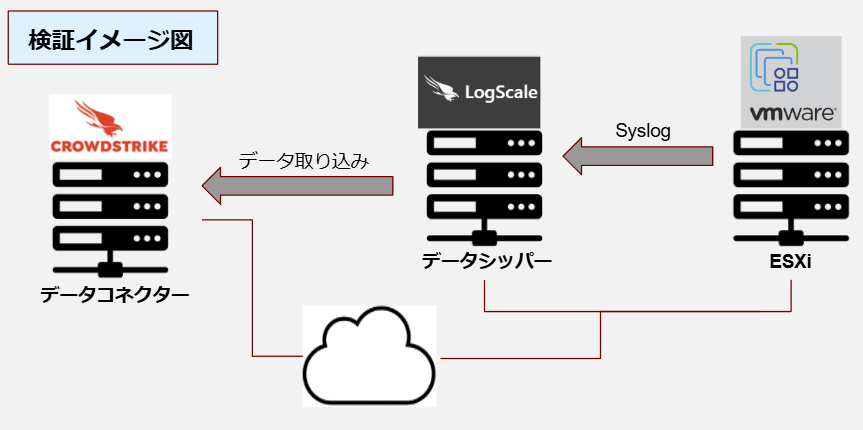

例としてVMware ESXiのログ取り込み手順をご紹介します。

・データコネクターの作成:Falconコンソール

・データシッパーの導入:コネクターへのデータ転送用ホスト(ローカル)

・データシッパーへのSyslog構成:ESXi(ローカル)

の3つの手順(:要素)でログの取り込みが完了します。

2. データコネクターの作成

ここでは、VMware ESXiのログに対応するコネクターを作成し、APIキーを取得します。

Falconコンソールの「Data sources(データソース)」画面から、対象のデータソースを探し選択します。

※「VMware」等で検索

コネクターの名前や説明を入力をし、保存します。

保存後、作成されたデーターコネクター画面右上の「APIキーの生成」を押します。

「APIキー」と「API URL」が表示されるので、それぞれコピーして控えます。

3. データシッパーの導入

データシッパーは、さまざまなデータソースからログデータを収集し、指定の宛先へ転送します。

HEC APIをサポートする任意のデータシッパーを使用できます。

ここでは、Falcon LogScale Collector(推奨)をセットアップし、Syslogで受信したデータをデータコネクターへ取り込ませます。

Falconコンソールの「Tool downloads(ツールのダウンロード)」画面より、LogScale Collectorを取得しインストールします。

インストール方法 : https://library.humio.com/falcon-logscale-collector/log-collector-install.html

インストールが完了したら、インストールフォルダにあるconfig.yamlを次のとおりに編集し保存します。

dataDirectory: C:\ProgramData\LogScale Collector\

sources:

syslog_port_514:

type: syslog

mode: udp

port: 514

sink: humio

sinks:

humio:

type: hec

proxy: none

token: APIキー

url: API URL「dataDirectory」はそれぞれ環境に合わせて編集します。

「APIキー」と「API URL」はデータコネクターの作成時に取得した値にします。

※「API URL」は末尾から「/services/collector」の部分を削除してください。また、514ポートが使用されていないこと、ファイアウォールでブロックされていないことを確認してください。

タスクマネージャーからHumioLogCollectorサービスを開始(再起動)します。

※Linuxの場合

config.yamlの「syslog_port_514:」は「syslog_udp_514:」表記となります。

また、HumioLogCollectorサービスを開始(再起動)を次のコマンドで実行します。

sudo systemctl start humio-log-collector4. データシッパーへのSyslog構成

ESXi側で設定を行い、自身のSyslogをデータシッパーへ転送します。

Syslog送信を許可するために、ファイアウォールのルールセットを有効にします。

esxcli network firewall ruleset set --ruleset-id=syslog --enabled=true

esxcli network firewall ruleset list | grep syslog

syslog trueSyslogのリモートログホストを設定し、設定を確認します。

※リモートログホスト「udp://192.168.x.x:514」はデータシッパーのIPとポートに合わせてください。

esxcli system syslog config set --loghost=udp://192.168.x.x:514

esxcli system syslog config get | grep Remote

Remote Host: udp://192.168.x.x:514

Remote Host Connect Retry Delay: 180

Remote Host Maximum Message Length: 1024新しい構成をロードします。

esxcli system syslog reload5. データ取り込みの確認

タイムスタンプやイベント検索にて、データ取り込みが成功したことを確認します。

Falconコンソール「My connectors(マイコネクター)」画面にて、対象コネクターの「Last ingested (UTC)(前回の取り込み)」列にタイムスタンプが存在することを確認します。

また、イベント検索からサードパーティソースの対象イベントを検索することで、

そのログの内容から、ESXiのSyslogを取り込めていることを直接確認することができます。

以上が、今回のログ取り込みとその確認方法となります。

6. おわりに

データ取り込みのセットアップ後は、検知(ルール)や対応に焦点が当たります。

サポートされるログソースでは、統合されたサードパーティ製品に基づいて、検知とインシデントを自動的に生成でき、相関ルールのテンプレートやカスタム機能も提供されます。

また、必要に応じてFalcon Fusion SOAR(自動化ワークフロー)を利用した、検知後の対応へ紐づけることもできます。

こうした機能を活用することで、より包括的なデータ収集と高度な脅威インテリジェンスによる検知・対応が、単一コンソールで管理出来るようになります。

なお、弊社ではCrowdStrike Falconを導入したホストのアラート対応支援や、製品サービスの運用支援サービスも提供しています。