新入社員がZTNAを理解したい!VPNとの違いも調べてみた!~新入社員のセキュリティ備忘録 #02~

投稿者:セキュリティ&ネットワーク事業本部 セキュリティ担当 井上

はじめに

こんにちは!1年目社員の井上です。

本ブログは、私が学習した情報セキュリティについてのあれこれを、備忘録として残していくシリーズ「新入社員のセキュリティ備忘録」第2弾になります。今回も、学習した内容を新入社員目線でまとめていきます。

ところで、前回の備忘録#01では、話題の「SASE」について、私なりに要素を分解しながら整理してみましたが、いかがでしたでしょうか?「SASEって名前だけ聞いたことあるけど中身はよく分からない…」という方に、少しでもイメージを掴んでもらえていたらうれしいです。

まだ読んでいない方は、今回の記事とあわせてチェックしてみてください!↓↓↓

【新入社員が話題のSASEについて調べてみた!~新入社員のセキュリティ備忘録 #01~】

URL:https://www.niandc.co.jp/tech/20251128_67248/

さて、#02となる今回は「ZTNA(Zero Trust Network Access)」がテーマです。

SASEの構成要素としてもよく登場するキーワードですが、「ゼロトラストって結局どういうこと?」「VPNと何が違うの?」と感じている方も多いのではないでしょうか。

この記事では、ZTNAの基本的な考え方や特徴に触れつつ、従来から使われている「VPN」との違いについてもまとめていきます。

今回もどうぞよろしくお願いします!

目次

4.おわりに

1. そもそもゼロトラストって何のこと?

テレワークが一般的になった今も、多くの企業ではリモートアクセスの手段として長年使い慣れたVPNが使われています。しかし、利用者の急増やクラウド活用の拡大により、VPNゲートウェイの性能限界・運用負荷・脆弱性を突いた攻撃といった課題が顕在化してきました。

こうした背景から、VPNに代わる新たなリモートアクセス手段として注目されているのが「ZTNA(Zero Trust Network Access:ゼロトラストネットワークアクセス)」です。

はじめに、ZTNAの説明に入る前に「ゼロトラスト」について考えていきたいと思います。そもそもゼロトラストとはいったいどういう考え方なんでしょうか?

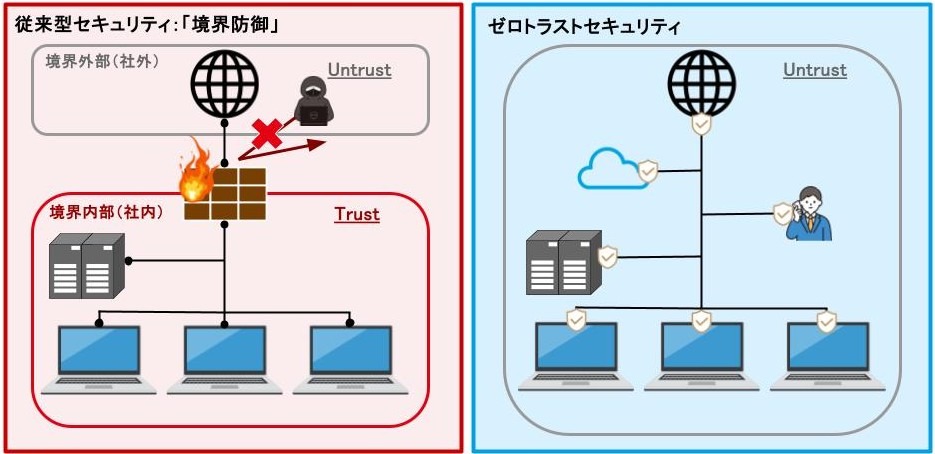

従来のネットワークセキュリティは、「社内=安全」「社外=危険」という前提で、ファイアウォールなどの「境界防御」によって守る考え方が主流でした。しかし、クラウドサービスやSaaS、リモートワークの普及により、「社内」と「社外」の境界は曖昧になっています。

この状況で生まれた考え方が「ゼロトラスト」です。そしてゼロトラストの基本原則は、「ネットワークの内外を問わず、何も信頼せず、常に検証する」というものです。

具体的には、ユーザーやデバイスの所在(社内/社外)に関係なく、

- アクセスのたびにユーザーや端末を確認する

- 権限に応じて、必要最小限のアクセスのみ許可する

- 通信や状況を継続的に監視・検証する

といった考え方でセキュリティを組み立てます。

つまり、「社内=安全」「社外=危険」という従来の前提を捨て去り、「すべてを信頼しない(=Zero Trust)」を念頭に置いたセキュリティモデルということです。

従来の境界防御と比較して、ゼロトラストには以下のようなメリットがあります。

- 毎回ユーザーや端末を確認してアクセスを許可するため、クラウド利用の時代に即している。

- 最小の権限と細かいセグメントを設定するため、攻撃の横移動の抑制につながる。

- 通信状況の監視を通してログを蓄積するため、侵害発生時に原因や影響範囲の特定をしやすい。

…つまり、ゼロトラストを一言で表すと、

「社内外を問わず“何も信頼しない”ことを前提に、毎回ユーザーと端末・権限を検証して最小限のアクセスだけを許可するセキュリティモデル」

ということになりますね!

2. ZTNAの機能とメリットをざっくり解説

それでは、ZTNAの説明に入っていきます。

「ZTNA(ゼロトラストネットワークアクセス)」はその名の通り「ゼロトラストの考え方に基づくリモートアクセスモデル」のことです。

テレワークの増加やクラウド利用の増加を背景に、アプリケーションやデータレベルでユーザーのアクセスを制御するこの仕組みは、VPNに代わるリモートアクセスとして注目されています。

ここからは、ZTNAの具体的な機能・考え方を見ていきましょう。

米国の大手サイバーセキュリティ企業である Palo Alto Networks は、ZTNAの原則を整理したものとして「ZTNA 2.0」という概念を提唱しています。これは、同社が従来から示していた「ZTNA 1.0」と比べて、より強固で実践的なゼロトラストを実現するための考え方です。

以下の表では、この ZTNA 2.0 をベースに、ZTNA の代表的な機能・要件を整理して紹介します。

| No | 項目 | 機能詳細 |

| 1 | 最小権限アクセス | ・ネットワークではなく、特定アプリ単位でアクセス権を付与する。 ・業務に必要な最小限の機能・リソースのみにアクセスを許可する。 ・横移動を防ぐため、広いネットワークへのアクセスを避ける。 |

| 2 | 継続的な信頼性検証 | ・セッション中もユーザーやデバイスの状態を継続的に評価する。 ・行動や状況の変化に応じて、アクセス権や信頼レベルを動的に見直す。 ・リスク上昇時には制限強化や再認証などを自動的に行う。 |

| 3 | 継続的な セキュリティ検査 |

・アクセス許可後の通信も含め、すべてのトラフィックを継続的に検査する。 ・さまざまな脅威を「認証済みトラフィック」からも検出する。 ・アプリケーション内の操作も監視し、不正・異常な振る舞いを防ぐ。 |

| 4 | 全データの保護 | ・オンプレやクラウドによらず、一貫した保護を行う。 ・DLP 等を用いて、機密情報の持ち出しや誤共有を防止する。 ・ポリシーに基づき、誰がどのデータにアクセスできるかを制御する。 |

| 5 | 全アプリの保護 | ・SaaS、社内アプリ、インターネット向けアプリ等、あらゆるアプリを同じ仕組みで保護する。 ・アプリを問わず、同じポリシーとユーザー体験(同一クライアント/ポータル)を提供する。 ・分断された仕組みを統合し、運用と可視性を一本化する。 |

すなわち、ZTNAを実装することによって受けることができるメリットをまとめると…

- VPNよりも細かい「最小権限アクセス」による強固なセキュリティ

- 場所を問わないシンプルなユーザー体験(テレワーク・ハイブリッドワークに最適化)

- アプリやアクセス制御の統合による運用負荷・リスク・コストの低減

ということになりますね!

以上が、ZTNA の機能と、導入することで得られる主なメリットです。

では、私たちがこれまで当たり前のように使ってきた VPNと比べると、具体的にどこが違うのでしょうか。

次章では、両者の仕組みや考え方の違いをもう少し踏み込んで見ていきましょう。

3. ZTNAとVPNは何が違うの?

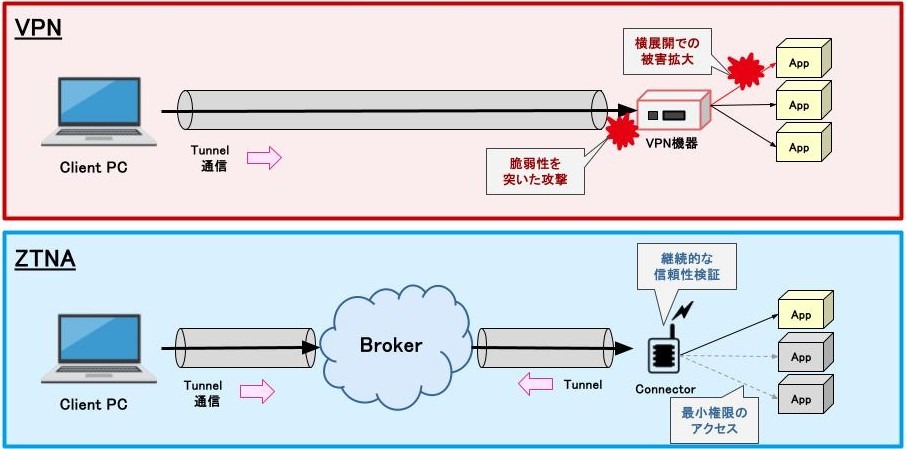

VPN(Virtual Private Network)は、インターネット上に「社内ネットワークまでまっすぐつながる専用通路(トンネル)」を作る仕組みです。PCと社内のVPN機器の間に暗号化されたトンネルを張り、そのトンネルを経由して社内ネットワークやアプリケーションに接続します。

このとき、社内側のVPN機器はインターネットからアクセスしてもらうためにグローバルIPアドレスを持ち、外部から常に見える状態になります。もしこのVPN機器や背後のサーバに脆弱性があると、インターネット上の攻撃者から直接狙われやすくなります。

また、多くのVPNは「一度認証したら、その接続中は基本的に信頼し続ける」という考え方です。最初にIDとパスワードなどによってログインすると、そのPCは社内LANに入った扱いになり、社内ネットワーク上の多くのサーバに到達できるようになります。このため、正規アカウントの不正利用などによって、そこから社内ネットワーク内へ横展開され、他のサーバやシステムまで被害が広がりやすい、というリスクがあったりもします。

…一方でZTNAは、前項で確認した通り、ユーザーとデバイスを毎回チェックし、そのときの端末やユーザーなど、さまざまな条件を踏まえて判断したうえで、特定のアプリケーションにのみ最小限のアクセス権を与える仕組みでしたね。

VPNが「社内ネットワークまでのトンネルを1本張る」のに対して、ZTNAは「ユーザーごと・アプリごとの細いトンネルを必要な分だけ張る」イメージに近く、ネットワーク全体を見せることはありません。また、ZTNAではアクセス中もユーザーや端末の状態を継続的に確認し、条件が変わればアクセスを絞ったり止めたりできます。VPNのように「一度認証したら、その接続中は基本的に信頼し続ける」という前提ではないため、侵入後の横展開も起こりにくくなります。

さらに、ZTNAではアプリ側をインターネットから直接公開する必要がなく、ZTNAのBroker(仲介者)/コネクタ経由でのみアクセスさせる構成が一般的です。これにより、グローバルIPのような攻撃表面を減らし、外部からはアプリの存在自体を見えにくくできます。

情報セキュリティの観点のみでいえば、両者の比較としては以下の表のようになりますね。

| 観点 | VPN | ZTNA |

|---|---|---|

| 攻撃表面 | グローバルIPを持ち、攻撃対象になりやすい | アプリはBroker/コネクタの裏側に隠し、外部から直接見えない |

| アクセス範囲 | 一度認証すると社内ネットワーク全体に近い範囲へアクセスが可能 | アプリ単位で最小限のアクセスのみ許可 |

| 横展開 | 侵入されると同じネットワーク内に攻撃が広がりやすい | 到達できるのは許可された一部アプリだけ |

VPNよりもZTNAのほうが高い信頼性やセキュリティを担保できるということが分かりました。これなら、ZTNAがVPNに代わる新たなリモートアクセス手段として注目されているということも頷けますね!

以上が、基本的なZTNAとVPNの違いになります。

4. おわりに

新入社員のセキュリティ備忘録、第2回「ZTNA」編はいかがでしたでしょうか。

今回は、まずゼロトラストという考え方を出発点に、そこから生まれたリモートアクセスモデルとしてのZTNAの仕組みや特徴、さらにVPNと何が違うのかを整理してみました。少しでもイメージ整理の手がかりになっていればうれしいです。

また、ゼロトラストやZTNAに興味を持たれた方は、以下のリンクからお気軽にお問い合わせください。

次回も、新入社員目線が現場で役立ちそうなセキュリティの考え方やキーワードを取り上げていく予定です。

引き続き、「新入社員のセキュリティ備忘録」シリーズをよろしくお願いします!

ここまで読んでいただきありがとうございました!