新入社員がCASBを調べてみた!シャドーITってそんなに危ないの?~新入社員のセキュリティ備忘録 #03~

投稿者:セキュリティ&ネットワーク事業本部 セキュリティ担当 井上

こんにちは!1年目社員の井上です。

本ブログは、私が学習した情報セキュリティについてのあれこれを備忘録として残していくシリーズ「新入社員のセキュリティ備忘録」第3弾になります。今回も、学習した内容を新入社員目線でまとめていきます。

これまでの備忘録では、#01で話題の「SASE」について全体像を整理し、#02ではその構成要素の1つである「ZTNA(Zero Trust Network Access)」を、従来のVPNと比較しながら見てきました。

↓↓↓ まだ#01、#02を読んでいない方は、今回の記事とあわせてチェックしてみてください! ↓↓↓

【新入社員が話題のSASEについて調べてみた!~新入社員のセキュリティ備忘録 #01~】

URL:https://www.niandc.co.jp/tech/20251128_67248/

【新入社員がZTNAを理解したい!VPNとの違いも調べてみた!~新入社員のセキュリティ備忘録 #02~】

URL:https://www.niandc.co.jp/tech/20251219_68108/

さて、#03となる今回は「CASB(Cloud Access Security Broker)」がテーマです。

最近は、業務でクラウドサービスを使うのが当たり前になってきましたが、「便利だから」とつい個人のクラウドストレージやフリーメールを使ってしまった経験がある方もいらっしゃるのではないでしょうか。こうした、会社が正式に許可していないITサービスを勝手に使ってしまうことは「シャドーIT」と呼ばれ、情報漏えいなどの大きなリスクにつながります。

この記事では、まず身近な「シャドーIT」の例からスタートし、その対策として登場する「CASB」とは何なのか、SASEの中でどんな役割を担っているのかを、新入社員なりの目線で整理していきます。

今回もどうぞよろしくお願いします!

目次

3.おわりに

1.シャドーITって?身近な例から考えてみた

テレワークやクラウドサービスの利用が当たり前になってきた今、

「会社が用意したツールより、普段から使い慣れているサービスのほうが正直使いやすいのに…」

と感じることはないでしょうか。

たとえばこんな場面です。

- 社内のファイルサーバーでなく、つい個人のクラウドストレージ(例:個人のGoogle DriveやDropbox)に資料をアップして共有してしまう

- 社内で許可されているチャットツールだと、社外のパートナーとすぐにつながれないので、こっそり個人のLINEや別のチャットサービスでやり取りしてしまう

- 社内のメールよりフリーメールのほうが添付・閲覧しやすくて、業務資料を普段使いのメールで送ってしまう

…これらは、「仕事を早く進めたい」「慣れたツールを使ったほうが効率的」と思ってやってしまいがちな行動ですが、このような「会社の管理外で使われるITサービス」は、まとめて「シャドーIT(Shadow IT)」と呼ばれています。

すなわち、

”会社として「把握も管理もしていない」ITサービスや端末が業務に使われてしまっている状態”

がシャドーITです。

ここで重要なのは、「便利だから」「効率が良いから」という行動でも、結果としては大きなリスクになり得る、という点です。

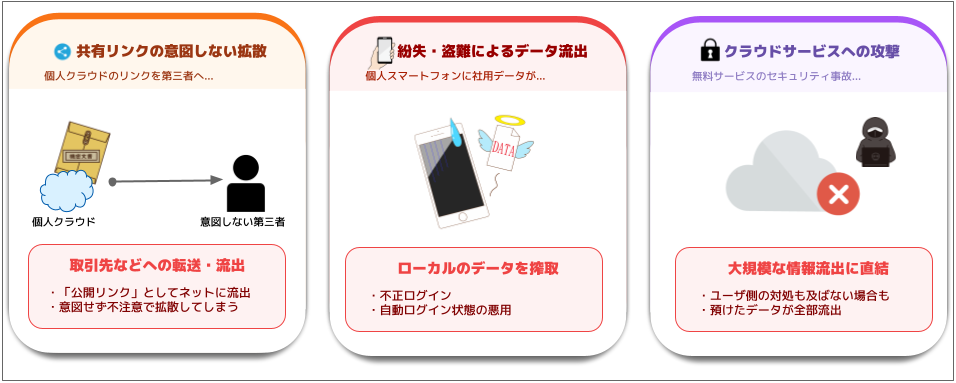

たとえば以下のようなリスクがあったりします。

- 個人クラウドにアップしたファイルの共有リンクが、意図せず第三者に転送されてしまう

- 個人のスマホが紛失・盗難にあい、その中に業務データや社内とのチャット履歴が残っている

- 無料のクラウドサービスがサイバー攻撃を受け、預けていたデータが流出してしまう

このようなシナリオは、実際のインシデント事例としてもたびたび報道されていますよね!

SASE / CASBを提唱した企業であるGartner社も、シャドーITについては以前から継続的に警鐘を鳴らしており、「企業のクラウド利用のうち、IT部門が把握しているのは一部にすぎない」といった趣旨の指摘を行ってきました。

表に出ているクラウドサービスの契約数より、実際に従業員が利用しているクラウドサービスの数のほうがはるかに多い、というギャップがあるわけです。

まとめると、シャドーITとその課題は、

“どんなクラウドサービスが、どこで、どのように使われているのか”、

そして

”会社が把握していないクラウド利用をどう見つけ、どうコントロールするのか”

というものだと言えますね。

「こっちのほうが便利だから…」と、会社が許可していないシャドーITを利用してしまうと、思いもよらないセキュリティインシデントにつながりかねないということが分かりますね…!

そして、この「シャドーIT」を可視化し、安全にクラウドサービスを使うための仕組みとして注目されているのが、次の章で紹介する「CASB(Cloud Access Security Broker)」です。

2.CASBとは?できることと効果をざっくり解説!

CASB(Cloud Access Security Broker)とは、直訳すると、「クラウドアクセスのセキュリティ仲介者」という意味です。しばしば「CASB(キャスビー)」と呼ばれています。なんだか、テレビの裏側にささっているカードみたいな名前ですね。

(…余談ですが、あのカード(B-CAS)ですが、受信した衛星通信を復号するための”鍵”が入っています。身近なところにあるセキュリティを見つけるのも楽しいですね!)

それではもう少しCASBを掘り下げてみていきましょう。

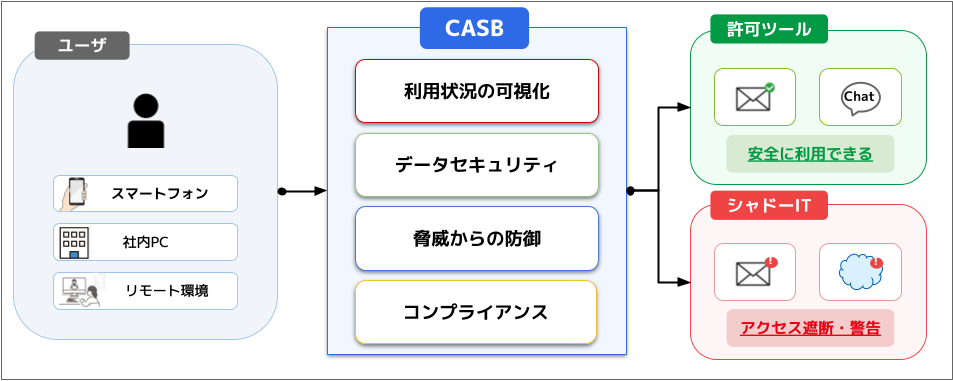

Gartner社は、CASBを「クラウドサービス利用者とクラウドサービスプロバイダの間に位置し、組織のセキュリティポリシーを実施するための製品・サービス」と定義しています。

簡単に説明すると、

「会社とクラウドサービスのあいだに入って、誰がどのクラウドをどう使っているかを“可視化”しつつ、会社のルールに合わせて守り方を自動で適用する”仲介役”」

のようなイメージです。

またGartnerは、CASBの代表的な機能を次の4つで整理しています。

(1) 利用状況の可視化(Visibility)

(2) データセキュリティ(Data Security)

(3) 脅威からの防御(Threat Protection)

(4) コンプライアンス(Compliance)

以下では、それぞれを詳しく説明していきます!

***

(1) 利用状況の可視化

一つ目は、「そもそも何がどれだけ使われているのかを知る」ことです。

社内のPCやスマホから、クラウドストレージやチャットツールといったクラウドサービスにどのくらいアクセスされているのかを、CASBがログなどを通じて集約し、「社内で実際に使われているクラウドの一覧」として可視化します。

その際に重要なのが、会社が公式に認めているサービスだけでなく、申請なしに使われているサービス、いわゆるシャドーITも一緒に洗い出せる点です。

第1章でも触れたように、IT部門が把握しているクラウドは、現場で実際に使われているサービスの一部に過ぎないと指摘されています。CASBの可視化機能は、この“見えていない部分”を含めて全体像を明らかにするための第一歩と言えます。

(2) データセキュリティ

2つ目は、「クラウド上に置かれたデータそのものをどう守るか」です。

クラウドサービスは、ファイル共有や共同編集が簡単に行える一方で、共有設定を誤って誰でもアクセスできる状態にしてしまったり、個人情報や機密情報を許可されていないサービスにアップロードしてしまったりと、ヒューマンエラーが起こりやすい環境でもあります。

CASBは、こうしたリスクを減らすために、クラウド上で扱われるデータの中身や共有方法を監視し、必要に応じて制限をかけます。たとえば、データ転送前に暗号化や情報マスキングを徹底したり、DLP(Data Loss Prevention)機能と連携してクレジットカード番号やマイナンバーのようなパターンが含まれるファイルがアップロードされそうになった場合に処理を止めたりすることによって、情報漏えいのリスクを最小限に抑えます。

(3) 脅威からの防御

3つ目は、「クラウドサービスを狙う攻撃から守ること」です。

クラウドはインターネット経由でどこからでもアクセスできるため、フィッシングによってID・パスワードが盗まれたり、その盗まれたアカウントを使って大量のデータを持ち出されたり、悪意あるアプリ連携を通じてデータを抜き取られたりといった攻撃が現実的なリスクになっています。

CASBは、クラウドサービス内でマルウェアが動作していないか、不正な通信が行われていないかを検知します。問題が見つかった場合には、その通信やアカウントを自動的に制限・隔離し、必要に応じて復旧処理を行うことでリスクを最小限に抑えます。

(4) コンプライアンス

4つ目は、「法令や社内規程に沿った形でクラウドを使えているかを担保すること」です。

クラウドサービスの利用には、個人情報保護法や各国のデータ保護規制、社内ポリシーなど、さまざまなルールが絡みます。

CASBは、クラウドサービスごとに、HIPAA、PCI DSSといった業界標準のセキュリティルールに準拠しているかをチェックし、「この条件なら利用してよい」「この条件では利用を禁止する」といったポリシーを適用します。

同時に、決めたルールを現場のクラウド利用に自動的に反映させる役割も担っています。これによって、「ポリシー文書はあるけれど、現場で守られているか分からない」という状態から一歩進めて、実際の利用状況まで含めてコンプライアンスを担保できるようになります。

***

以上が、CASBの大きな4つの機能になります。

利用者側からすると、「つい危ない使い方をしそうになったときに、画面の向こうでそっとブレーキを踏んでくれる存在」に近いと思います。

最後に、CASBについてまとめると、

「クラウドの使われ方を全部見える化しつつ、データの扱いと攻撃対策、そしてルール順守を裏側で支えてくれる仕組み」

と言うことができますね!

3.おわりに

今回の備忘録#03では、「シャドーITってそもそも何?」という疑問から始まり、CASBというキーワードまで見てきました。

正直、私自身もこれまで「クラウド=便利」「VPN=なんとなく必要そう」くらいのイメージしか持っていませんでしたが、#01のSASE、#02のZTNA、そして今回のCASBを調べていく中で、「便利さの裏側で、けっこう頑張って守ってくれている仕組みがあるんだな…」と少しずつ理解しています。

次回以降では、フィッシングやアカウント乗っ取り、シャドーIT経由の情報漏えいなど、具体的な攻撃シナリオをいくつか取り上げて、「こういう場面でSASE/ZTNA/CASBが効いてくるのかも?」という視点で整理してみたいなと考えています。

引き続き、新入社員目線で学習内容をアウトプットしていきますので、次回もお付き合いいただければうれしいです!

また、CASB、SASEに興味を持たれた方は、以下のリンクからお気軽にお問い合わせください。

ここまで読んでいただきありがとうございました!