EMOTETが再急増中・EmoCheck紹介

投稿者:山本 仁一

はじめに

2019年末日本語化によるキャンペーンで被害報告が続出したEMOTET。2021年初頭、映画さながらの国際的協力により対策がなされ、収束したかに見えましたが、また昨年末から攻撃を再開しているようです。

EMOTETとは

EMOTETは、主にメールを媒体として感染・拡大するマルウェアとして知られています。もう一つの特徴として追加のモジュール(機能)をダウンロードすることで様々な活動を行います。主に別のマルウェアを配布する目的で使われていることが多く、TRICKBOTやUrsnifなどをダウンロードおよび感染させることがあります。

2019年 大流行したEMOTET

EMOTETの被害は、2019年初旬頃まではほそぼそと被害報告はあるもののそれほど目立った動きはありませんでしたが、2019年10月ごろ突如日本語メールによる攻撃キャンペーンが発生し、被害が急増しました。

2019年12月になると、さまざまな企業でEMOTETによる被害報道が発表されるようになり、当時の混乱をうかがい知ることができます。

2021年 国際協力によりテイクダウン

世界中で猛威を奮っていたEMOTETですが、EUROPOL(欧州刑事警察機構)、EUROJUST(欧州司法機構)の調整により、イギリス、ドイツ、フランスなど8か国の司法機関が連携し「Operation LadyBird」と呼ばれる共同作戦で、EMOTETのインフラをテイクダウンし被害は沈静化しました。

ところが2021年末頃からまた各地のリサーチャーから報告が上がりだし、日本でも今月の報告件数はピーク時に匹敵する勢いだそうです。

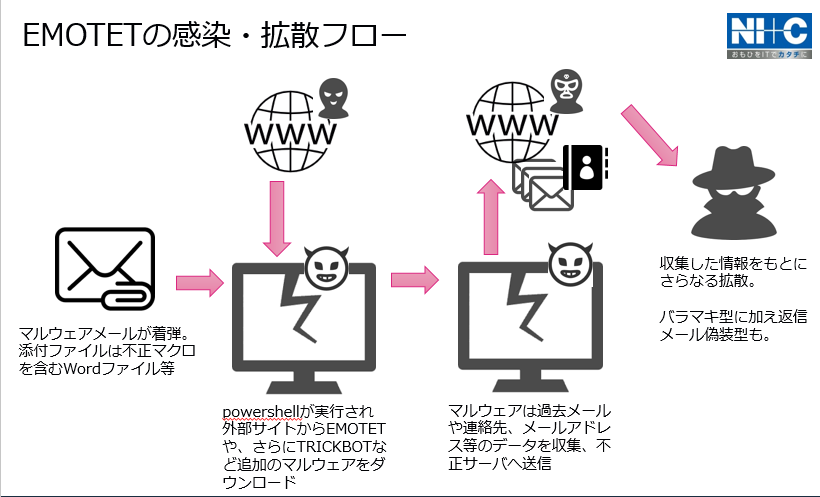

EMOTETの感染・拡散フローの例

EMOTETが感染し拡大する動きの例をご紹介します。

最初に、マルウェアメールが着弾します。主にWordファイルやExcelファイルなどが添付されたメールが送信されてきます。

メールに添付されたファイルを開くと、ファイルに仕込まれた不正マクロが実行されます。このマクロは、悪意ある外部サイトからEMOTETをダウンロードしPCに感染させます。

PCに感染したEMOTETは、PC上のメールプログラムから過去メールや連絡先、メールアドレスなどのデータを収集、不正サーバーへどんどん送信していきます。

EMOTET攻撃で利用されるメールアドレス、メール文章などは、このように不正に搾取された本物が再利用されるため、通常のバラマキメールのような違和感のあるメールアドレスやメール文章ではなく、気付きづらいものとなります。

さらに、返信型メールが利用されるなど明らかに標的型攻撃になるものもあるようです。「Re:XXXXXX」となっているメールがマルウェアによるものかどうかを、一般のユーザーが怪しむことはかなり難しいとおもいます。

余談ですが、「LadyBird」とはテントウムシのこと。なぜテントウムシ作戦なのか…話題が変わるのでここでは記載しませんが、検索すれば出てくるかとおもいますのでぜひ調べてみてください。(これだからネットの世界は面白いですね)

EMOTETに対する防御法

EMOTETの被害を防ぐには

お伝えしたように、EMOTETはメールによる攻撃が主流のため、送付される認識のないメール、記憶にない返信メールなど、少しでも違和感を感じるのであれば、添付ファイルやURLリンクをクリックしないようにしましょう。しかし、忙しいときほどメールが多くてそんなことを気にしていられないのも事実です。

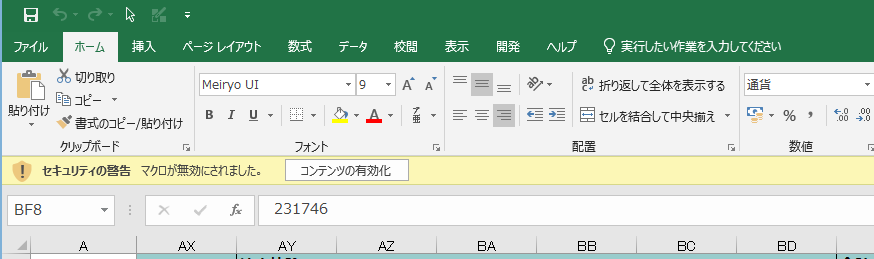

Microsoft WordやExcelファイルは、通常では下図のようにマクロを含むファイルを開くと黄色いメッセージバーと「コンテンツの有効化」ボタンが表示され、それをクリックするとマクロが実行される設定になっています。

開かないことが一番ですが、開いてしまっても意図せずマクロを実行させないようにすることができます。

このように「コンテンツの有効化」ボタンが表示されるような外部から入手したファイルは、コンテンツの有効化ボタンを押さなくても、ファイルの内容など確認できることは多くあります。「コンテンツの有効化」ボタンを押す前に、メールの差出人、開くファイルについての正当性を確認することが重要です。

EmoCheckテスト

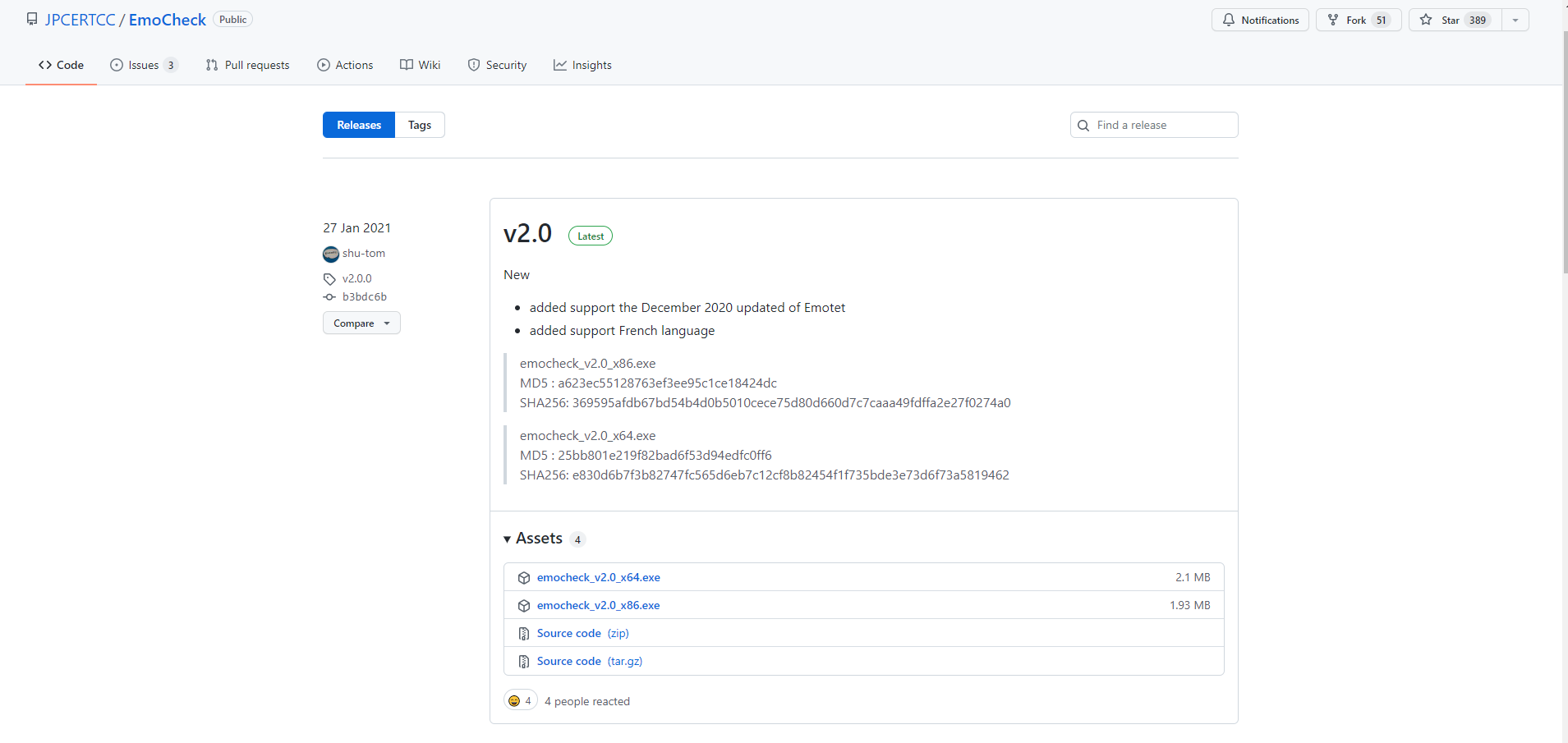

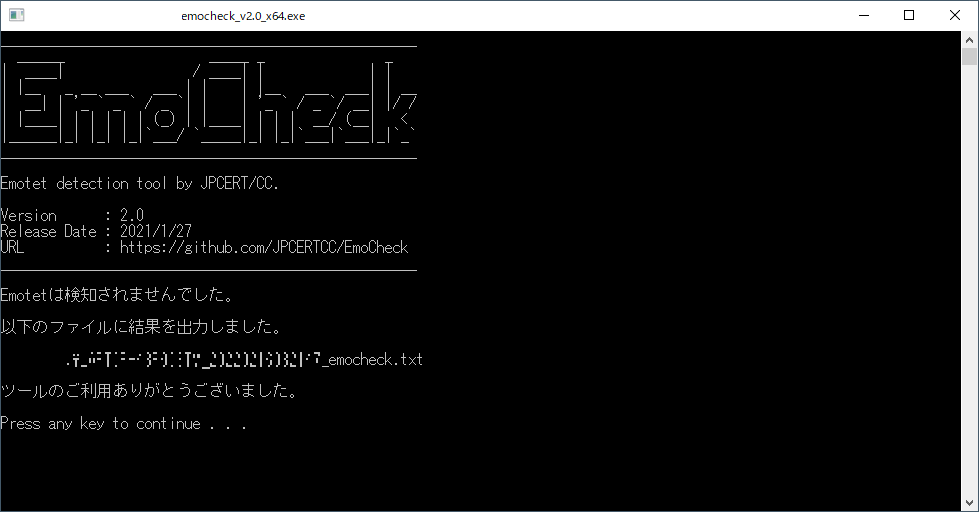

パソコンにEMOTETが侵入して感染しているかどうか、JPCERT/CCからチェックツールが無償で公開されています。

JPCERT/CCのサイトページ「マルウェアEmotetの感染再拡大に関する注意喚起」の中程に、EmoCheckが公開されているサイトのリンクがあります。

このページの下部に「emocheck_v2.0_x64.exe 」もしくは、 「emocheck_v2.0_x86.exe」があります。これがチェックツール本体です。

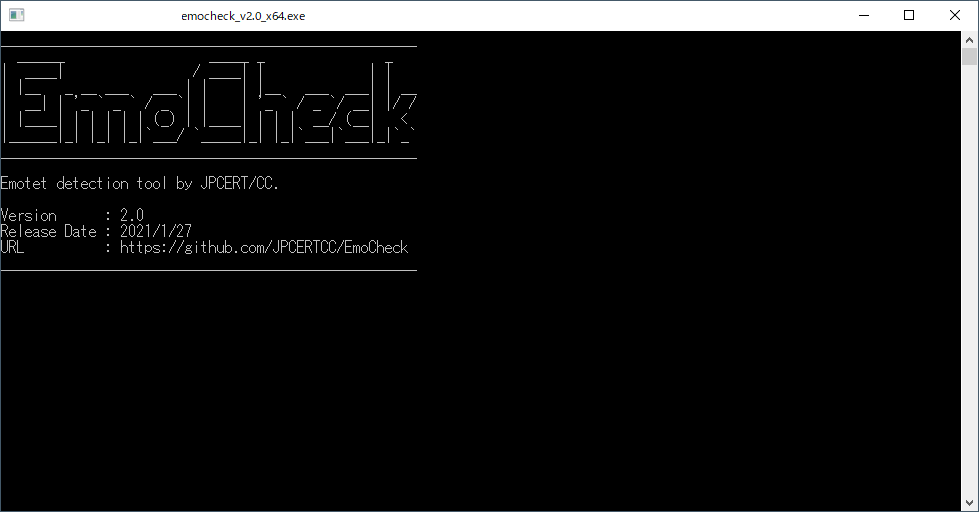

このファイルをダウンロードして実行すると、次のようなウィンドウが表示されます。

数秒で、チェック結果が表示されます。

ウィンドウを未確認のまま閉じてしまうなどしても、このモジュールと同じフォルダに実行結果ログがテキストファイルで出力されていますので、そちらを確認することもできます。

もし怪しいメールの添付ファイルを開いてしまったなど、気になる操作をしてしまった場合に使ってみてください。

ただし、EmoCheckは無償ツールですので、本当に怪しいメールの添付ファイルを開いてしまったなら、EmoCheckで未検出だったとしても過信はせず、会社のシステム管理者や周りの有識者へご相談することをおすすめします。

脆弱性対策は平時からの対応が重要

以上、EMOTETに関するところや簡単な防御法などお伝えしましたが、マルウェア攻撃のほとんどがPCやソフトウェアの脆弱性を狙ってきます。

一番大事なのは、平時からソフトウェアの最新化を心がけ、定期的にベンダーのリリース情報や脆弱性情報を確認し、利用しているPCやソフトウェアの脆弱性を極力なくす努力が必要です。

弊社の取り扱いセキュリティソリューション

「HCL BigFix」は、パッチリリース・適用・状態確認などを自動化できるエンドポイント管理プラットフォームです。数十のOSプラットフォームで動作し単一の管理インタフェースを提供します。

詳しくは、弊社取り扱いのセキュリティソリューションをご参照ください。