情報セキュリティ10大脅威 2022からわかること

投稿者:山本 仁一

はじめに

2022年1月27日、情報処理推進機構(IPA)にて「情報セキュリティ10大脅威2022」が発表されました。

情報セキュリティ10大脅威2022とは、IPAが2021年に発生したサイバーセキュリティ脅威のなかから選考会の投票を経て決定されたもので、ランキング形式のためその時の脅威トレンドなどがわかりやすく今後のセキュリティ対策を講じる上でも役に立つものです。

毎年発表される情報セキュリティ10大脅威を参照される方も多くいらっしゃるとおもいます。

本記事では、今年発表された情報セキュリティ10大脅威の組織向けにランキングされたサイバー脅威についてご紹介します。

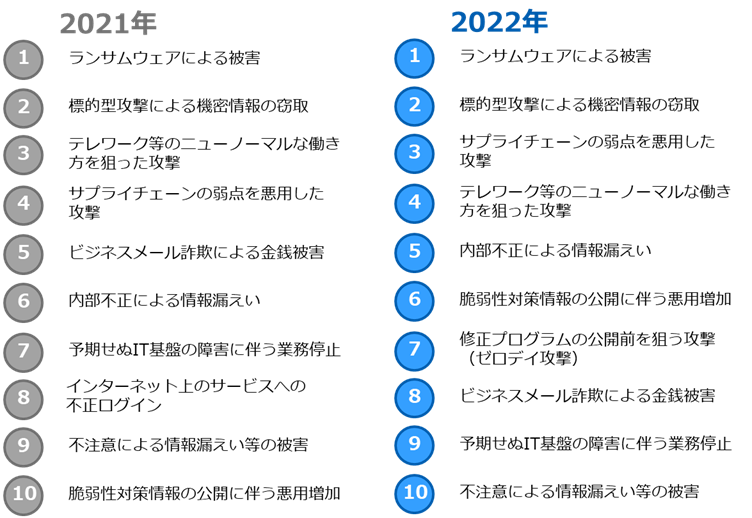

情報セキュリティ10大脅威 2022ランキング

出典:情報処理推進機構:情報セキュリティ10大脅威 2021

今年ランキングされたサイバーセキュリティ脅威のうち9つは、昨年もエントリーしていたものとなっています。

Newであるサイバー脅威は、2022年版で7位の「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」です。

ゼロデイとは、情報セキュリティにおいてソフトウェアのセキュリティホールが発見されてからその情報公開や対策を講じる日を1日目とした場合に、対処方法が確立される前、つまり「ゼロデイ(zero-day)」にそのセキュリティホールを狙う攻撃のことをいいます。

「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」が初登場となった経緯は、昨年末に一般紙やTVのNewsでも報道され話題となった「Apache Log4j」の脆弱性(CVE-2021-44228)によるものです。

Log4j問題は、脆弱性が知られるようになってから72時間で80万件もの攻撃を検知したというリサーチャーの報告もあり、まさに業界の人を震撼させたゼロデイ攻撃でした。

弊社でも昨年にこちらの記事で言及しています。

1位はランサムウェアによる被害

さて、2022年1位になったのは「ランサムウェアによる被害」、2021年ランキングに続く連続1位となりました。

ランサムウェア被害という言葉も一般報道でも耳にするようになりましたし、セキュリティ系のニュースサイトでも被害報告が相次ぎました。一般企業の被害だけなく、とある病院においてランサムウェアに感染したシステムが身代金要求を印字した紙をプリントアウトしづつけるという、ホラー映画さながらの事件が起こって話題になったことは記憶に残る方も多いかと思います。

また、弊社へも「ランサムウェアを検知したい」といったお客様からの要件を多くいただくようになっており、影響度が高くなっていることを肌で感じている次第です。

近年のランサムウェアはここが違う

サイバーセキュリティリサーチャーの研究資料によると、ランサムウェア関連のサイバー攻撃は、これまでの一般人向け大量バラマキ型から、企業を標的にするケースが増えてきているそうです。

サイバー犯罪者は、運任せによる一個人からのBitCoin搾取より企業の重要データを人質にした身代金要求のほうが効率がいいと判断したのかもしれません。

企業を相手にする場合、情報収集・準備・侵入・搾取といった段階が重要になりますが、それを裏付けるようにサイバー犯罪者はどんどん専門性を増しているという報道もあります。マルウェア開発を専門に行うグループの存在も指摘されていますし、ランサムウェアのグループには回収した身代金をマネーロンダリングする専門のグループが存在するようです。

ランキングの他の項目、例えば「サプライチェーンの弱点を悪用した攻撃」や「標的型攻撃」の中には、ランサムウェア攻撃の前兆であった可能性もあります。

また身代金条件も、暗号化したデータの複合(キー)ということから、搾取・暗号化した重要データの公開差し止めを条件とするケースが増えているようです。

理由は企業の社会的プレッシャーを狙ったものと考えられています。もし情報漏えいを発生させた企業が自身で報道発表するより前に、サイバー攻撃があったことや搾取されたデータを公開されたことを第三者から報道されてしまうと、その企業は乗り越えなければならない壁が非常に高くなります。パニックになった企業は身代金を払うという決断をするかもしれません。

このような企業の社会的心理をついた攻撃に対抗するには、日頃からサイバー攻撃を受けた場合の事業継続計画は必須と言えます。また日頃から事業継続のプロシージャ、もしくはインシデント・レスポンスのプレイブックを整備することは、事案が発生した際により平常心で対応できる可能性が高まります。

2022年 サイバー攻撃を防御するには

前述したように日頃の計画やインシデントレスポンス・プレイブックの準備だけでなく高度化するサイバーセキュリティ脅威に有効なサイバー攻撃対策例を記載します。

- 多層防御

- シングルサインオン

- リモートアクセスに多要素認証

- ネットワークセグメントの見直し

- データおよびアクセス制御の見直し/最小権限の実装

- ゼロトラストを実装

- 平時からバックアップ/パッチ運用

世の中には「これを入れれば大丈夫」という単一のソリューションが存在しないのは事実です。

しかし、定期的に重要データを見直しアクセス権限を見直し、これらを多層的に防御し、階層ごとに監視をはりめぐらすことができれば、各セグメントから上がってくるアラートを対処することで自社を守れる機会は大きく増えることになります。

その上で日々発生するインシデントレスポンスを、新しい技術であるAIによりパターン化するなどして効率化を図り、オペレータにより重要なインシデントに時間をかけさせるといったことも考えられます。

平時においては自社システムのインベントリー管理、パッチ管理をしっかり行い不用意なセキュリティホールを塞いでおけば、ランサムウェアの脅威を避ける可能性が高くなることは間違いありません。

このように平時と有事それぞれ多層的に防御していくことはこの先も重要な対策になると考えています。

弊社の取り扱うセキュリティソリューション

リモートアクセスに多段階認証を組み込むには、「IBM Security Verify」が有効です。Verify MFAを活用することで、状況に応じた追加認証を加える事が可能となります。ID/Password以外の要素による認証を加える事で、セキュリティレベルの向上を図ることができます。

「HCL BigFix」は、パッチリリース・適用・状態確認などを自動化できるエンドポイント管理プラットフォームです。数十のOSプラットフォームで動作し単一の管理インタフェースを提供します。

「Trend Micro Deep Security」はサーバを多層防御するソフトウェアです。侵入防御/ Webレピュテーション/ ファイアウォール/ アプリケーションコントロール /変更監視 /ログ監視など多彩な機能でサーバー資産を守ります。

「IBM Security QRadar SIEM」は、さまざまなデバイスのセキュリティログを取り込み、リアルタイム相関分析し、サイバーインシデントの予兆を検知するすぐれたプラットフォームです。またイベントログ収集のみならず、ユーザー行動分析(UBA)、ネットワーク・フローの洞察、人工知能(AI)などの高度な分析機能を組み込んで脅威を迅速に検知します。

さらにリリース間もないオープンスタンダードと自動化を活用して構築されたExtended Detection and Response(XDR)ソリューションである「IBM Security QRadar XDR」は、Endpoint Detection and Response(EDR)、Network Detection and Response(NDR)、およびSecurity Information and Event Management(SIEM)を、1つのワークフローに統合します。

詳しくは、弊社取り扱いのセキュリティソリューションをご参照ください。