IBM Security VerifyでIBM OpenPages with WatsonにSSOしてみた

投稿者:山﨑 敦史

目次

◆はじめに

◆構成ステップ

◆動作確認

◆さいごに

◆はじめに

こんにちは。セキュリティ担当です。

アクセス管理製品 IBM Security Verifyは、様々なクラウドサービスに対してシングル・サイン・オン(以下SSO)認証をすることができます。

今回は、IBM OpenPages with WatsonにSSO認証ができるよう構成してみました。

IBM OpenPages with Watsonとは、AIを活用したガバナンス、リスク、コンプライアンス(GRC)管理ソリューションになります。

OpenPagesの詳細は、IBM社のOpenPages紹介ページをご確認ください。

OpenPagesは、GRC管理で使用する会社の重要情報を扱うことになりますので、VerifyによるSSO認証を利用して普段の業務で使用する同一IDとパスワードでログインすることで、不正アクセスなどのセキュリティリスクを軽減させることができ、ユーザビリティも向上させることができます。

IBM Security Verify(以下Verify)とIBM OpenPages with Watsonは、以下の関係となります。

●Verify = アイデンティティー・プロバイダー(以下、IdP)

●IBM OpenPages with Watson = サービス・プロバイダー(以下、SP)

◆構成ステップ

以下のステップ構成に実施します。

※【Verify】=Verify画面で実施する手順

※【OpenPages】=OpenPages画面で実施する手順

OpenPages側の設定は、IBM Docsを参考にしました。

1.【Verify】IBM Security Verify無料評価環境の登録

2.【Verify】証明書とフェデレーションメタデータの取得

3.【OpenPages】SSO認証有効化

4.【OpenPages】SAML機能インストールと設定

5.【Verify】OpenPagesアプリケーションの追加

6.【Verify】OpenPagesのログインIDに一致するVerifyユーザーの作成

1.【Verify】IBM Security Verify無料評価環境の登録

IBM Security Verify無料評価版

上記IBMサイトから登録し、無料評価版の環境を入手します。

2.【Verify】証明書とフェデレーションメタデータの取得

Verifyに管理ユーザーでログインします。

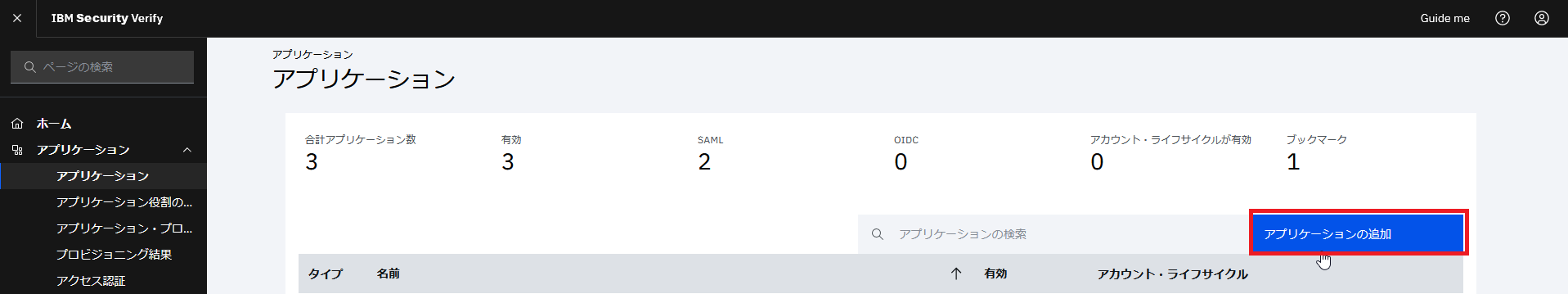

「アプリケーション」 > 「アプリケーション」に移動します。

「アプリケーションの追加」をクリックします。

「アプリケーション・タイプの選択」画面に、使用可能なアプリケーション・テンプレートがリストされますが、今回は、「Custom Application」を選択し、「アプリケーションの追加」をクリックします。

「アプリケーションの追加」ページが表示されます。

「サインオン」タブに移動し、右側の「サード・パーティー SaaS アプリケーション SAML2.0 シングル・サインオン (SSO) 構成」欄から署名証明書とフェデレーションメタデータをダウンロードします。

3.【OpenPages】SSO認証有効化

OpenPagesでSSOを利用する場合は、設定を有効にする必要があります。

※既に実施済みの環境の場合は実施不要です。

管理ユーザーでOpenPagesでログインし、「システム設定」 > 「設定」に移動します。

下記の設定をします。

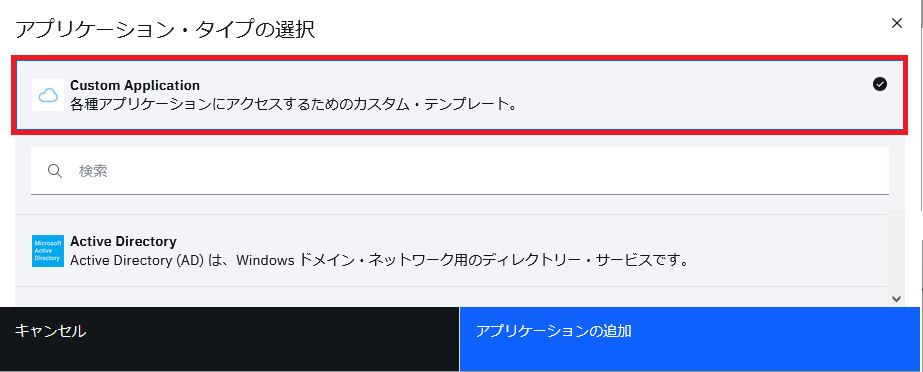

- 「アプリケーション」 > 「共通 (Common)」 > 「構成」をクリックし、「非表示の設定を表示 (Show Hidden Settings)」を true に変更します。

- 「プラットフォーム (Platform)」 > 「セキュリティー (Security)」 > 「シングル・サインオン (Single Sign On)」 > 「実施 (Implementations)」 > 「現行 (Current)を HTTP-User-based に変更します。

- 「プラットフォーム (Platform)」 > 「セキュリティー (Security)」 > 「シングル・サインオン (Single Sign On)」 > 「SOX」を true に変更します。

4.【OpenPages】SAML機能インストールと設定

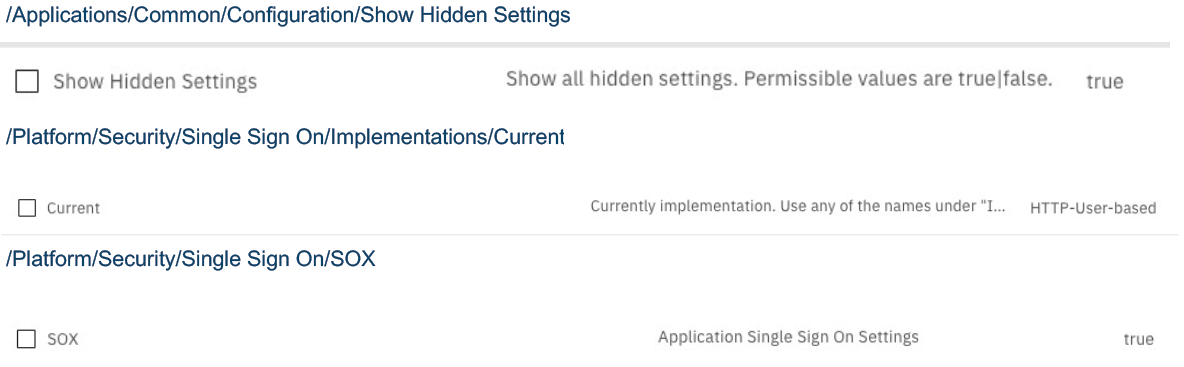

OpenPages アプリケーション・サーバーにログオンします。

「<WLP_HOME>/bin/installUtility install samlweb-2.0」を実行して samlWeb-2.0 フィーチャーをインストールします。

<WLP_USER_DIR>/servers/<server_name>Server<#>/configDropins/overrides に移動します。

新しいxml ファイルを画像のように作成します。

ステップ2で取得したVerifyの署名証明書を OpenPages 鍵ストアにインポートします。

![]()

ステップ2で取得したVerifyのフェデレーションメタデータをxml ファイルに記述した「idpMetadata」属性値で指定したのファイル名に変換し、OpenPagesのアプリケーション・サーバーの「idpMetadata」属性値で指定したディレクトリーにそのファイルを配置します。

OpenPages サービスを停止してから再始動します。

有効期限が切れないようにユーザー・パスワードを設定します。

ブラウザで以下の URL にアクセスして、WebSphere Liberty から SAML サービス・プロバイダー・メタデータをエクスポートします。

![]()

5.【Verify】OpenPagesアプリケーションの追加

ステップ2と同様に、Verifyに管理ユーザーでログインします。

「アプリケーション」 > 「アプリケーション」に移動します。

「アプリケーションの追加」をクリックします。

「アプリケーション・タイプの選択」画面で「Custom Application」を選択し、「アプリケーションの追加」をクリックします。

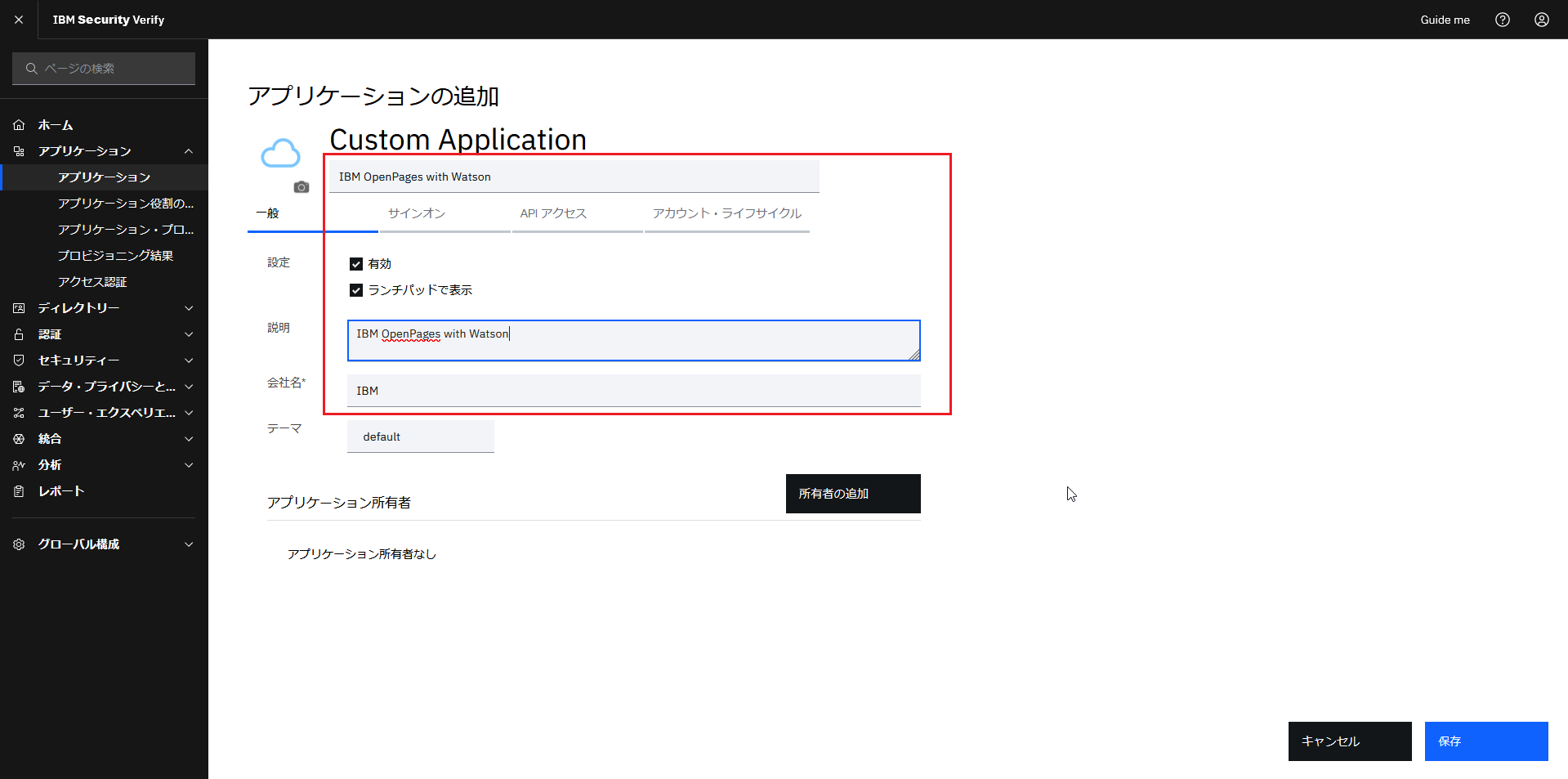

「アプリケーションの追加」ページが表示されます。

アプリケーション名と「一般」タブの「説明」、「企業名」に、それぞれの情報を入力します。

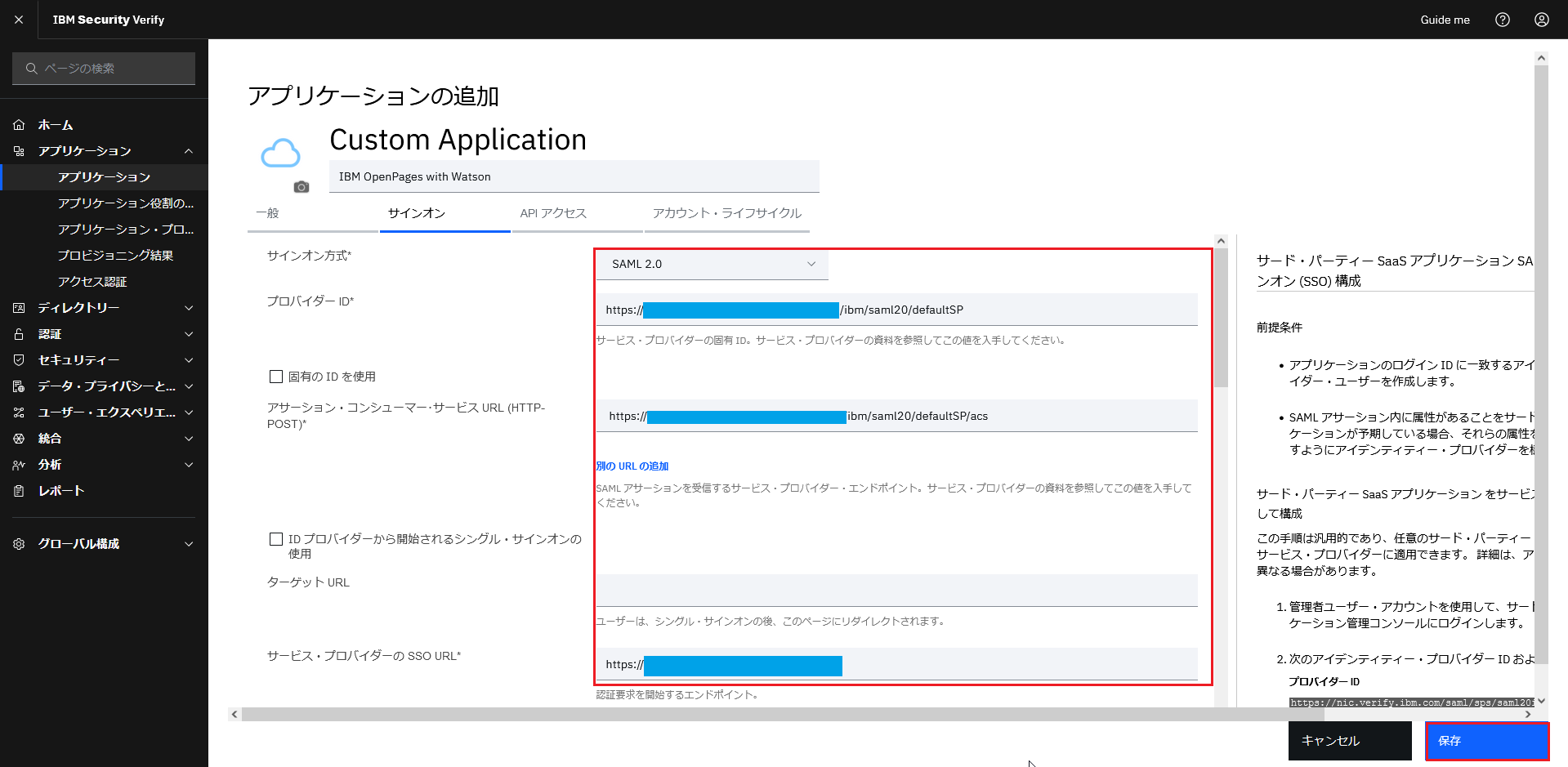

「サインオン」タブに移動します。

「サインオン方式」を「SAML 2.0」にします。

ステップ4の最後に取得したOpenPagesのメタデータ内に記述されている「プロバイダー ID」と「アサーション・コンシューマー・サービス URL (HTTP-POST)」、「サービス・プロバイダーの SSO URL」を入力します。

「保存」します。

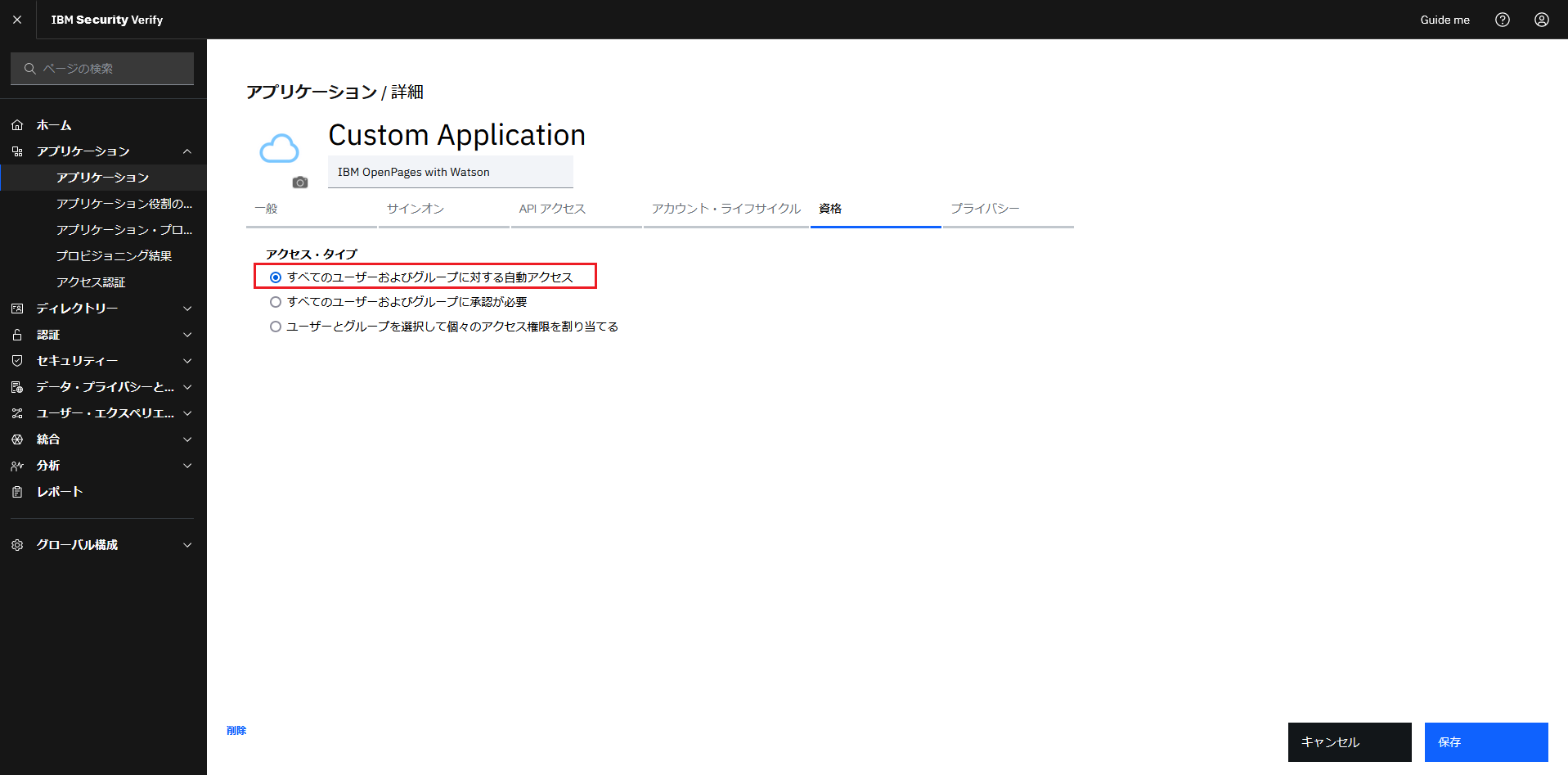

保存すると、「資格」タブの画面が表示されます。

ここではアプリケーション・インスタンスにアクセスおよび使用する資格があるユーザーを割り当てることができます。

今回は、「すべてのユーザーおよびグループに対する自動アクセス」を選択します。

保存ができたら、「キャンセル」をクリックしてアプリケーション一覧画面に戻ります。

OpenPagesのアプリケーション定義が作成されました。

6.【Verify】OpenPagesのログインIDに一致するVerifyユーザーの作成

OpenPagesにVerifyからSSOするために、OpenPagesのログインIDに一致するIdP(=Verify)側のユーザーを作成します。

今回は、OpenPagesの既存ユーザーであるYamada TaroさんがVerifyでSSOできるようにしたいと思いますので、Verify側でOpenPagesと同じログインIDでYamada Taroさんのアカウントを作成します。

◆動作確認

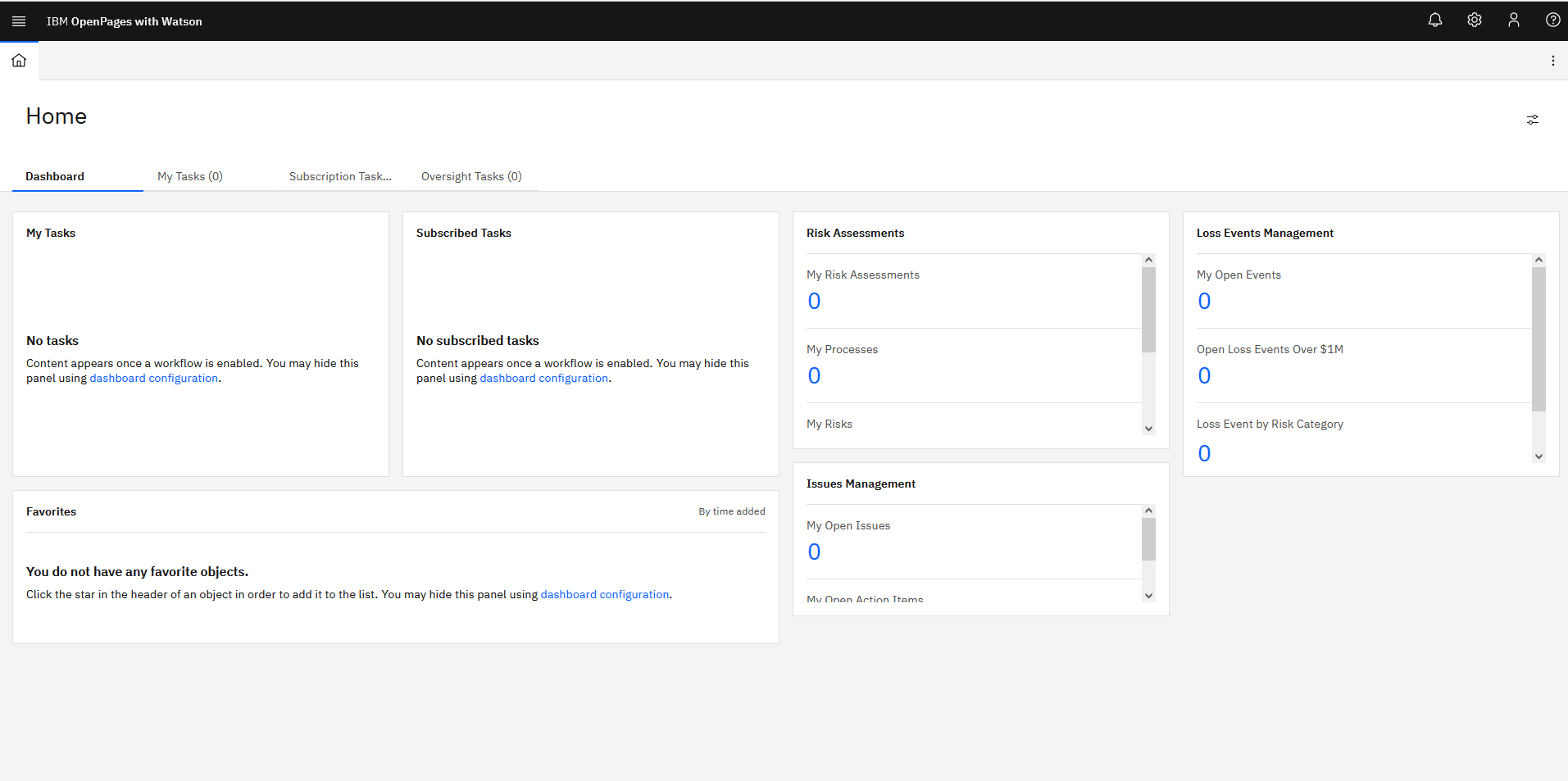

OpenPagesへVerifyからSSOできるか、動作を確認してみましょう。

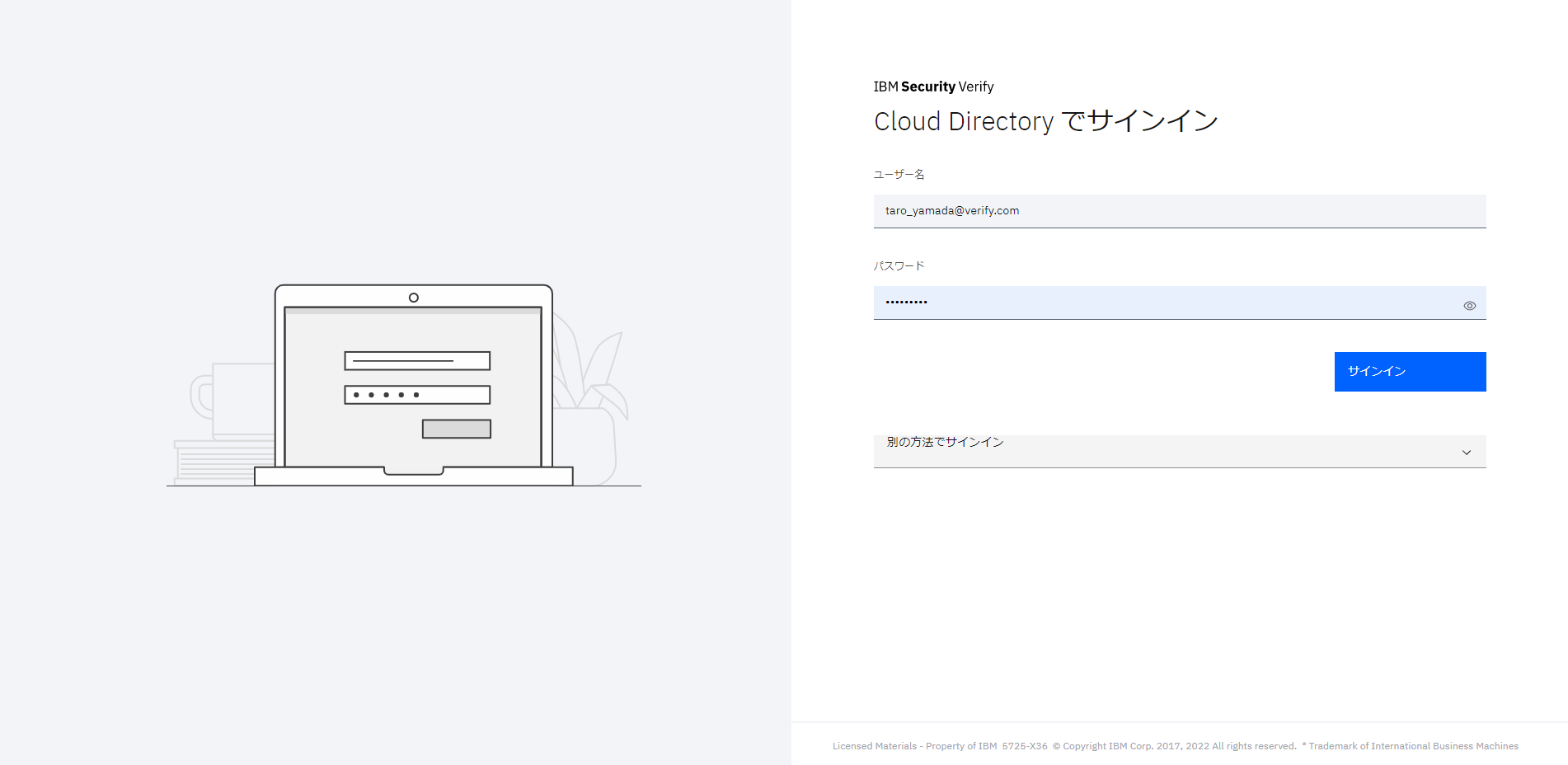

OpenPagesのログインURLへアクセスします。

アクセスするとVerifyのログイン画面へリダイレクトされます。

Yamada TaroのユーザーIDでVerifyにログインします。

ログインに成功すると、OpenPagesへリダイレクトされ、OpenPagesへログインできました。

◆さいごに

VerifyでOpenPagesにSSO認証するための流れをまとめると、大まかに以下になります。

Verifyから必要な情報を取得する。(本記事のステップ2)

↓

OpenPagesのガイドに沿って構成する。(本記事のステップ3と4)

↓

Verifyに、アプリケーションを追加し、ユーザーを作成する。(本記事のステップ5と6)

その他のクラウドサービスの場合も、基本的には同じ流れでSSO認証の構成が可能です。

今回は、カスタム・テンプレートを使用しましたが、Verifyには、ServiceNowやBOXなどのクラウドサービス毎にテンプレートが用意されておりその数は数百に及びます。

テンプレートが用意されていることに加え、Verifyの管理画面から構成手順の確認やメタデータ情報の取得ができるようになっているため、カスタム・テンプレートであっても管理者へ高いスキルが求められることなく設定することができます。

製品についてはこちらをご参照ください。

IBM Security Verify

自社のセキュリティで何に手を付けてよいかわからない課題をお持ちの方は以下をご覧ください。

ITセキュリティ簡易アセスメント

記事及び、この製品(IBM Security Verify関連製品)に関するお問い合わせは、下記お問合せフォームよりお願いいたします。