NetskopeCloudExchangeとCrowdStrikeを連携してみた ~ ZTAスコア抽出によるデバイス分類 前編~

投稿者:セキュリティ&ネットワーク事業本部 上田

こんにちは、NI+C 若手社員です。この度はNetskope Cloud Exchangeの一部の機能と、エンドポイントセキュリティのCrowdStrikeの連携について、紹介していきたいと思います。

NetskopeのCloud Exchange(CE)とCrowdStrikeの情報を連携する機能のうち、今回はCEのRiskExchangeモジュールを用います。ここで、Netskope CEの簡単な概要を説明しますと、CEとは、NetskopeとNetskope以外の製品の連携をサポートするプラットフォームになり、独自にカスタマイズして展開することが可能になります。

CEの機能の中でも、ゼロトラストを実現するために挙げられるのが、Cloud Risk Exchange(CRE)になります。CREは、複数のベンダからユーザーやデバイスのリスクに関するスコアを取り込み、ソリューション各々のリスクスコアをCE上で一括で確認できるようにすることで、複数ソリューションを利用するユーザーのリスク管理を統合します。

本ブログでは、RiskExchangeモジュールを用いてCrowdStrikeと連携させることで、どういったことが出来るのかについて紹介できればと思います。

目次

1.Netskope Cloud ExchangeとCrowdStrikeの連携について

2.ユースケース

3.連携の手順について

4.おわりに

1.Netskope Cloud ExchangeとCrowdStrikeの連携について

RiskExchangeモジュールが、CrowdStrikeのZeroTrust Assessment(ZTA)スコアをCEに自動的に取り込むことで、ZTAスコアをトリガーとして、Netskopeからのデバイスへのアクションを実行することが可能になります。

※ZTAスコアとは、CrowdStrikeが各エンドポイントに対して、セキュリティポスチャを評価し、計算されたスコアです。1~100の間で計算され、 ZTA スコアが高いほど、デバイスのセキュリティが良好であることを意味します。

今回は、CEのCloud Risk Exchange(CRE)とCrowdStrikeのプラグインを用いて、CREの機能の一部である、デバイスのZTAスコアに応じたNetskopeによるデバイス分類の検証手順を紹介します。

※Netskopeによるデバイス分類とは、Netskope Device Classificationの機能になります。

Netskope Device Classificationは、デバイスの状態をチェックすることで、デバイスごとに分類(ラベル付け)することが可能です。デバイスを分類するためには、ルールの作成が必要となります。ルールが適用されたデバイスは、ルールに紐づけられたラベルに分類されます。

2.ユースケース

本ブログで取り扱うCRE機能のユースケースとしては、ZTAスコアの低下により、デバイス分類が変更されることで、管理者はユーザーがエンドポイントを侵害したと判断し、その原因の究明をより簡単にすることが出来ることが挙げられます。また、本ブログでは取り上げていませんが、Netskopeでのデバイス分類が変更されたユーザーに対するポリシー変更(アクセス制御の変更)といったことも可能になります。

3.連携手順について

Netskope Cloud ExchangeとCrowdStrikeの連携から、デバイス分類までの手順作成の流れは以下のようになります。

0.CEの作成 ※本ブログでは説明を省略しています

1.NetskopeテナントとCEの連携

2.CE上でRiskExchangeのプラグインを設定する

3.CEとCrowdStrike の連携

4.CE上でCrowdStrike RTRスクリプト配置の実行のためのルール・アクションの作成

5.Netskopeテナントでデバイス分類(DeviceClassification)のためのルール・カスタムラベル作成

それでは、NetskopeテナントとCEの連携から以下に説明していきます。

3-1.NetskopeテナントとCEの連携

連携の初めの手順として、CEとNetskopeテナントのプラグインの方法についてご説明します。

本連携の簡易図は以下になります。

※利用しているNetskopeテナントのCEの作成が既に完了していることが前提となります。

最初に、Netskopeテナントにて v2 トークンを生成します。

Settings>Tools>REST API v2 に移動し、NEW TOKENからv2トークンを生成します。

NEW TOKENをクリックした後、以下のようにポップアップが表示されるので、TOKEN NAMEとEXPIRE IN にてトークンの有効期限を設定します。

ADD ENDPOINTをクリックし、NetskopeテナントとCREの連携で使用されるエンドポイントについて、Netskopeドキュメントの「使用されるAPIのリスト」に記載されているエンドポイントを選択し、権限を設定します。

※参照Netskopeドキュメント:

https://docs.netskope.com/en/netskope-tenant-plugin/#api-details(参照 2025/02/25)

https://docs.netskope.com/en/risk-exchange-v1-0-0-plugin/#api-details(参照 2025/02/25アクセス)

ENDPOINTとPRIVILEGEを設定したら、SAVEをクリックし、v2トークンをコピーします。

トークンは、CEとNetskopeテナント連携の際に必要になります。

CEのSettings>Pluginsから、NetskopeTenant(Required)v1.0.0を選択します。

Add Tenant のポップアップが表示されるので、カスタムでNameを入力します。

Tenant URLにはNetskopeテナントのURLを入力し、先ほどNetskopeテナントにて取得したREST API v2TokenをV2 API Tokenに記入し、SAVEをクリックします。

以上で、Netskopeテナントとの連携は完了です。

3-2.CE上でRiskExchangeプラグインを設定する

CREのプラグインを設定していきます。本設定の簡易図は以下になります。

CEダッシュボードのSettings>Generalから、RiskExchangeモジュールを有効化します。

Settings>Pluginsに移動し、NetskopeRiskExchangeプラグインボックスを選択します。

Configuration Nameに設定名を入力し、Tenantのドロップダウンから、3-1で作成したNetskopeテナントプラグインボックスを選択します。入力が完了したらNextをクリックします。

構成パラメータを設定します。入力が完了したらNextをクリックします。

EntitySouecesのUesrs>EntityからUsersを選択し、ユーザーのEntityソースを以下のようにマッピングします。

同様に、Entity SourcesのApplicationsを選択し、アプリケーションのエンティティソースを構成し、プラグインと Risk Exchange フィールドのフィールド マッピングを作成します。以下の様に記入した後、SAVEをクリックし、内容を保存します。

プラグインボックスのStatusが以下のように上向きの緑矢印になっていたら有効化されています。

※Field Mappingで作成した構成は、Records>Entity:にてUsersを選択すると、以下のように確認することが可能です。UCIScore(user confidence index Score)としてマッピングした数値は、Netskopeから抽出されたUBA(UserBeaviorAnalytics)のスコアが反映されています。

3-3.CEとCrowdStrikeの連携

今回のCroudStrike連携では、CrowdStrike v1.0.0 プラグインを使用します。

このプラグインは、CrowdStrike テナントから各デバイスの ZTA スコア等の情報を取得します。また、デバイスでの RTR スクリプト配置 アクションもサポートしています。

※RTR スクリプトの配置アクションは、デバイスのそれぞれのZTAスコア(OverallAssessmentScore)に応じて、デバイスに特定のファイルを配置するアクションです。

検証デバイスから次のホストへの接続が可能かを予め確認します。 https://falcon.crowdstrike.com

本連携の概要図は以下になります。

初めに、CEとのプラグインを構成する際に必要となる、Client IDとClient Secretを取得するため、CrowdStrikeのテナントにログインして、 Support and resources > API Client and keys に移動します。

以下画面のCreate API clientをクリックします。

以下のようなポップアップが表示されるので、Client Nameを設定し、Netskopeドキュメントに記載の以下APIスコープに該当するものを選択し、Createで作成します。

以下はNetskopeドキュメントに記載のAPIスコープです。これを参考にAPIクライアントの権限を設定します。

※参照Netskopeドキュメント https://docs.netskope.com/en/crowdstrike-v1-0-0-plugin-for-risk-exchange/#add-a-permission-for-a-response-policy-rtr-script-permission(参照 2025/02/26)

API Clientが作成されると、以下のようにClientID、ClientSecret、BaseURLが表示されるため、コピーします。

次に、レスポンスポリシーにて、RTRスクリプトの実行権限を追加します。

左上隅のメニューボタンをクリックし、Host setup and management > Response policiesに移動します。

デバイスがWindowsの場合は、PlatformはWindowsを選択し、

権限を付与するポリシー(対象デバイスが紐づいているポリシー)のNameをクリックします。

選択したポリシーにて以下の権限を許可します。

※参照Netskopeドキュメントhttps://docs.netskope.com/en/crowdstrike-v1-0-0-plugin-for-risk-exchange/より(参照 2025/02/25)

CrowdStrikeでのポリシー画面は以下のようになります。

次に、CEにてCrowdStrike プラグインを構成します。

RiskExchange>Plugin から、CrowdStrikeのプラグインボックスCrowdStrike v1.0.0(CRE)を選択します。

Configuration Nameを設定し、同期インターバルを設定しNextをクリックします。

Configuration Parametersの画面で、CrowdStrikeのAPI Clientを作成した際に表示されたClientID、ClientSecret、BaseURLを入力します。また、MaximumScoreにCrowdStrikeから取得するZTAスコアの最大値を設定し、Nextをクリックします。

EntityScoresで、EntityはプルダウンからDeviceを選択し、

CrowdStrikeからの情報を以下のFieldMappingsにてマッピングします。

ここでは、ZTAスコアはOverall Assessment Scoreとして関連付けされ、OverallAssessmentScore*10の数値がNetskope Normalized Scoreとしてマッピングされます。

記入が完了したら、右上のSAVEで保存します。

※CRE FieldのLabelについては、各CRE Fieldのプルダウンから作成するか、

RiskExchange > Schema Editorから、Entity: > Devcesを選択し、画面右の+ボタンから作成することも可能です。

プラグインボックスをSAVEした後、Statusが以下のように上向きの緑矢印になっていたら有効化されています。

以上で、RiskExchangeモジュールとCrowdStrikeのプラグインは完了です。

3-4.CE上でのCrowdStrike RTRスクリプト配置の実行のためのルール・アクションの作成

CrowdStrike RTRスクリプト配置の実行のための概要図は以下となります。

RiskExchangeモジュールを用いて、ルールとアクションを作成し、対象デバイスにファイルを配置します。

まず初めに、BuissinessRule作成手順を説明します。RiskExchange>BusinessRules>Create Newから、特定のユーザをアクションの対象にしたルールを以下のように作成します。

Host IDの値は、CrowdStrikeダッシュボードの Host setup amd management >Hast managementから、該当するホストを選択し、Host IDをコピーして入力します。

入力が完了したら、SAVEで保存します。

以下は、CrowdStrikeのHostIDが確認可能なCrowdStrikeダッシュボードの箇所になります。

続いて、CE上でRTRスクリプトの配置の実行のためのActionを作成します。

RiskExchange> Actionsから、Add ActionConfigurationをクリックします。

RTRスクリプトはアクションは以下のように構成します。

BusinessRuleで、今回のアクションの対象とするデバイスのルールを設定します。

Target Plugin Configurationでは、作成したCrowdStrikeのプラグインボックスを選択します。

Actionsでは、Put RTR Script を選択します。

Actionに必要となるパラメータについて、以下のように選択します。入力が完了したら、SAVEで保存します。

以上で、RTRスクリプトの配置を実行するルールとアクションの作成は完了です。

3-5.Netskopeテナントでデバイス分類(DeviceClassification)のためのルール・カスタムラベル作成

最後に、Netskope管理UIにて、DeviceClassificationのルールを作成します。

RTRスクリプトの配置アクションが実行された際に、NetskopeのDeviceClassificationの機能にて、デバイスに配布されたファイル名をNetskopeが判別することで、カスタムで作成したラベルによりデバイスを分類させます。

概要図は以下の様になります。

Netskopeテナントにログインし、Settings>Manage>Device Classificationに移動します。

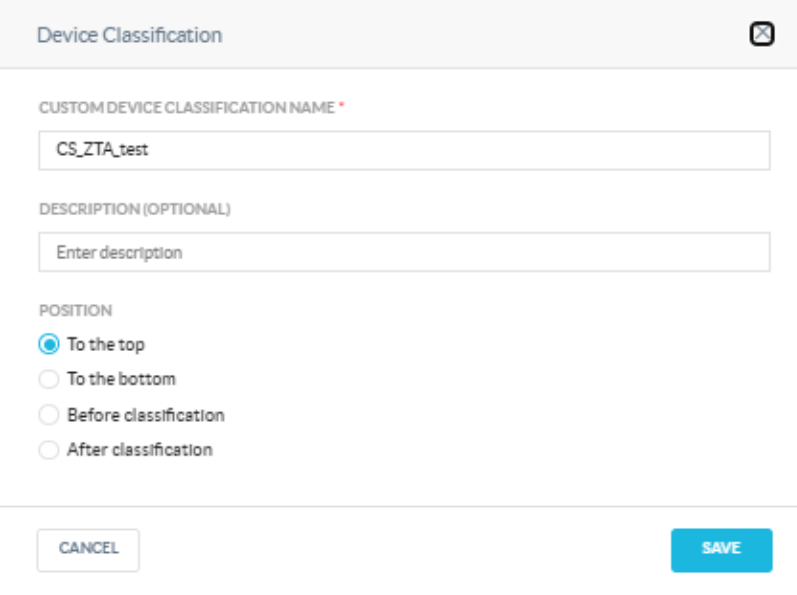

NEW DEVICE CLASSIFICATION をクリックすると、以下のようなポップアップが表示され、カスタムデバイス分類のラベルを作成することが可能です。

CUSTOM DEVICE CLASSIFICATION NAMEでカスタムのラベル名を設定し、SAVEします。

次に、NEW DEVICE CLASSIFICATION RULE から対象プラットフォームを選択します。

カスタムラベルの判定に利用するルールを作成します。

RTRスクリプト配置の実行後に配布されるファイルは、ZTAスコアに応じて以下のようなファイル名になります。

crwd_zta_1_25.txt

crwd_zta_26_50.txt

crwd_zta_51_75.txt

crwd_zta_76_100.txt

そのため、以下のルールを作成した場合は、デバイスに上記のファイルが配布されると、デバイスが先ほど作成したラベルのCS_ZTA_testに分類される内容になります。

入力が完了したら、SAVEをクリックします。

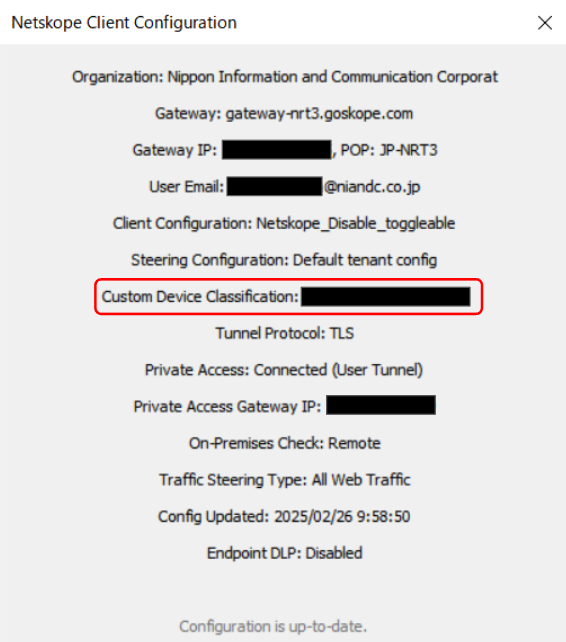

※デバイスが異なるラベルに分類されると、デバイスのNetskopeClient>Configurationの

Custom Device Classification が、カスタムで作成したラベルに変更されます。以下の画像の赤枠内での変更になります。

以上で、デバイス分類のルール設定は完了です。

4.おわりに

今回は、CEのRiskExchangeとCrowdStrikeのプラグインボックスを用いて、NetskopeCEとCrowdStrikeを連携することで、NetksopeやCrowdStrikeからのデータをマッピングすることに触れつつ、ZTAスコアの抽出からNetskopeデバイス分類のルール作成までの一連の手順を紹介しました。

次回は、CEで作成したRTRスクリプト配置アクションを作動させ、デバイスのZTAスコアが反映されたファイルがデバイスに配布されることで、Netksopeのデバイス分類を実施することについての検証をしていきたいと思います!