NI+C EDIシリーズ<第19弾> "インターネット通信に必要な証明書について詳しく解説"

投稿者:野本 鷹

みなさん、こんにちは。

日本情報通信株式会社 EDI事業本部 テクニカルサービス部の野本です。

今回は、インターネット経由の通信には欠かせない要素である「証明書」についてご紹介をいたします。

1.はじめに

EDIのインターネット通信に関わる世の中の動きとして2024年問題があります。

2024年問題については以前に以下の記事で紹介をしているので、ご参照ください。

「NI+C EDIシリーズ〈第5弾〉2024年EDI問題_EDI業界動向と選択肢について」はコチラから

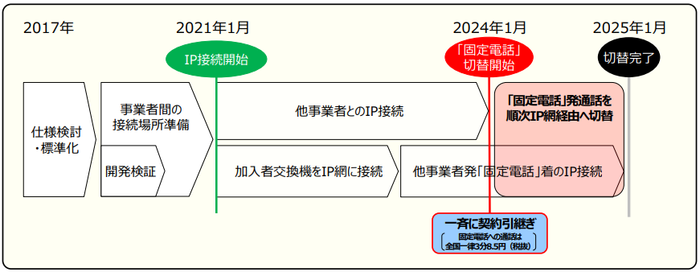

NTT東西が発表した下記の2点が2024年EDI問題の背景となります。

■公衆交換電話網「PSTN」を2024年1月よりIP網に移行する。

■INS ネットデジタル通信モード(ISDN)は2024年1月でサービスが終了する。

出典:NTT東日本「固定電話のIP網への移行後のサービス及び移行スケジュールについて」

現在、INS ネットデジタル通信モード(ISDN)のサービス終了に伴い通信手順の移行が各取引先様で進められております。今後は各通信手順の中でも導入コストの低いインターネット通信が普及すると考えられます。

導入コストの低いメリットがある一方で、インターネット経由でデータを送る際には、セキュリティが課題となります。

そこでセキュリティ対策のために存在する仕組みが「証明書」と「SSL/TLS」となります。

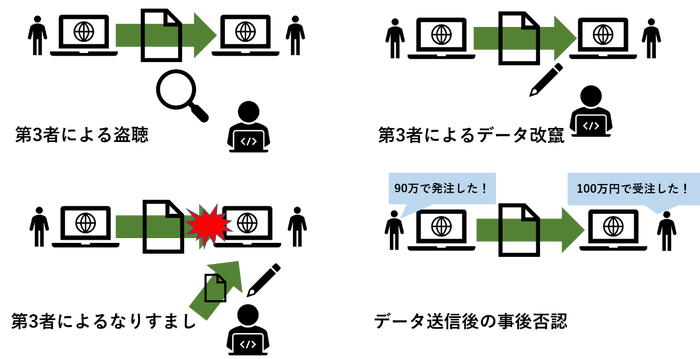

仮にセキュリティ対策をせずにデータのやり取りを行った場合、どのようなリスクがあるか紹介いたします。

1.第3者による盗聴→大事な請求データ、発注データの盗聴

2.第3者によるデータ改竄→請求データ等の改竄

3.第3者によるなりすまし→想定外からの通信又はDDOS攻撃

4.データ送信後の事後否認→上記リスクから出てくる信用問題

このようにセキュリティ対策をせずにインターネット経路で通信すると業務影響の大きいリスクが生じます。

続いてはSSL/TLS通信における「証明書」の役割について解説していきます。

2.証明書の仕組み

証明書の特徴としては下記の二つとなります。

1.公的な第3者機関である認証局が発行するため、身元を証明することができ、なりすましを防ぐことができる

2.SSL証明書に含まれる公開鍵、秘密鍵を用いブラウザとサーバ間の通信を暗号化することができる

証明書を用いて安全にインターネット経由で通信をするプロトコルの名称を「SSL/TLS」と呼びます。「https://xxxxxxxx」のURLはみなさんご存じかと思いますが、こちらはHTTPS通信と呼ばれおり、証明書を利用したインターネット経由の通信SSL/TLSプロトコルに沿って通信を行っております。

通販サイトのWEBサイトで入力する個人情報や決済情報をやり取りする場合は、HTTPS通信が不可欠となります。

HTTP通信=URL入力し、平文でやり取りをするためデータ解読が可能。

HTTPS通信=URLを入力し、データ等を送信する際に「証明書」を利用しデータの暗号化を行うため、データ解読が不可能。

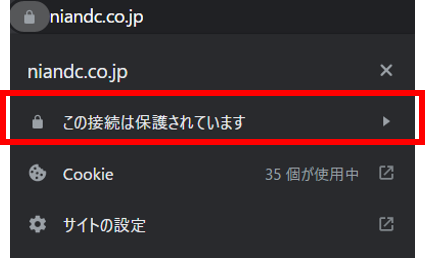

例)日本情報通信WEBサイト

ブラウザのURLを確認するとHTTPS通信で暗号化されていることが分かります。![]()

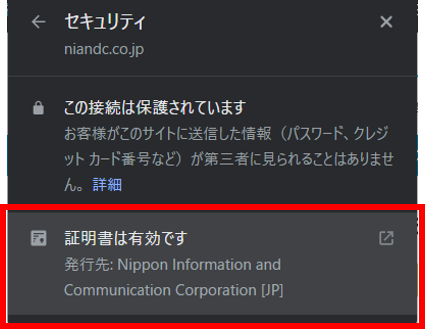

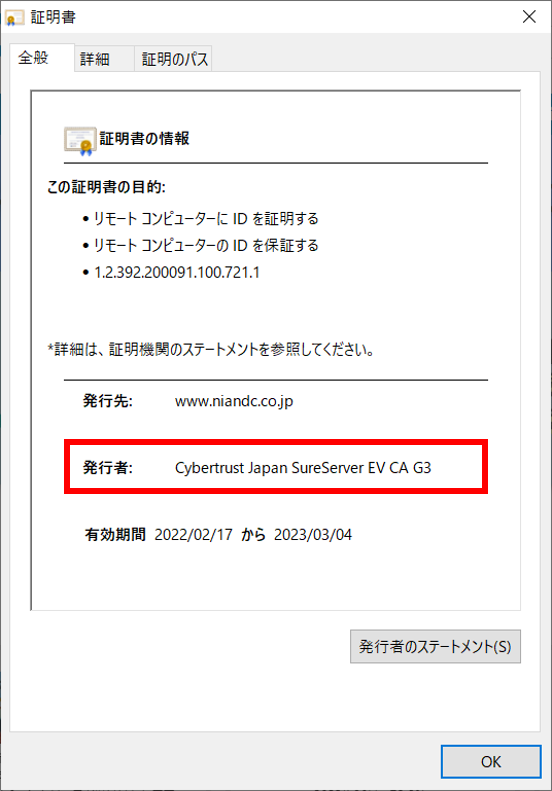

また、上記赤枠の鍵の箇所を選択すると利用しているサーバ証明書がわかります。

上記のように証明書情報を確認すると、WEBページのサーバ証明書発行者は「Cybertrust Japan」であることが見て取れます。

一般的なWEBサイトでも確認ができますので、ご興味がありましたら確認してみてください。

3.接続の流れ

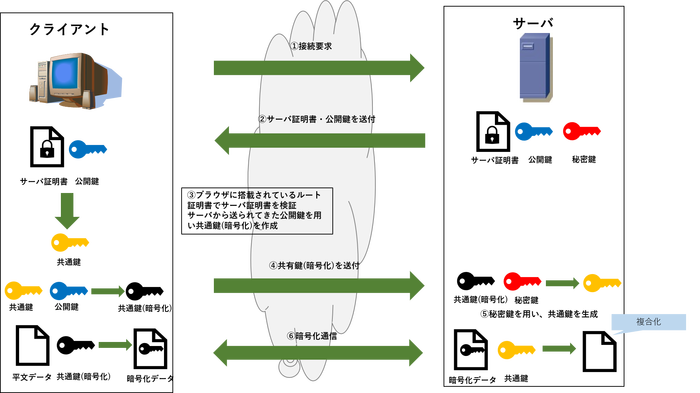

【SSL_TLSクライアントとサーバの対応フロー図】

【接続フロー概要】

1.接続要求

クライアントからURLを入力してサーバへアクセスします。

2.サーバ証明書・公開鍵を送付

サーバから証明書と証明書の公開鍵をクライアント側に送付します。

3.共通鍵の作成

クライアント側で証明書と公開鍵を受け取った後、

ブラウザに標準で搭載されているルート証明書でサーバ証明書が認証局から発行されている物かを確認します。

4.共通鍵(暗号化)を送付

クライアント側でサーバ証明書から共通鍵を作成し、

公開鍵を用いて暗号化された共通鍵をサーバ側に送付します。

5.共通鍵作成(非暗号化)

暗号化された共通鍵を、サーバ側が持つ秘密鍵を用い、共有鍵を生成します。

6.暗号化通信

クライアント側で平文のデータを暗号化し、

受け手のサーバは暗号化されたデータを共通鍵で復号化します。

上記の流れでデータを暗号化し、サーバ側と安全な通信を行うことができます。

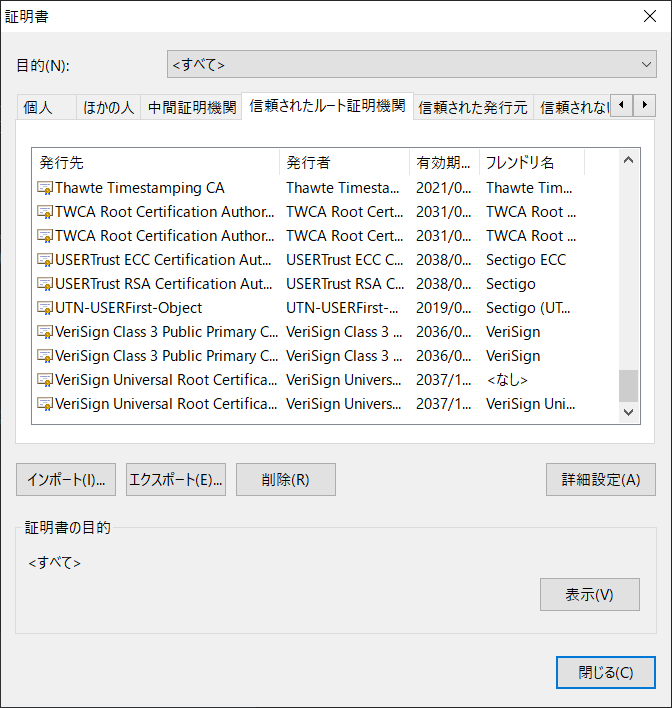

【補足】ブラウザ標準搭載のルート証明書について

実績のある認証局の場合、サーバ証明書の検証のためにルート証明書を別に用意する必要はなく、標準でブラウザにインポートされていることが多いです。

私たちが普段HTTPSでWEBサイトにアクセスできている理由は、ブラウザ標準搭載のルート証明書で通信しているからです。

確認方法:Google chrome

1.右上の「縦3点リーダー」を押下

2.設定を押下

3.プライバシーとセキュリティを押下

4.セキュリティを押下

5.証明書の管理を押下

4.EDI通信における証明書の役割

ここまで証明書を利用したHTTPSの通信を解説いたしました。

続いてはEDI通信における証明書の役割について解説いたします。

【各インターネットプロトコルでの証明書利用について】

HTTP通信のみ証明書を利用いたします。

EDIにおけるHTTP通信は「流通BMS」に沿ったJX手順、ebXML MS手順、EDIINT AS2手順となります。

また、全銀TCP/IP広域網は別でHTTP通信を行いませんが、従来の全銀TCP/IPをインターネット化したものですので、HTTP通信とは別のプロトコルとなります。

※流通BMS=流通システム標準普及推進協議会

サーバ証明書を発行する認証局は複数あり、認証局によって証明書の有効期間や料金が異なってきますが、基本的にWEBサーバを利用した通信である場合、大きな違いはありません。

サーバ側はWEBサーバに証明書を設定し、クライアント側は認証局が発行しているルート・中間証明書を用いサーバ証明書の検証を行って通信をします。

5.サーバ証明書発行手順例

弊社が運営管理するASPサーバの証明書発行手順を簡単に紹介いたします。

弊社はインテック社のインターネットEDI対応電子証明書発行サービス(EINS/PKI for EDI)を通して証明書の発行を行っております。

インテック社のサーバ証明書は流通業界のインターネットEDIである流通BMSや全銀協標準通信プロトコルに対応したサービスとなっております。

【サーバ証明書発行手順】

1.見積り、注文書送付

2.CSR作成 送付

※Certificate Signing Requestの略

CSRは「公開鍵」と「企業情報(ディスティングイッシュネーム)」から構成されます。

3.秘密鍵の作成・送付

4.証明書発行会社からの審査

サーバ証明書を発行する会社が本当に存在するかの審査等が入ります。

5.証明書発行会社からの発行

6.WEBサーバへの導入

【CSRについて】

CSRを作成する際、以下の企業情報が必要となります。

・Common Name

・組織名

・部門名

・市区町村

・都道府県

・国/地域

実際の企業情報と照らし合わせて審査を行うため、正確な情報入力が求められます。

6.おわりに

今回、証明書の内容を中心にお届けしましたがいかがでしたでしょうか。

インターネット通信に伴う証明書への理解が必要であることがご理解いただけたかと思います。

それではまた次回EDI事業本部の記事をご期待ください。